Paulos Yibelo

現今多數網站都已加入防範點擊劫持(clickjacking)攻擊手法的措施,不過安全研究人員揭露此類攻擊的變種版,能繞過既有防護而攻擊網站用戶。

點擊劫持攻擊已流行逾十年,它又叫UI覆蓋(UI Redressing)攻擊,原理是攻擊者將惡意頁面或惡意視窗覆蓋在正規頁面或視窗上,讓不知情的用戶點入,以導向惡意網站或下載惡意程式。但近年現代瀏覽器都已經加入防制措施,它們將所有cookies預設為「SameSite: Lax/Strict」防止第三方網頁cookies或Header預設加入「X-Frame-Options」防止內嵌不明網頁等。這些能成功防止大部份點擊劫持攻擊。

研究人員Paulos Yibelo說明新的點擊劫持,他命名為雙點擊劫持(DoubleClickjacking)。和原始攻擊方法不同的是,這方法利用二次連續的點擊,並說能繞過所有已知的點擊劫持防護,不論是SameSite: Lax/Strict或是X-Frame-Options header,而且可能在許多網站都可行。

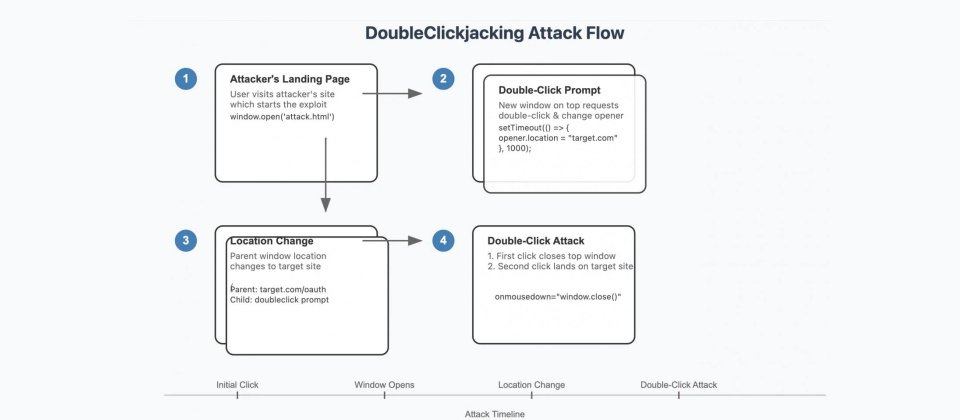

這手法原理是二次點擊的時間點和順序。首先,攻擊者建立一個主要(惡意)網頁,上有按鍵,誘騙用戶按下讀取回饋或看影片。當他按下按鍵時,會跳出新視窗蓋住原有網頁,新視窗要求使用者完成任務,例如CAPTCHA。同時間,攻擊者聲東擊西,原有網頁上的JavaScript將主要(惡意)網頁換成攻擊者想要登入的目標合法網站,例如網銀或Gmail。

新跳出的CAPTCHA視窗會要求用戶雙擊,這雙擊分別有作用。這視窗頁會聽取mousedown 事件,當它聽到第一聲點擊即迅速關閉CAPTCHA視窗,曝露出已被置換的合法網站。用戶的第二點擊會讓自己按到授權按鍵,他可能同意了某些事,但他並不知情。

Yibelo說,透過這攻擊手法,攻擊者可以讓受害者同意安裝外掛、讓OAuth應用程式連到自己的帳號,或是關閉安全設定如多因素驗證(MFA)、刪除帳號、同意匯款、同意存取等目的。

DoubleClickjacking攻擊能影響幾乎所有網站。安全研究人員貼出的示範影片顯示能劫持Slack、Shopify和Salesforce帳號。此外,新手法也能影響瀏覽器外掛,如加密貨幣電子錢包,或是VPN。

防範措施

最後,為防止新種點擊劫持,研究人員說,加入用戶端防護可避免攻擊,像是預設關閉按鍵、上傳鍵,除非偵測到用戶滑鼠和按鍵動作,否則不得啟動行為。研究人員說,已加入防護的網站包括Dropbox、Stripe 和GitHub。

研究人員表示,長期而言,瀏覽器應該要採用新的技術,例如第一代X-Frame-Options或 frame-ancestors防護第一代點擊劫持。例如伺服器header要能告訴瀏覽器禁止在二次點擊期間置換網頁視窗、防止UI覆蓋,雲端業者的伺服器header也應考量此類情境。若瀏覽器業者還沒有這類技術,處理OAuth驗證、支付驗證等高權限行為的網頁開發則應加入防範script。

熱門新聞

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-06

2026-02-09