去年底資安業者VulnCheck揭露鎖定命令注入漏洞CVE-2024-12856而來的殭屍網路攻擊,對象是中國網路設備廠商廈門四信科技(Four-Faith)的工業路由器F3x24、F3x36,估計有近1.5萬臺設備曝險,如今有中國資安業者揭露新的發現,指出這些駭客也對其他類型、多個廠牌的網路設備,使用已知(N-Day)及未知漏洞入侵。

中國資安業者奇安信指出,他們自去年2月就察覺上述的Mirai變種殭屍網路活動,並將其命名為Gayfemboy,雖然一開始發現的早期惡意程式並未引起他們注意,但研究人員在11月發現此殭屍網路病毒出現重大變化,駭客開始利用零時差漏洞,其中一個就是VulnCheck揭露的CVE-2024-12856。

除上述已被揭露的漏洞之外,奇安信提及還有兩個廠牌的裝置未知弱點遭到利用,這些設備是Neterbit路由器,以及Vimar智慧家庭裝置。

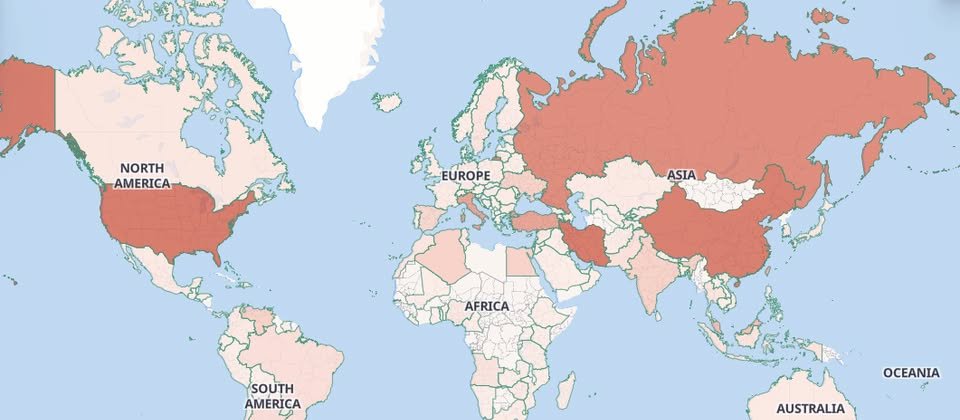

針對這項發現,他們決定註冊部分C2網域名稱以便進行觀察,結果發現駭客將殭屍網路控制的設備分成超過40個群組,每日有1.5萬個處於活動狀態的節點,這些裝置主要分布於中國、美國、伊朗、俄羅斯、土耳其,他們綁架這些裝置用於發動DDoS攻擊,目標大多位於中國、美國、德國、英國、新加坡。

駭客下手的目標相當廣泛,涵蓋路由器、DVR、NAS、智慧家庭裝置等,根據駭客對受害裝置的分組,華碩路由器的數量最多,有2,080臺,其次是廣盈資訊(Kguard)的DVR設備,有1,461臺,而感染這些設備的管道,都是透過已知漏洞。

遭到綁架的四信工業路由器、Vimar智慧家庭裝置,分別有590臺、442臺。

值得留意的是,根據研究人員的分析,這些駭客總共運用超過20項漏洞攻擊連網裝置,其中大部分是已知漏洞。存在於D-Link、華為、利凌(Lilin)、Linksys、兆勤(Zyxel Networks)等廠牌的特定型號裝置。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10