資料來源:國安局,iThome重製圖表,2025年1月

隨著2025年到來,1月初臺灣又遭受大規模DDoS攻擊,讓國人再度意識到資安威脅的不斷發生,儘管此次服務阻斷攻擊僅短暫影響網站系統運作,但更值得我們關注的是:當前網路威脅的多樣化。

例如:有如小偷般的非組織型入侵者,有以宣揚理念為目的的游擊型駭客主義者,還有經濟利益導向有如黑幫的組織型駭客團體。而最為嚴峻的威脅,則來自以政治目的為驅動,帶有敵意的國家級駭客組織,因為有國家資源支持且其行動具組織性與策略性,不只竊取高價值情報與商業機密,以獲取競爭優勢,同時也聚焦長期潛伏以在必要時,能癱瘓他國關鍵基礎設施運作。

國家級駭客發動的網路間諜攻擊,長期以來是全球資安關注的核心議題。雖然部分事件偶爾登上國際新聞版面,但若缺乏持續關注,大眾可能無法掌握這類威脅的新變化。事實上,資安界與國家網路安全單位經常發布研究報告,目的在於揭露攻擊手法與趨勢,讓威脅更加透明化,幫助業界與大眾認識這類網路犯罪,並更清楚地了解威脅現狀。

例如,2024年底,美國至少有多達8家當地電信業者遭到中國駭客的入侵,此事再度警示國家級間諜攻擊的高度滲透力與多樣化手段。

2025年1月,臺灣國安局發布中共網駭手法分析報告,指出中共網軍這一年來鎖定的目標中,情況最嚴峻的是電信業為主的通訊傳播領域,較前一年度大增650%,交通、國防供應鏈也成重災區,較前一年度分別增加70%與50%。

接下來,我們將深入探討這些年來網路間諜攻擊的重大變化,協助大家能夠進一步了解當前威脅態勢。

「國家資助駭客組織」一詞的涵蓋範圍日趨複雜

基本上,這些受國家資助的駭客組織(State-Sponsored actor),一般也稱國家級駭客組織(Nation-State actors)。

過去資安界看待這類極權國家威脅時,通常都歸類在APT組織,因為他們經常使用進階持續性威脅(Advanced Persistent Threat,APT)的手法,能夠長時間隱匿其入侵蹤跡,不過隨著時局的演變,這些意涵都有一些小小的變化。

例如,10年前發現的APT組織,有不少都發現是直接受國家指揮。

在2013年,美國資安公司Mandiant揭發APT1組織,並查出其背後身分是來自解放軍總參謀部三部二局61398部隊;芬蘭資安業者F-Secure在2015年揭發一項已潛伏7年的俄羅斯網路間諜活動,該駭客組織最初由FireEye命名為APT29,經多家資安公司分析後,確認其隸屬於俄羅斯對外情報局(SVR),並與旗下的GTsST軍事單位74455 有密切關聯。後續英國國家網路安全局與美國CISA的報告,也進一步證實相關的發現。

之後這些所謂的國家級駭客,包括「政府資助的半獨立團體」。主要原因是,隨著這些國家對網路攻擊能力需求的增長,開始資助或支持一些非軍事背景的駭客團體或技術專家。

到了最近幾年,這些國家級駭客也涵蓋「國家支持的民間企業與承包商」,因為這些組織名義上雖然是商業公司,但實際上也在進行政府指派的網路攻擊任務。雖然過往這些處於極權國家的幕後資訊,其實並不容易被外界發現,但陸續都有發現相關線索。特別是2024年初,中國資安業者安洵(i-Soon)內部文件外洩,當中浮出檯面的各種資料,也具體展現這種合作現象。

在安洵外洩的文件中,不僅使中國當局網路間諜活動曝光,也讓安洵本身是成都404網絡技術公司的分包商曝光,並顯現出承包中國政府網路間諜業務的業者,彼此有激烈競爭。還有成都404等公司被發現共同參與一些大型專案,通常是由中國公安部或國安單位主導。

整體而言,這些都可說是受到國家支持的駭客組織,簡稱國家級駭客。

另一方面,以APT組織的稱呼而言,儘管資安界仍然會使用這樣的術語來形容駭客組織,但要注意的是,早年主要是國家級駭客使用APT手段來攻擊,但現在並不一定,例如隨著有利可圖的勒索軟體攻擊興起,這些組織也會以APT攻擊方式入侵。

換言之,這些國家級駭客都可說是APT組織,但現在所謂的APT組織,可能不全然泛指國家級駭客。

國家級駭客的網路間諜持續演進,攻擊方式更刁鑽

近年來,國家級駭客的網路間諜攻擊(Cyber Espionage)的威脅與危害,是越來越嚴峻,而且傳播間諜軟體方式的轉變,影響層面也加深。

簡單來說,現在的國家級駭客在發動進階持續性威脅時,不只是傳統直接攻擊企業本身,如今還會以間接的方式,藉由供應鏈攻擊,或是藉由挖掘邊緣裝置零時差漏洞,甚至是往最上游的開源軟體下手植入惡意程式,因為這類攻擊能一次入侵多家企業組織,若只針對特定目標,也讓受害組織難以防範。以下我們舉出幾個近年特別受矚目的事件。

手法一:藉由供應鏈攻擊方式潛伏

以供應鏈攻擊(Supply Chain Attack)而言,這種攻擊是以軟體開發人員和供應商為目標媒介,而真正網路間諜行動的對象是其企業用戶。

2020年底爆發的SolarWinds事件,就是極其嚴重的網路間諜活動,造成美國及歐洲數百個政府與商業機構受害,震撼全球。

這起事件,最初僅是資安業者FireEye表明遭駭,揭露自家公司內部的紅隊測試工具外洩,但數日後,他們發現原因是IT監控軟體公司SolarWinds遭駭。

隨後,多家使用SolarWinds系統的企業組織紛紛開始盤查,於是更多受害者浮上檯面,包括美國政府單位、微軟等多家業者,都揭露自己同樣遭攻擊。

後續調查結果更顯示出,SolarWinds IT監控平臺Orion的更新機制遭駭,特定Orion版本遭植入Sunburst木馬程式,據SolarWinds估計,在3.3萬家Orion客戶中,就有1.8萬家安裝含有後門程式Sunburst的Orion,顯示出這類網路間諜攻擊的嚴重性。而且,後續還找到不同駭客也入侵SolarWinds的事證,因為發現另一個Supernova木馬程式。

這起供應鏈攻擊背後的攻擊者是誰?隨著長時間的廣泛調查,根據其攻擊手法與工具,Sunburst木馬程式被認為是俄羅斯政府支持APT29有關;另一個Supernova木馬程式的植入,則被認為與中國駭客組織Spiral有關。

2021年4月,美國政府正式指控俄羅斯對外情報局(SVR)是主使者,而在資安領域當中,該機構亦被稱為APT 29、Cozy Bear及The Dukes。

這1年多來,還有多起重大網路間諜攻擊事件。例如,2024年1月,微軟內部郵件系統遭入侵,被發現是俄羅斯駭客組織Midnight Blizzard滲透,並造成多個美國政府機關組織資訊外洩情形。

手法二:鎖定邊緣裝置零時差漏洞

以零時差漏洞利用(Zero-Days Exploited)攻擊來入侵,亦是國家級駭客近年持續青睞的攻擊管道。

例如,2024年1月,資安業者Ivanti公布兩個已遭利用的零時差漏洞,當時通報此事的資安業者Volexity表示,這是名為UTA0178的駭客組織所為,而且,他們是為中國政府服務的組織。

同時指出全球有超過1,700個Ivanti的VPN裝置,有遭入侵的跡象,受害者遍布全球,全球政府及軍事部門、國家電信業者、國防承包商、科技業者、金融業者、全球顧問及航太業者等。

接下來一個月內,Ivanti持續公布多個零時差漏洞利用的狀況,並發現有多組駭客加入利用漏洞攻擊的行列。

4個月後,Google旗下Mandiant團隊指出,確認有8組人馬鎖定Ivanti Connect Secure漏洞攻擊,其中5組來自中國。相關的受害者也陸續浮上檯面,例如:美國資安研究機構MITRE證實因Ivanti攻擊事件受害,導致他們用於資安研究、開發和原型設計的協作網路環境(NERVE)遭入侵,而且,MITRE也揭露當時駭客利用複雜的後門程式及Web Shell,持續存取機構內部的網路環境。

如今這類威脅態勢更趨嚴峻,因為近年被鎖定的IT供應商是越來越多,而且中國駭客利用這種手段的情形大增。

根據Google在2024年3月公布的零時差漏洞利用年度報告,更多企業的供應商與產品成為攻擊目標,從2019年的4個供應商被鎖定,之後更是逐年增加,到了2023年,多達21個供應商被鎖定。

而且,如今攻擊者正大肆鎖定各種類型的邊緣裝置,包括郵件、檔案分享、遠端存取、行動存取與虛擬裝置。

另一備受關注的現象是,由中國政府支持駭客組織發動的零時差漏洞攻擊大增。因為2023年的21個零時差漏洞攻擊,就有12個是中國駭客組織發動,漸漸超過其他國家駭客組織。

上述情形,也呼應到Google Mandiant先前的觀察:隨著中國於2021年實施《網路產品安全漏洞管理規定》,要求任何人發現或得知網路產品安全漏洞,皆須通報中國工業和信息化部,不得自行公布。

此舉當時已讓資安界質疑,中國這樣的漏洞揭露政策,可能助長中國暗藏零時差漏洞,做為日後發動網路攻擊之用。隨著中國駭客的零時差漏洞攻擊越來越多,許多資安業者追蹤事故後,也都有同樣的判斷,最近又有一例。

2024年10月底,資安業者Sophos揭露歷時5年調查的「Pacific Rim」行動,調查人員發現駭客在四川地區從事相關的漏洞研究利用及開發,並將結果提供給中國政府支持的駭客團體使用,像是APT41、APT31和Volt Typhoon等。

另一方面,我們也要提醒企業組織,應當注意已知漏洞的修補問題。基本上,現在許多廠商都已重視漏洞修補,就是為了避免駭客先找出漏洞並利用,同樣地,企業組織也需關心這些安全更新的發布,並且盡速因應。

這是因為,這方面的攻擊實例其實更多。不少國家級駭客經常鎖定這些已知漏洞,針對未修補的企業組織的企業來入侵,甚至在漏洞剛修補之際,駭客就想利用修補時間差來先一步滲透。

當已知漏洞企業沒有修補,這在實體世界中會是甚麼模樣?如同一扇門旁邊出現小洞,沒有擋起來,對於有心人士而言,只要設法將手伸進門縫,就能隨時從內部開門、潛入。

由於中國駭客網路攻擊邊緣網路裝置情形大增,這又引來另一問題:中國網路設備業者的產品風險可能增加。因為這些中國業者將產品銷售給全球,若是不像國際業者有意願修補產品漏洞,或是在關鍵時刻受到中國政府施壓,讓其產品可以成為入侵管道。這也就是國際間持續在討論的問題,像是美國政府近年提倡乾淨網路,此項廣泛涵蓋多個領域的計畫,也是在國家級駭客網路攻擊越來越嚴峻之下,才開始推動。

手法三:從開源軟體生態系布局

國家級駭客為了發展網路間諜行動,無所不用其極,破壞開源軟體生態也在所不惜。2024年3月底,XZ Utils程式庫被揭露植入隱密後門,引發資安界廣泛關注。因為後續調查顯示,攻擊者從3年前開始積極參與XZ項目的維護工作,以取得原始開發人員的信任。

在獲得信任後,攻擊者的手法同樣相當隱密且難以察覺,會透過兩個包含惡意雙位元程式碼的測試壓縮檔的結合,在特定條件下解析出惡意程式,而從其建立的後門功能來看,將讓攻擊者可繞過SSHD身分驗證,並獲得未經授權的遠端存取權限。

資安專家普遍認為,這種精心策畫的攻擊行動極有可能由國家級駭客組織發起。不過,由於相關開發人員及早察覺到異常,並深入調查將此事公開,使得威脅並未擴散,只是,未能有資安業者與研究人員指認攻擊者的身分。

揪出更多網路間諜活動,需要跨國情資聯防因應

整體而言,這些網路間諜行動由於後續被公開揭露,使得外界可以更清楚了解其手法與影響。

若進一步能連結、指認背後的攻擊者身分,或將其逐一歸類,對資安界同樣重要。主要目的在於,不同國家級駭客組織具有獨特的攻擊手法、使用的工具與目標產業,透過這樣的歸類,可以識別其TTP與攻擊模式,了解動機與主要目標,以制定針對性防禦策略,並分享威脅情報,協助資安風險的評估,以及早期預警的發布。

同樣地,對於普遍企業與政府而言,防守方不僅需要整合威脅情報,並採用主動式監控與快速回應的策略,同時也更需要跨國合作與情報分享的聯防,才能減少網路間諜攻擊的衝擊。

試想,若是這些網路間諜行動越晚被發現,受害的範圍與程度也將更為擴大,導致越新的商業價值資料與情報被竊取,甚至在關鍵時局發作,將帶來更大衝擊。

隨著新一年度2025年的來臨,近期最受關注的國家級駭客威脅,當屬美國8家電信業遭中國駭客Salt Typhoon入侵,因此,接下來,我們邀請國內2家資安業者,包括趨勢科技與TeamT5,與他們的專家一同繼續探討最新情形與演變。(請見:<美國多家電信業遭駭成2024最大網路間諜事故>、<多國紛紛頒布電信業資安強化指引>)

2024國家級駭客攻擊全球各國,臺灣名列六大重災區之一

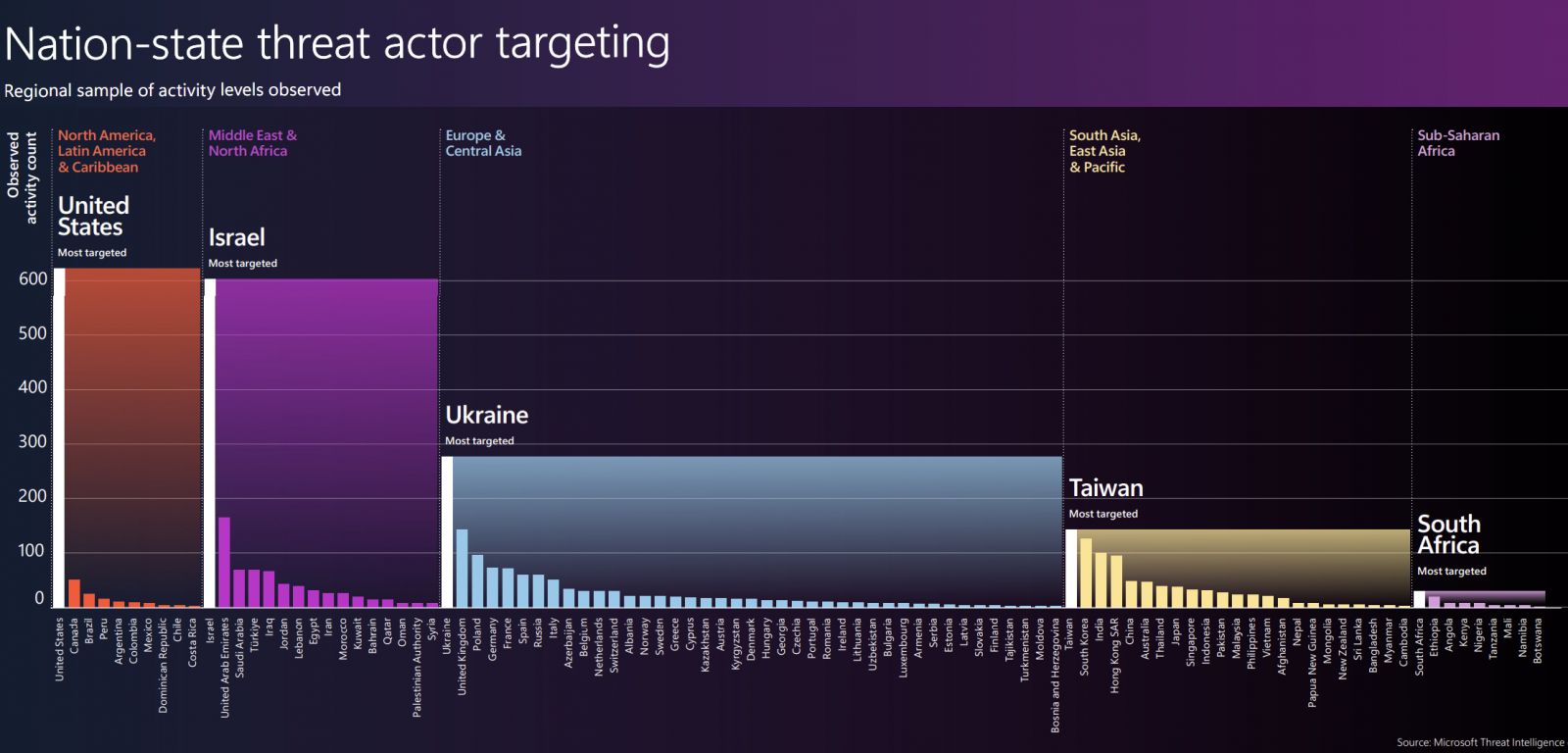

面對國家級駭客攻擊,有那些國家要特別注意?關於這方面的態勢,我們發現微軟在三個月前(2024年10月底)發布的2024數位防禦報告,公布了多項威脅態勢,當中就有一項是針對國家資助駭客組織(State-Sponsored)威脅的揭露,並指出這一年來,全球區域最常被鎖定攻擊的國家。

值得注意的是,在東南亞與太平洋地區,臺灣持續是最受國家級駭客鎖定攻擊的目標,其次為南韓、印度。進一步從全球不同地區來看,在美洲地區,遭受國家級駭客威脅最大的是美國;在中東與北非地區,是以色列、阿拉伯聯合大公國遭受威脅最大;在歐洲與中亞地區,以烏克蘭、英國遭受威脅最大。圖片來源/微軟

對應政府網路間諜活動需求,商業掮客出現

在網路間諜攻擊中,有一種類型是鎖定消費端產品而來,例如:挖掘出瀏覽器與智慧型手機的零時差漏洞並利用,但這不一定是國家級駭客所為,也有商業間諜駭客販售這類工具,提供政府組織使用,並經常鎖定政治、非營利組織(NGO),以及媒體等特定人士。

例如,加拿大公民實驗室(Citizen Lab)在2020年揭露,有駭客利用iPhone的零時差漏洞,針對卡達半島電視臺36名員工的iPhone植入Pegasus間諜程式,此間諜程式其實是以色列間諜軟體開發商NSO Group所打造,並且專門銷售給政府組織來使用。

此外,2023年9月蘋果公布的漏洞修補,加拿大公民實驗室與Google TAG小組指出,對此發動攻擊的人,是商業間諜駭客公司Cytrox/Intellexa與其客戶。

極權國家網路間諜目標廣,涵蓋少數族群監控

國家級駭客的間諜軟體攻擊目標雖以外國為主,也常被用於國內監控人民。例如,2019年,Google 威脅分析小組揭露某間諜軟體攻擊活動已持續兩年,透過多個被駭網站攻擊iPhone用戶,共發現利用14個iOS漏洞(含7個Safari漏洞);隔年資安業者Volexity指出,中國支持的Evil Eye駭客組織透過類似方式,攻擊6個網站與濫用iOS漏洞,來感染瀏覽網站的使用者,目的是監控維吾爾族電子郵件與即時通訊內容。

這些年,持續有這方面的研究報告公開,最近2024年12月又有2起。趨勢科技揭露,Earth Minotaur駭客組織攻擊維吾爾族與圖博人士,主要是針對Android、Windows而來,部署DarkNimbus後門程式;資安業者Lockout揭露,發現新的安卓間諜軟體EagleMsgSpy,追查後發現背後是中國公司武漢中軟通證所開發,並由公安部使用。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10

-960.png)