上週資安業者Arctic Wolf揭露針對Fortinet防火牆設備的大規模攻擊行動,本週Fortinet證實身分驗證繞過漏洞CVE-2024-55591被用於其中,這幾天又有駭客公布幾年前竊得的Fortinet防火牆組態資料及登入SSL VPN的帳密,再度引發關切。

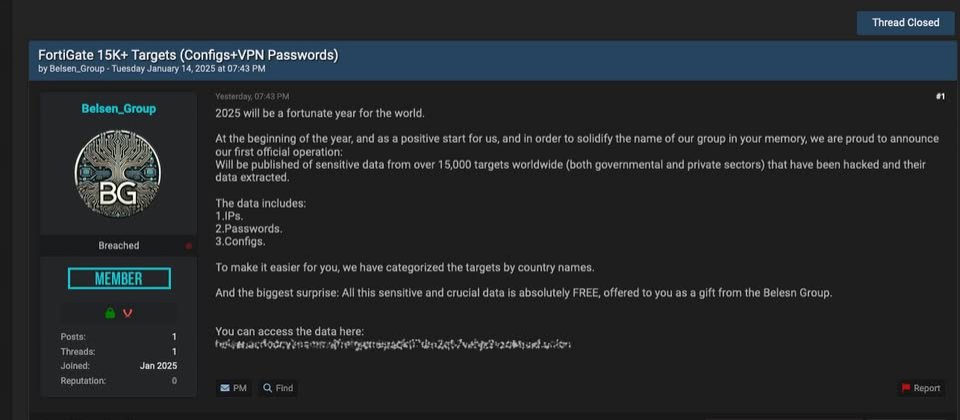

根據1月15日德國新聞新聞網站Heise online的報導,名為Belsen Group的新興駭客組織於暗網的地下論壇公布一批資料,內含超過1.5萬筆記錄,並聲稱他們是透過Fortinet防火牆設備的弱點到手。

該新聞網站取得這批資料並著手分析,指出駭客提供的ZIP壓縮檔內含145個資料夾,並根據不同國家及地區列出受害的設備,當中最大宗的組態配置資料與三個國家有關,分別是:墨西哥1,603筆,美國679筆、德國208筆。

究竟這些是否為真實資料?Heise安全專家Christopher Kunz指出,他們在這些防火牆的資料發現管理者的聯絡方式,其中一名居住在德國南部的男子證實,他的確在管理Fortinet防火牆。Heise online根據這名管理者提供的組態管理資料庫(CMDB)資料,推測相關配置及VPN密碼很有可能在2022年就已經外流。

細部探究這當中涉及的Fortinet產品資訊,Christopher Kunz指出,那些防火牆搭配的作業系統FortiOS,涵蓋7.0.0至7.0.6版,以及7.2.0至7.2.2版,其中又以7.2.0版占大多數。這批資料內含超過80種防火牆設備,最多的是防火牆40F、60F,但也有大型的上網安全閘道,以及用於SOHO環境的小型設備。

另一位資安專家Kevin Beaumont也投入調查行列,他分析這批資料並比對物聯網搜尋引擎找到的資料,確認資料的真實性。他表示,外洩的資安產品組態資料不僅依照國家排序,也公開每臺防火牆完整的組態資料config.conf,以及VPN使用者帳密的明文資料vpn-users.txt。

究竟駭客如何竊得這批資料?Kevin Beaumont認為,攻擊者透過2022年10月公布的零時差漏洞CVE-2022-40684(CVSS風險評分9.8)而得逞。

若這位資安專家的判斷正確,由於駭客此次披露的資料是2年前收集而得,許多防火牆可能早就修補上述漏洞,但這不代表管理者可以掉以輕心,還是應該撤查自身資安設備是否都已修補弱點,正因為這批資料相當詳細,當中包含防火牆規則的完整資料,攻擊者後續仍然可以依照這些內容發動攻擊,因為總有人輕忽這些明明可以防範的風險而不願採取行動。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02