駭客綁架網路設備架設殭屍網路,以便進行其他攻擊活動,行之有年,近期這種手法也經常用於幫忙攻擊者躲過資安系統的偵測,並且從事大規模的行動。

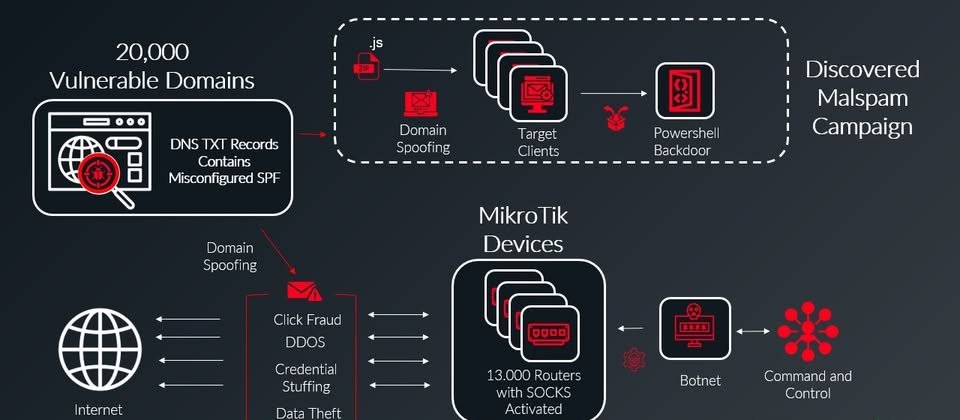

資安業者Infoblox本月14日揭露的新一波殭屍網路攻擊,就是典型的例子。駭客綁架MikroTik路由器,利用它們組成殭屍網路,目的是用來發送垃圾郵件,然後散布木馬程式。這波攻擊行動的特別之處,在於駭客利用DNS記錄設定不良,從而逃過電子郵件防護措施的偵測。

Infoblox威脅研究員David Brunsdon指出,由於攻擊者濫用這些路由器寄信,使得這些信件看似來自合法網域,使得郵件防護系統可能會因此放行,研究人員是透過DNS進行調查,而能發現整起攻擊行動的行蹤。

他們最初察覺這起事故情況,來自去年11月發現的垃圾郵件攻擊,這些郵件存在共通之處,在於內容都與貨物發票有關,而且都挾帶ZIP壓縮檔,其內容就含有惡意酬載。David Brunsdon舉出其中一封假冒DHL的垃圾郵件為例,寄件者聲稱收信人的包裹已準備寄送,要求依照附件指示儘速付款,以免貨物會延後送達。

值得留意的是,這些郵件對方運用了配置不當的DNS網域的記錄,藉此通過Sender Policy Framework(SPF)的驗證,這些遭利用的網域大約有2萬個。

攻擊者如何突破SPF這類防護機制?答案就是藉由網域的SPF記錄的配置錯誤來達成。一般而言,當使用者寄送電子郵件,接收端的郵件伺服器便會檢查SPF記錄,從而驗證郵件來自合法的伺服器,假若沒有通過,電子郵件就有可能被標記為垃圾郵件,甚至遭到封鎖。值得留意的是,這種SPF資訊存在於網域DNS記錄當中,使得攻擊者有機可乘。

至於這些DNS組態配置不當發生的原因為何,研究人員認為有可能是意外所致,或是攻擊者設法取得網域註冊者的帳號進行更動,無論原因為何,結果都是讓任意裝置都能冒用電子郵件的合法網域。

研究人員表示,正確組態的SPF記錄通常會包含「-all」,代表其他郵件伺服器無法冒用企業組織登記的網域寄信(例如:v=spf1 include:example.com -all);而他們發現遭到利用的網域,SPF記錄都會改成「+all」,代表任何郵件伺服器都能以該網域的名義寄送信件。

值得一提的是,這些惡意郵件的源頭,是路由器組成的殭屍網路。研究人員根據附件ZIP檔著手調查,內含經混淆處理的JavaScript檔案,若是執行就會建立PowerShell指令碼並執行,然後與C2進行連接。他們根據垃圾郵件的標頭透露的SMTP寄信伺服器IP位址進行分析,結果找到約由1.3萬臺遭駭的MikroTik路由器形成的殭屍網路。

究竟駭客如何入侵路由器?David Brunsdon推測很有可能是利用已知或未知漏洞而得逞,因為他們在這些路由器找到多項重大層級的弱點,其中一項是前年資安業者VulnCheck揭露的CVE-2023-30799(CVSS風險為9.1)。

攻擊者會將指令碼存放於啟用SOCKS的裝置上,並將這些裝置當作TCP重新導向的設備,或是代理伺服器,而能掩蓋惡意流量的實際來源。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06