微軟早已將NTLM(NT LAN Manager)列為過時的身分驗證機制,但Silverfort資安研究人員發現,Active Directory群組原則用於限制NTLMv1的機制,在設計上因支援舊系統的需求,可能被攻擊者濫用以重新啟用NTLMv1,對企業資安帶來潛在風險。

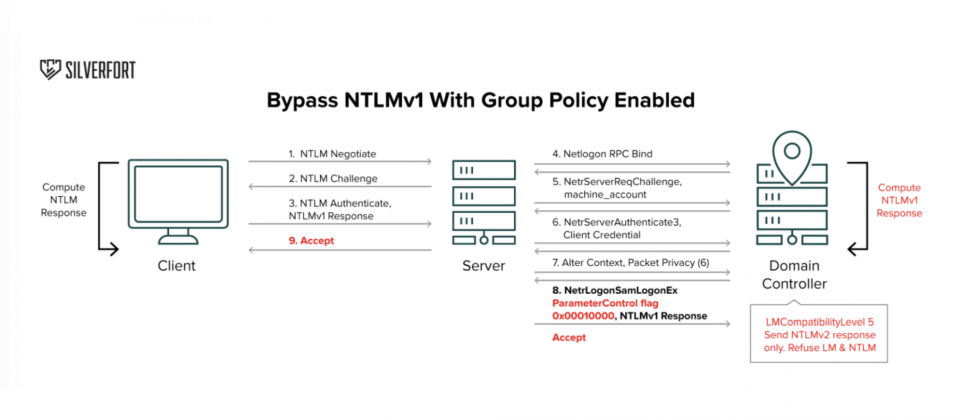

研究人員發現,部分應用程式可以透過名為ParameterControl的參數,來請求NTLMv1驗證訊息,即使系統規則已設置為只接受更安全的NTLMv2。該問題尤其影響非Windows用戶端環境,因為這些用戶端在應用程式的要求下,可能使用不安全的驗證資料,導致網路流量暴露於遭攻擊者攔截與破解的風險。

NTLM是微軟在1990年代開發的一套身分驗證機制,廣泛用於當時的Windows網域中,但是隨著NTLM的加密演算法與驗證流程被發現許多弱點,包括NTLMv1只使用DES加密,挑戰回應機制也缺乏足夠的隨機性,使其容易被攻擊者透過中繼攻擊或離線破解取得用戶憑證。雖然NTLMv2改進了這些缺點,但在部分舊有系統或跨平臺應用,仍可能出於相容性需求而繼續使用NTLMv1。

攻擊者可以攔截並破解NTLMv1流量,進而取得用戶憑證執行橫向移動或權限提升等進階攻擊行為。研究強調,僅依賴Active Directory群組原則並無法完全阻擋NTLMv1的使用,特別是當企業使用內部開發或第三方應用程式時,這些應用可能無意間允許或啟用不安全的驗證機制。

微軟對此回應,NTLMv1的使用本身並非漏洞,因為其原本設計就需要相容於舊系統。不過微軟也計畫在Windows 11版本24H2與Windows Server 2025完全移除對NTLMv1的支援,該變更會逐步推行,促使企業過渡至更現代化且安全的驗證方式。

以長期來說,雖然微軟的措施將減少NTLMv1的風險,但老舊應用程式仍可能使用NTLMv1。研究人員建議,企業需要重新檢視現有的網路基礎架構與身分驗證機制,淘汰不安全的技術,採取更現代化的安全協定,例如Kerberos或SSO,同時,對網路流量進行稽核與監控,檢查應用程式是否存在潛在漏洞,也是有效防範攻擊的重要措施。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10