資安研究人員Daniel(@hackermondev)在GitHub揭露一個新型零點擊攻擊,利用Cloudflare的快取機制推測用戶的地理位置,對Signal和Discord等廣泛使用快取的應用程式造成威脅。此攻擊不需用戶執行任何操作,只要日常的推播通知或附件下載即可觸發,在GitHub引發開發者社群對隱私與安全風險的關注。

這項攻擊的核心原理,是利用Cloudflare快取回傳的HTTP標頭中包含的地理相關資訊,例如cf-cache-status和cf-ray參數。當用戶裝置存取啟用快取的資源時,攻擊者可以分析這些參數,推斷資源被快取的資料中心位置,進而估算出用戶的物理位置。研究顯示,Cloudflare廣泛分布的全球資料中心進一步增強了攻擊的精準度,用戶位置的推算範圍可縮小至約240至480公里。

在實際應用中,強調隱私性通訊服務Signal和Discord則可能成為攻擊目標。Signal的附件快取設定使攻擊者能透過推播通知或訊息附件觸發快取機制,進而推算用戶位置。而Discord的用戶頭像快取也成為攻擊切入點,攻擊者甚至能利用API進行攻擊自動化,大幅降低執行門檻並提升效率。

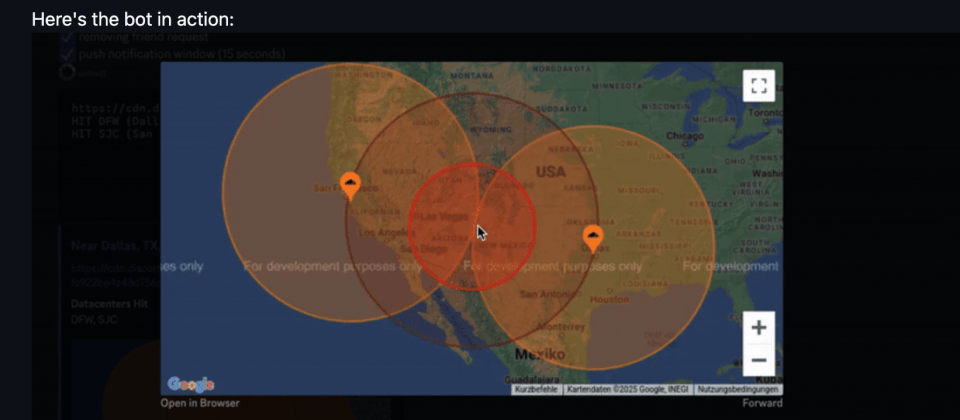

以Discord為例的攻擊流程,從攻擊者改變自己的Discord用戶頭像為隨機生成圖片開始,此舉避免干擾既有的快取記錄。接著向目標用戶發送好友請求,觸發推播通知,使目標裝置自動下載並快取攻擊者的頭像圖片。

隨後,攻擊者使用分析工具檢視Cloudflare的快取記錄,辨識觸發的資料中心位置。當用戶在多裝置上綁定帳號,就可能取得不只一個最近的資料中心座標。透過繪製這些座標並計算中點,攻擊者可以精確推測目標用戶的大致地理位置範圍,誤差通常在約480公里內。整個攻擊過程僅需不到一分鐘,而目標用戶完全不會察覺。

零點擊攻擊的特性使其難以偵測,尤其對記者、異議人士及其他隱私敏感群體構成威脅。研究人員指出,雖然Cloudflare已修補部分漏洞,例如阻止攻擊者透過其內部網路進行資料中心的直接定位,但攻擊者仍可藉助VPN等替代方法,繞過修補措施並重現攻擊效果。

資安研究人員指出,Cloudflare和應用程式開發商的應對措施尚不足以完全解決風險。Cloudflare認為這類去匿名化攻擊並非其系統漏洞,並表示應由使用其服務的應用程式開發者,或網站營運者自行關閉需要保護的資源快取功能,以避免隱私資訊的暴露。

另一方面,Signal與Discord則將問題歸咎於Cloudflare的快取機制,並未針對潛在隱私洩露風險採取具體的防護措施。Signal對於被報告的隱私漏洞回應稱,隱藏身份是用戶的責任,並強調他們從未承諾提供網路層匿名功能,資安研究人員表示,相較之下Telegram因採用自建協定及未依賴雲端提供商的快取服務而未受影響。

Discord則是一開始表示會調查並改進,但最終認為這是Cloudflare的問題,其他平臺也可能受到同樣的風險影響,因此未採取進一步行動。各方回應顯示出對責任劃分的分歧,以及在保護用戶隱私方面缺乏有效的協作機制。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09