去年美國網路安全暨基礎設施安全局(CISA)、資安業者Akamai揭露陞泰科技(Avtech)的IP攝影機漏洞CVE-2024-7029,並表示已有攻擊行動出現,如今有資安業者發現,可能還有其他駭客用於殭屍網路攻擊。

資安業者Qualys揭露綁架超過5,500臺裝置的殭屍網路Murdoc,並提及攻擊者運用已知漏洞對裝置散布惡意軟體,其中一個就是CVE-2024-7029。

【攻擊與威脅】

Mirai變種殭屍網路Murdoc鎖定陞泰IP攝影機、華為路由器而來

資安業者Qualys發現大規模的殭屍網路Murdoc攻擊行動,此惡意程式為Mirai的變種,主要鎖定陞泰科技(Avtech)的IP攝影機及華為路由器而來,利用已知弱點入侵設備,包括陞泰網路攝影機AVM1203的命令注入漏洞CVE-2024-7029,以及華為路由器HG532任意命令執行漏洞CVE-2017-17215,CVSS風險評為9.8、8.8。

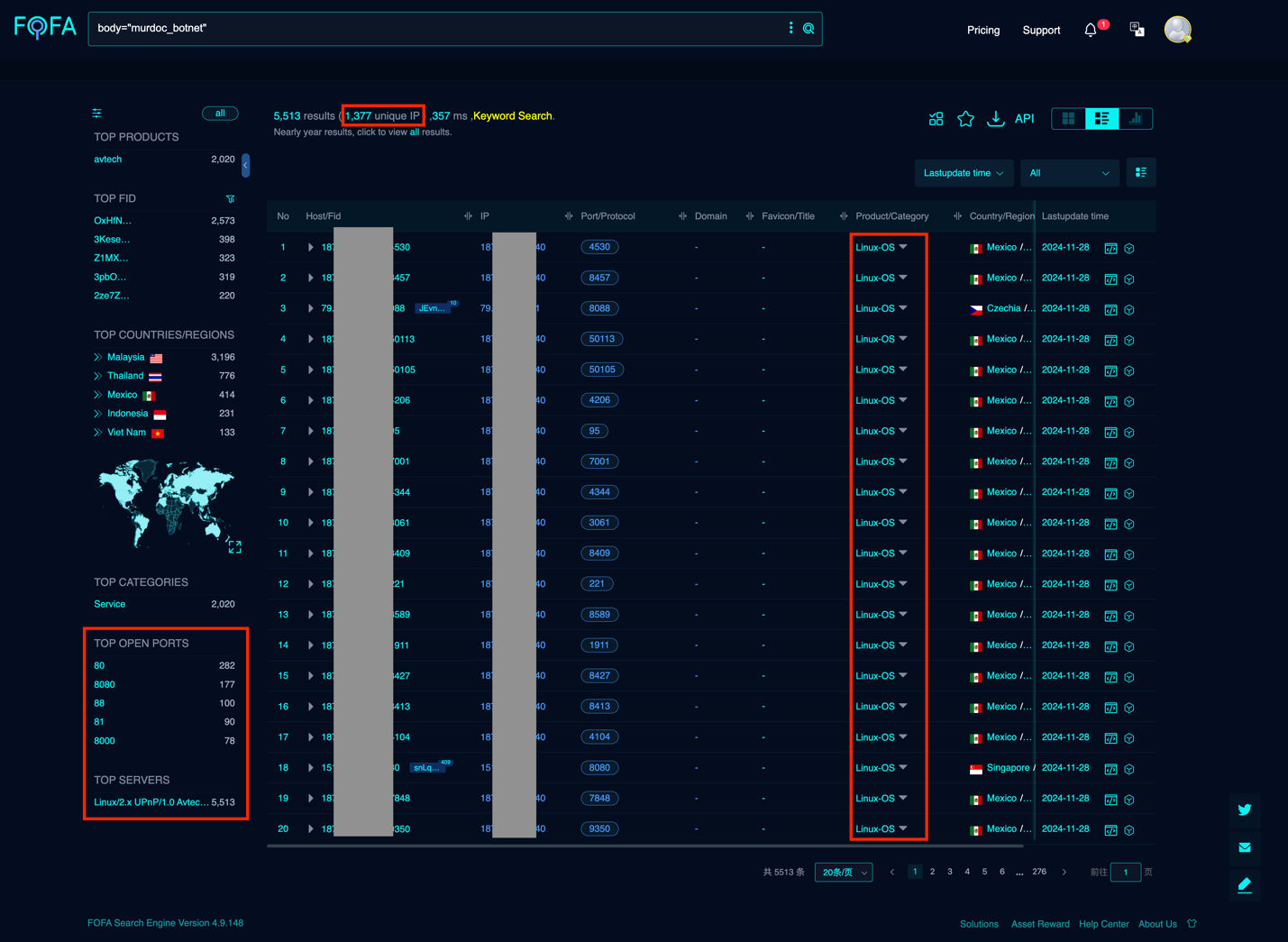

針對攻擊發生的經過,Qualys資深資安研究員Shilpesh Trivedi指出,這波攻擊行動從去年7月開始,他們透過物聯網搜尋引擎FOFA查詢,被感染的裝置來自1,377個IP位址、數量有5,513臺,其中有2,029臺是陞泰的裝置。

根據受害設備分布的地區,馬來西亞、泰國最多,分別有3,196臺、776臺,但墨西哥、印尼、越南也有遭到感染的情況。

俄羅斯駭客Star Blizzard鎖定政府官員與研究人士而來,意圖透過網釣挾持他們的WhatsApp帳號竊密

代號為TA446、TAG-53或UNC4057的俄羅斯駭客Star Blizzard,從2023年至2024年8月從事大規模網路釣魚攻擊,美國司法部與微軟2024年10月聯手,破壞該組織用來攻擊的網站,但傳出不久這些駭客又死灰復燃。

代號為TA446、TAG-53或UNC4057的俄羅斯駭客Star Blizzard,從2023年至2024年8月從事大規模網路釣魚攻擊,美國司法部與微軟2024年10月聯手,破壞該組織用來攻擊的網站,但傳出不久這些駭客又死灰復燃。

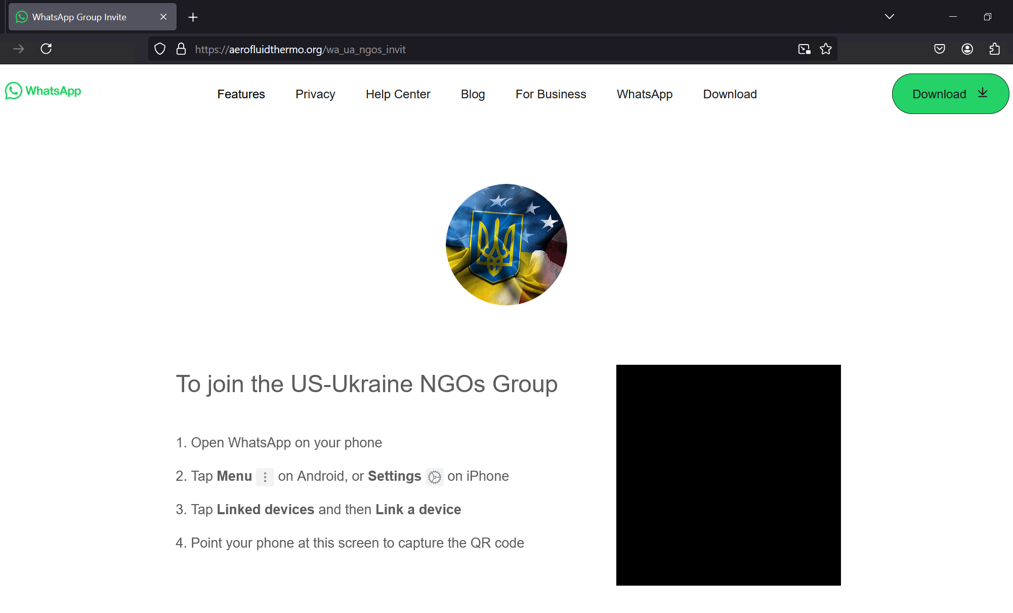

微軟威脅情報團隊指出,Star Blizzard從去年11月中旬開始,發起新一波的攻擊行動,他們近期發現該駭客組織的戰術、手段、流程(TTP)出現了重大變化,那就是駭客開始要求受害者加入即時通訊軟體WhatsApp的群組。

一旦收信人依照指示照做,攻擊者就有可能透過他們的帳號存取對話內容,並利用瀏覽器延伸套件的匯出功能,外洩相關資料。

烏克蘭電腦緊急應變團隊提出警告,有人假冒他們的名義要求透過AnyDesk存取用戶電腦

駭客假扮知名機構引誘使用者上當的情況不時傳出,其中最常見的是冒充政府機關,也有佯稱是資安業者的情況,但如今也有聲稱是網路安全機構的事故傳出。

駭客假扮知名機構引誘使用者上當的情況不時傳出,其中最常見的是冒充政府機關,也有佯稱是資安業者的情況,但如今也有聲稱是網路安全機構的事故傳出。

烏克蘭電腦緊急應變團隊(CERT-UA)近期提出警告,有人冒用他們的名義,表示要進行審核及評估安全層級為由,要求使用者開放遠端桌面軟體AnyDesk的存取權限,呼籲使用者必須提高警覺。

針對這起事故,CERT-UA也呼籲使用者必須經由其他管道確認後,才能提供對方遠端存取電腦;再者,遠端管理工具及遠端桌面軟體在沒有使用的時候,不應開啟常駐在系統。

本月初中華電信海底電纜遭貨輪破壞,數位發展部後來證實此事,表示會配合加強執法避免類似事故再度發生。但除了人為破壞,海底電纜也有可能因為天候等其他因素損壞,而造成服務中斷的情形。

今天上午11時數位發展部召開記者會,說明臺馬海纜再度出現斷線狀況。他們在清晨5時34分接獲通報,臺馬二號海纜疑似斷裂,且臺馬三號也是全面中斷的狀態,對此他們已請求中華電信啟用微波通訊進行備援,並儘速協調海纜船修復海纜。而對於臺馬二號斷裂的原因,他們表示根據初步分析,很可能是芯線老化所致。

數發部收到通報後,要求中華電信根據關鍵基礎設施(CI)安全防護計畫啟動備援,以12.6Gbps的微波頻寬,優先提供政府、銀行、醫院等關鍵基礎設施通訊服務,確保民生相關的服務不致出現間斷的現象。

其他攻擊與威脅

◆勒索軟體駭客藉由電子郵件轟炸、鎖定微軟Teams網釣入侵受害組織

◆冒牌套件管理Homebrew透過惡意廣告散布,意圖對macOS用戶散布竊資軟體AmosStealer

◆駭客利用PHP後門及連線工具GSocket打造印尼非法賭博平臺

◆針對Ivanti SSL VPN零時差漏洞攻擊事故,資安業者Palo Alto Networks揭露新的調查結果

◆【重新認識國家級駭客威脅】全民資安風險倍增!國家支持的網路間諜攻擊升級

其他漏洞與修補

◆研究人員揭露ChatGPT漏洞,攻擊者有機會藉由HTTP請求發動DDoS攻擊

【漏洞與修補】

Google釋出OSV-SCALIBR程式庫,強化開源軟體漏洞檢測

Google發布名為OSV-SCALIBR(Software Composition Analysis Library)的新工具,進一步提升開源軟體漏洞檢測和安全分析的能力。OSV-SCALIBR能夠執行安裝套件、程式碼及容器映像檔的掃描,同時支援多種主要程式語言和作業系統。

OSV-SCALIBR是獨立的軟體組成分析程式庫,延續並擴展了Google在開源軟體相依性漏洞掃描工具OSV-Scanner中的技術基礎。在OSV-Scanner的基礎上,OSV-SCALIBR進一步加入了弱帳密檢測與軟體物料清單(SBOM)的產生功能,並支援SPDX和CycloneDX格式。

此程式庫的特色在其模組化的設計,開發者可以根據需求擴充,執行特定的軟體擷取和漏洞檢測任務。OSV-SCALIBR以開源的Go程式庫形式提供,Google也計畫未來將其功能整合到OSV-Scanner中,擴大工具的應用範圍。

近期資安日報

【1月21日】駭客聲稱握有IT大廠HPE的內部資料,該公司正在著手調查

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-10

2026-02-10