去年8月下旬電玩平臺Steam發生大規模DDoS攻擊,傳出與當時推出不久的大型電玩遊戲黑神話:悟空有關,中國資安業者奇安信指出,駭客動用多達60個殭屍網路,對全球Steam伺服器發動4波攻擊,其中號稱是攻擊主力的殭屍網路Aisuru,如今出現新的變種攻擊行動。

奇安信X實驗室Alex.Turing、Wang Hao等4名研究人員指出,Aisuru在上述攻擊行動曝光後,9月短暫停止攻擊行動,但背後的駭客組織在利益的驅動下,先後在10月、11月對殭屍網路進行翻新,其中11月底出現的殭屍網路Aisuru變種,駭客稱為Airashi。

新的殭屍網路變種更換主要綁架的網路設備,駭客針對美國網路設備業者Cambium Networks提供的無線基地臺cnPilot而來,利用零時差漏洞散布惡意程式;再者,為避免C2通訊內容被察覺異常,駭客運用RC4演算法處理字串,其通訊協定導入HMAC-SHA256雜湊值檢驗,並經由演算法ChaCha20進行處理。

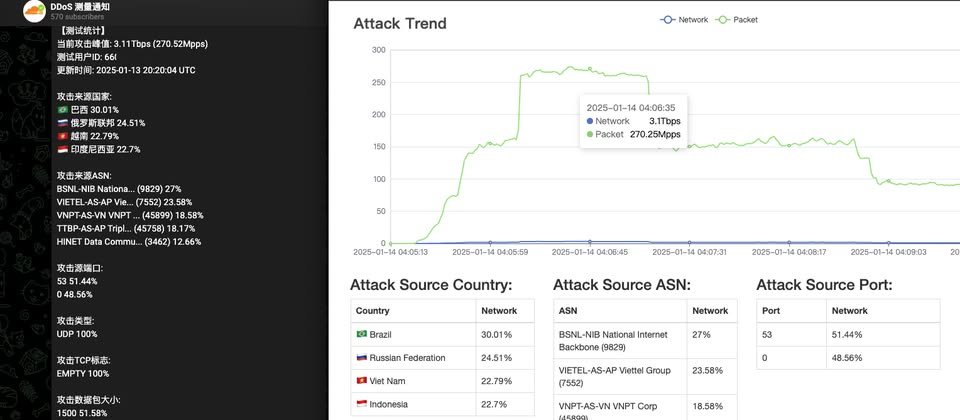

而對於這些設備發動攻擊的威力,奇安信指出具有穩定的TB等級DDoS攻擊輸出。此外,下達命令的C2後臺也具備更充足的IP位址資源,他們根據網域進行分析,有近60IP位址,分散於不同國家及服務供應商。研究人員認為,駭客這麼做的目的,可能是為了能夠控制更多機器人,並增加研究人員及執法單位摧毀殭屍網路的難度。

附帶一提的是,駭客似乎也對於奇安信揭露他們上回的攻擊事故耿耿於懷,在C2的網域名稱使用帶有XLab的字串,或是其他針對該公司而來的名稱。

奇安信將收集到的殭屍網路病毒歸納為3種類型:Airashi-DDoS、Go-Proxisdk、Airashi-Proxy,並指出攻擊者有意拓張DDoS攻擊以外的業務。

首先是最早在10月底出現的Airashi-DDoS,主要功能就是發動DDoS攻擊,也支援執行任意指令,或是搭配反向Shell運作。

接著就是在11月底開始出現的Go-Proxisdk,這是以muxado為基礎打造的Go代理伺服器工具。

第三種是12月初出現的Airashi-Proxy,這也是代理伺服器工具,但不同的是駭客以Airashi-DDoS的原始碼打造而成,並使用專屬的通訊協定運作。

值得一提的是,奇安信提及駭客使用的cnPilot零時差漏洞,他們在去年6月進行通報,但迄今尚未得到回應,為了避免漏洞遭到更多人利用,研究人員並未透露相關資訊。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09