上個月趨勢科技旗下的漏洞懸賞專案Zero Day Initiative(ZDI)公布知名壓縮軟體7-Zip漏洞CVE-2025-0411,並指出攻擊者有機會遠端利用這項弱點,藉由與使用者進行互動,引誘他們存取惡意網頁或是檔案觸發,繞過Windows作業系統的Mark of the Web(MotW)防護機制,現在趨勢科技公布這項漏洞的發現經過,並指出去年有人將其用於攻擊烏克蘭。

針對這項漏洞發生的原因,ZDI指出是7-Zip處理壓縮檔的環節出包,當該應用程式從特製的壓縮檔(即經過雙重壓縮的檔案)嘗試解出檔案時,不會對部分解壓縮的檔案複製MotW標記,使得攻擊者有機會用來執行任意程式碼,CVSS風險為7.0分,7-Zip專案開發者Igor Pavlov於去年11月30日發布24.09版修補。

但究竟ZDI如何發現這項漏洞?ZDI資深威脅研究員Peter Girnus表示,他們在去年9月25日察覺這項漏洞被實際用於攻擊,俄羅斯駭客針對烏克蘭政府機關與非政府組織下手,意圖於受害電腦植入惡意程式載入工具SmokeLoader。對於駭客的動機,ZDI認為很可能與尚在進行的烏克蘭戰爭有關。

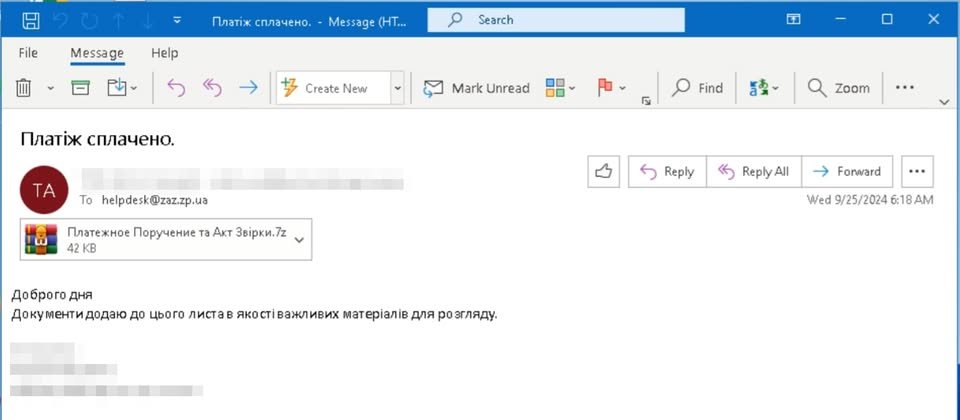

在這起漏洞利用攻擊行動裡,駭客利用外流的電子郵件帳號,假冒烏克蘭政府機關或是企業,對當地的企業組織發動攻擊。這些電子郵件存在共通點,歹徒都挾帶用來觸發漏洞的壓縮檔附件。在其中一封郵件裡,駭客佯稱是烏克蘭國家行政服務局(SES),鎖定該國大型汽車製造商Zaporizhzhia Automobile Building Plant(PrJSC ZAZ)而來。

值得留意的是,駭客在利用上述7-Zip漏洞之餘,他們也運用同形字(homoglyph)攻擊手法來欺騙收信人,使得收信人降低戒心並依照指示點選惡意檔案,或是存取惡意網站。

目前有哪些漏洞攻擊的受害者?經過ZDI的調查,確認至少有9家烏克蘭企業與政府單位受害,這些是公共交通運輸服務、電子設備製造商、保險公司、地區藥局、水資源公司、汽車製造商,以及國家與地方政府機關。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09