過往我們聽聞政府利用間諜軟體監控異議人士的情況,多半發生在集權國家,但如今傳出竟有民主國家政府也加入行列。

一週前WhatsApp透露不尋常的零點擊攻擊事故(Zero-click),並指出約有90人遭到鎖定,攻擊者意圖在他們的手機植入間諜軟體Graphite。現在有知情人士透露,這起事故是義大利政府所為。

【攻擊與威脅】

義大利政府疑用Paragon間諜軟體監控記者、異議人士,業者急切割

上個月底WhatsApp傳出封鎖大規模間諜行動的情況,該公司發現有人試圖透過該即時通訊軟體發送感染惡意程式的PDF檔案進行零點擊攻擊(Zero-click),一旦使用者開啟,手機就有可能下載Paragon打造的間諜軟體Graphite。WhatsApp及時進行封鎖,並通知近90名被鎖定的人士。如今這起事故出現新的進展。

根據衛報(The Guardian)的報導,義大利政府涉嫌透過WhatsApp,針對近百名記者、異議人士的手機下手,意圖在他們的手機植入Graphite,從而對這些人進行監控。他們掌握知情人士的說法指出,當地媒體Fanpage總編輯Francesco Cancellato與兩名異議人士接獲WhatsApp通知,認為他們的手機有可能感染間諜軟體,通訊內容及個資恐遭竊取。知情人士透露,Paragon以違反使用政策為由,中止義大利政府的合約。

為何Francesco Cancellato與兩名異議人士為何遭到監控?原因很可能是批評總理Giorgia Meloni與右派政黨對利比亞侵害移民人權坐視不理,但究竟被監控了多久?目前仍不得而知。

勒索軟體駭客利用VMware虛擬化平臺的SSH加密存取,意圖建立存取受害組織內部環境的隱密管道

最近兩到三年許多勒索軟體駭客打造Linux版惡意程式,鎖定VMware ESXi虛擬化平臺而來,企圖癱瘓虛擬機器(VM)的運作並向企業組織勒索,最近有研究人員指出,駭客偏好針對這種環境下手,不光只是想要進行破壞牟利,而是做為能夠持續存取受害組織的管道。

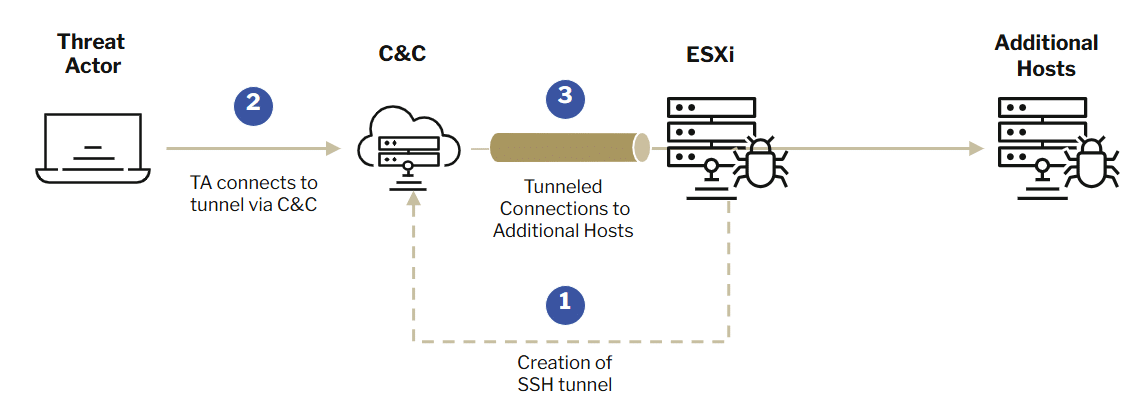

資安業者Sygnia指出,由於企業對於VMware虛擬化平臺往往缺乏嚴密監控,駭客為了避免被發現,將其充當為持續存取企業內部網路環境的管道,可說是越來越常發生。駭客會透過寄生攻擊(LOL)手法,運用虛擬化平臺現成的工具活動,其中一種是藉由原生的工具SSH來建立SOCKS通訊協定的隧道(Tunnel),從而與C2伺服器建立連線。

Sygnia事件回應專家Zhongyuan Hau、Ren Jie Yow、Yoav Mazor表示,在他們調查的許多資安事故當中,攻擊者通常會利用外流的管理員帳密或是已知漏洞,入侵ESXi系統,一旦得逞,就會藉由系統原生的遠端加密連線登入存取SSH服務,建立隧道通訊,但這些專家指出,他們也看過攻擊者部署其他常見工具來達到目的。

駭客組織Silver Fox假借提供瀏覽器、簡訊服務名義,意圖散布惡意軟體ValleyRAT

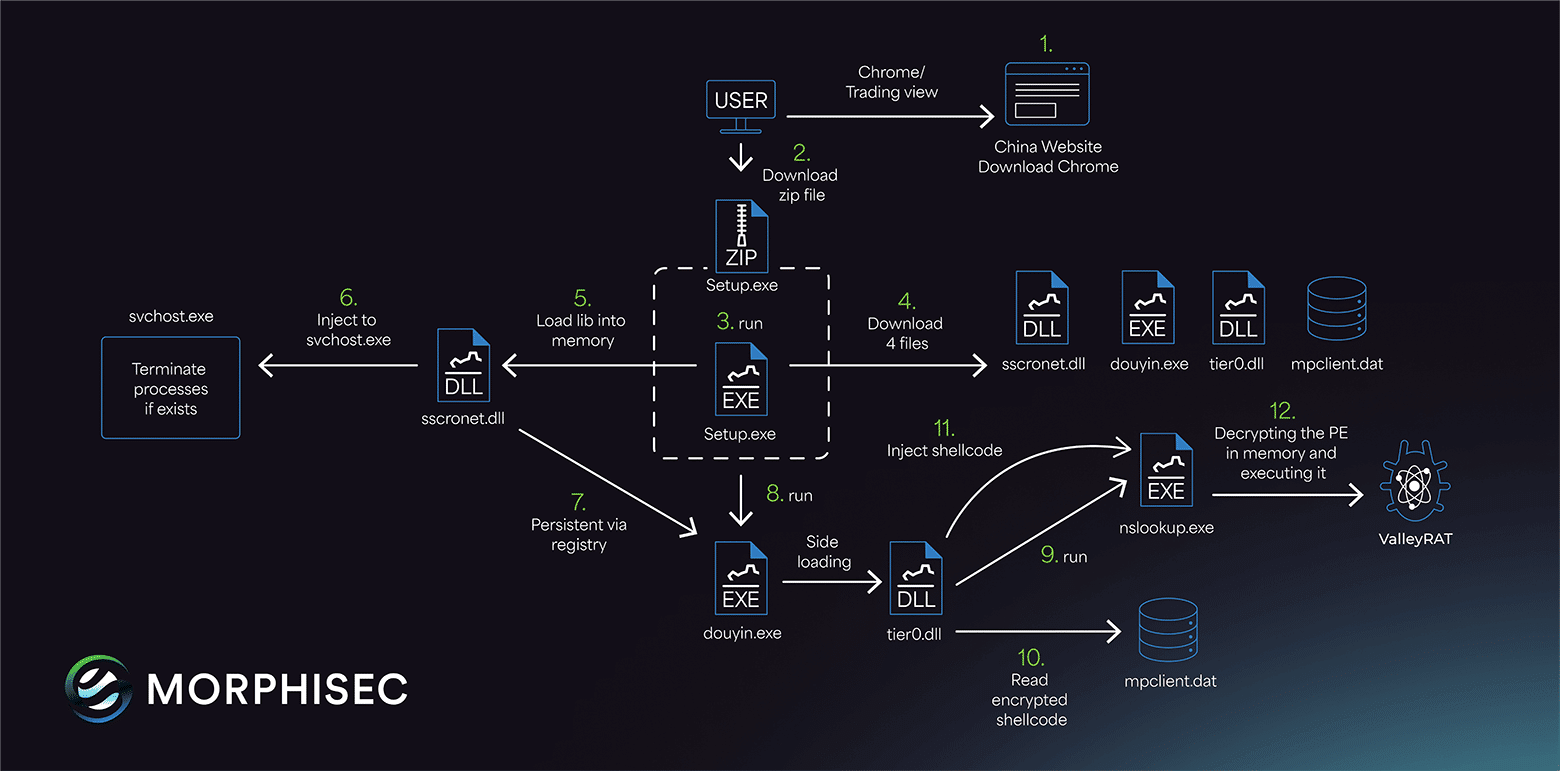

資安業者Morphisec揭露最新一波惡意軟體ValleyRAT的攻擊行動,指出駭客組織Silver Fox透過多階段攻擊鏈從事活動,和他們過往使用的戰術、技術、流程(TTP)有所不同,不過特別的是,在這次攻擊行動裡,駭客仍延續過往攻擊使用的部分URL。

資安業者Morphisec揭露最新一波惡意軟體ValleyRAT的攻擊行動,指出駭客組織Silver Fox透過多階段攻擊鏈從事活動,和他們過往使用的戰術、技術、流程(TTP)有所不同,不過特別的是,在這次攻擊行動裡,駭客仍延續過往攻擊使用的部分URL。

究竟駭客如何發動攻擊?Morphisec資安研究員Shmuel Uzan指出,他們先是引誘目標人士到惡意網站https://anizom[.]com/,假借提供Chrome的名義散布惡意程式,一旦使用者下載,就會啟動攻擊鏈。

但除了利用提供瀏覽器下載的名義,Shmuel Uzan也提及這些駭客架設的另一個釣魚網站,假冒中國簡訊服務業者卡洛思。但無論是那個網站,使用者都會從中下載壓縮檔Setup.zip,內含執行檔Setup.exe,若是執行,電腦就會被植入ValleyRAT。

資安廠商Socket研究人員揭露一起針對Go生態系的供應鏈攻擊,攻擊者透過套件名稱冒充攻擊(Typosquatting)手法,冒充廣受採用的BoltDB資料庫套件,並利用Go模組代理(Module Proxy)的快取機制,使惡意套件長期存在且未被偵測。此事件凸顯Go模組快取機制存在風險,即便原始儲存庫內容已被修改或移除,但惡意版本仍可由快取繼續發布。

這起攻擊涉及的惡意套件名為github.com/boltdb-go/bolt,其命名方式與合法的BoltDB套件github.com/boltdb/bolt極為相似,容易讓開發者因輸入錯誤或疏忽而誤用。惡意版本內建遠端控制後門,攻擊者可透過命令與控制伺服器執行遠端指令,取得受感染系統的存取權限。

由於Go模組代理會自動快取其首次擷取的模組版本,並依設計禁止修改已發布的版本,因此即使攻擊者在GitHub上重新標記相同版本的標籤,使原始程式碼看似無害,代理仍會繼續提供首次快取的版本。當快取版本包含惡意程式碼,則在未來的下載請求中仍可能被開發者取得,導致潛在的安全風險。

其他攻擊與威脅

◆曝露的ASP. NET金鑰遭到濫用,攻擊者用於散布惡意程式

◆遠端監控與管理軟體SimpleHelp漏洞傳出實際攻擊行動

【漏洞與修補】

2月5日思科發布資安公告,指出旗下網路存取控制(NAC)解決方案Identity Services Engine(ISE)存在重大層級漏洞CVE-2025-20124、CVE-2025-20125,通過身分驗證的攻擊者能遠端執行任意命令,或是提升權限,該公司已發布軟體更新修補,並強調這些漏洞無法透過其他緩解措施因應,用戶應儘速套用更新處理。

根據CVSS風險評分高低判斷,問題最嚴重的是CVE-2025-20124,此為不安全的Java反序列化弱點,存在ISE的1個API當中,一旦攻擊者成功觸發,就有機會遠端以root使用者的身分執行任意命令,CVSS風險評為9.9(滿分10分)。

另一個重大層級的漏洞CVE-2025-20125,則是涉及授權繞過,同樣存在特定的API,遠端攻擊者在通過身分驗證並具備讀取權限帳密的情況下,有機會存取敏感資訊、竄改節點組態,甚至是將節點重新啟動,風險評分為9.1。

Apple Silicon晶片存在弱點,恐遭SLAP與FLOP側通道攻擊,洩漏用戶機敏資料

喬治亞理工學院研究團隊揭露兩個針對Apple Silicon晶片的全新微架構側通道攻擊手法,分別命名為SLAP與FLOP,這兩個漏洞可能導致使用者在瀏覽網頁時,機敏資訊遭到未經授權的第三方竊取,影響範圍涵蓋近年推出的Mac、iPhone,以及iPad等產品。

SLAP與FLOP攻擊的關鍵,在於利用Apple Silicon晶片中負責最佳化資料處理流程的預測機制。具體來說,SLAP濫用的是載入位址預測器(Load Address Predictor,LAP),該機制會根據過往的記憶體存取模式,預測CPU下一個可能讀取的記憶體位址,提高記憶體存取的效率。而FLOP則是濫用載入值預測器(Load Value Predictor,LVP),其會嘗試預測從記憶體讀取到的數值,來加速與該數值相關的運算。

儘管蘋果已承諾釋出安全更新,但FLOP的部分有待應用程式開發商處理,這表示短期內仍存在相當大的風險。使用者應確保作業系統與瀏覽器保持最新版本,避免瀏覽不明來源的網站,並啟用Chrome網站隔離功能,以降低攻擊成功的可能性。

其他漏洞與修補

◆DeepSeek R1大型語言模型存在資安弱點,恐被越獄用於網路犯罪

其他資安防禦措施

◆富邦人壽通過NIST CSF,成為臺灣金融業率先取得相關驗證的公司

近期資安日報

【2月6日】HTTP用戶端軟體自動存取工具被駭客用於挾持M365帳號

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09