為了突破多因素驗證(MFA),現在有許多網路釣魚工具包都提供駭客對手中間人攻擊(AiTM)功能,但也有駭客從企業組織的基礎設施下手,針對AD聯合身分驗證服務服務(ADFS)達到相同目的。

值得留意的是,駭客成功挾持其中一個帳號,還會用來對企業組織的員工、合作夥伴、客戶發動進一步攻擊,造成更嚴重的破壞。

【攻擊與威脅】

150家企業組織遭到鎖定,駭客藉由AD聯合身分驗證服務繞過多因素驗證,從而挾持帳號

隨著許多企業組織都採用多因素驗證(MFA)保護使用者帳號,駭客也試圖突破這類防護機制,其中一種最常見的手法是對手中間人攻擊(AiTM),如今也有攻擊者鎖定AD聯合身分驗證服務服務(ADFS)下手的情況。

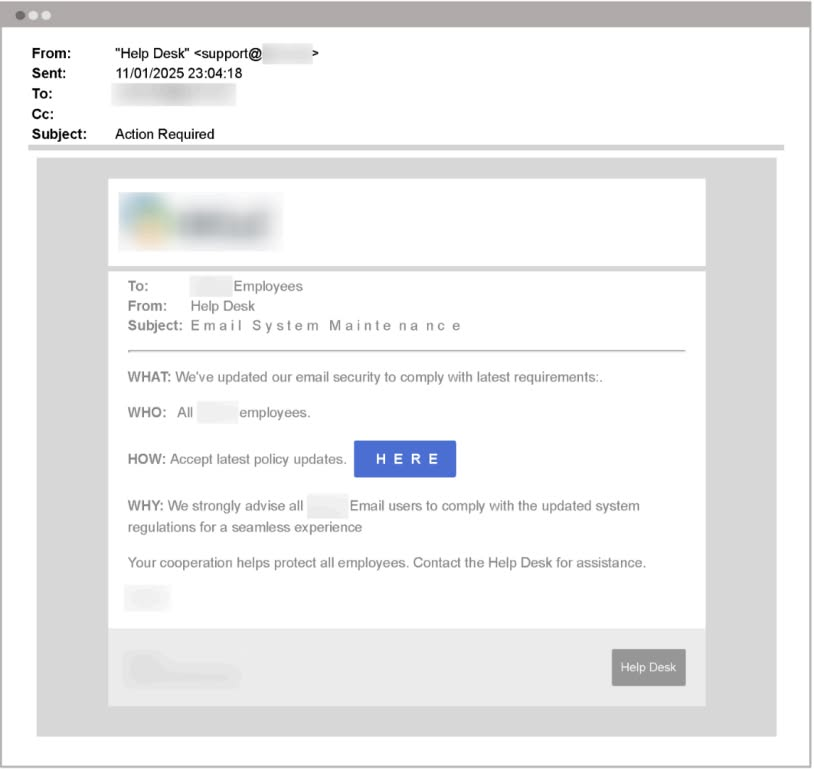

資安業者Abnormal Security揭露大規模釣魚攻擊事故,至少有150個企業組織遭到鎖定,廣泛涵蓋教育、醫療保健、政府機關等各式產業,這些攻擊行動的共通點,就是歹徒透過AD聯合身分驗證服務服務來繞過多因素身分驗證。

值得留意的是,此次網路釣魚攻擊鎖定的目標,有超過半數(52.8%)是針對大學或其他教育機構,醫療保健及政府機關居次,分別占14.8%、12.5%。從這些受害組織的地理位置而言,大多數位於美國,但加拿大、澳洲、歐洲也有企業組織受害。

DeepSeek的AI服務隱私防護遭質疑!資安業者指控恐將用戶輸入資料傳至中國國營電信業者

中國AI工具DeepSeek號稱以低成本建置匹敵效能ChatGPT引起全球關注,並標榜開源、免費而受到歡迎,但背後由中國企業開發而可能隱含的資安風險也引起研究人員注意,繼有數家資安業者警告DeepSeek R1模型能被輕易越獄而能用於助長犯罪,最近有資安業者提出新的發現,指出DeepSeek疑似與中國國營電信業者串連,而有可能讓中國政府直接存取相關資料。

資安業者Feroot Security執行長Ivan Tsarynny接受美國廣播公司(ABC)、美聯社(AP News)、CNBC、雅虎等媒體採訪時指出,他們的研究團隊於網頁版DeepSeek AI聊天機器人進行調查,發現這家公司在登入網頁嵌入重度混淆的程式碼相當不尋常,經過他們的解析,確認有隱藏功能,可將使用者的資料傳送到中國移動(China Mobile)的帳號登入網站CMPassport.com。僅管DeepSeek本來就表明會將使用者資料存放於中國境內,但埋入這種能將資料傳送到中國政府控制企業的功能,Ivan Tsarynny強調,他們還是第一次看到。

2025年全球風險報告出爐,錯假訊息、網路間諜名列短期10大風險

世界經濟論壇(WEF)在1月15日發布了《2025年全球風險報告》,此次剛好是該報告發布的第20周年。在今年短期風險中,第一名是科技類型風險,這已是連續兩年有此狀況,長期風險仍以多項環境風險為主、科技風險次之。

值得我們關注的是,關於「錯誤資訊與假訊息」一項,已是連續兩年居於短期10大風險之首。對此狀況,報告中特別強調生成式AI在大規模產生虛假或誤導性內容方面的作用,以及與另一項風險社會兩極化的關聯。同時,WEF也直截了當指出,社會接觸到的虛假或誤導性內容數量是持續增加,讓公民、企業與政府辨識真實資訊的挑戰更加艱難。

更關鍵的是,在錯誤資訊、社會及政治兩極化這兩者的交互作用下,進一步加劇演算法偏見的風險。而且,演算法偏見也成為加劇錯誤資訊的推手,在這樣的態勢下也讓威脅者有機可趁,利用演算法偏見上的漏洞來擴大影響力。

創見、華城發布重大訊息,指出部分資訊系統遭遇網路攻擊

2月7日、9日創見與華城電子於股市公開觀測站發布資安重訊,察覺後啟動相關防禦機制及復原作業,所幸未對公司營運造成重大影響。

針對創見公布的資安事故,他們表示是子公司Transcend Information, Inc有部分資訊系統遭到攻擊,並提及著手復原的情況,由此看來很有可能是勒索軟體攻擊;華城則明確指出他們遭到勒索軟體攻擊,並詳細確認資通系統及網站並未受到影響,亦無個資及文件檔案外流的情況。

其他攻擊與威脅

◆AI共享平臺Hugging Face再傳惡意模型,駭客利用損壞的Pickle格式迴避偵測

◆資安研究人員聲稱突破OpenAI最新防禦機制,成功在新款機器學習模型o3-mini進行越獄

◆竊資軟體Nova鎖定俄羅斯企業組織而來,假借合約的名義散布

◆遠端管理軟體SimpleHelp漏洞傳出遭積極利用,攻擊者藉此散布滲透測試工具Sliver

【漏洞與修補】

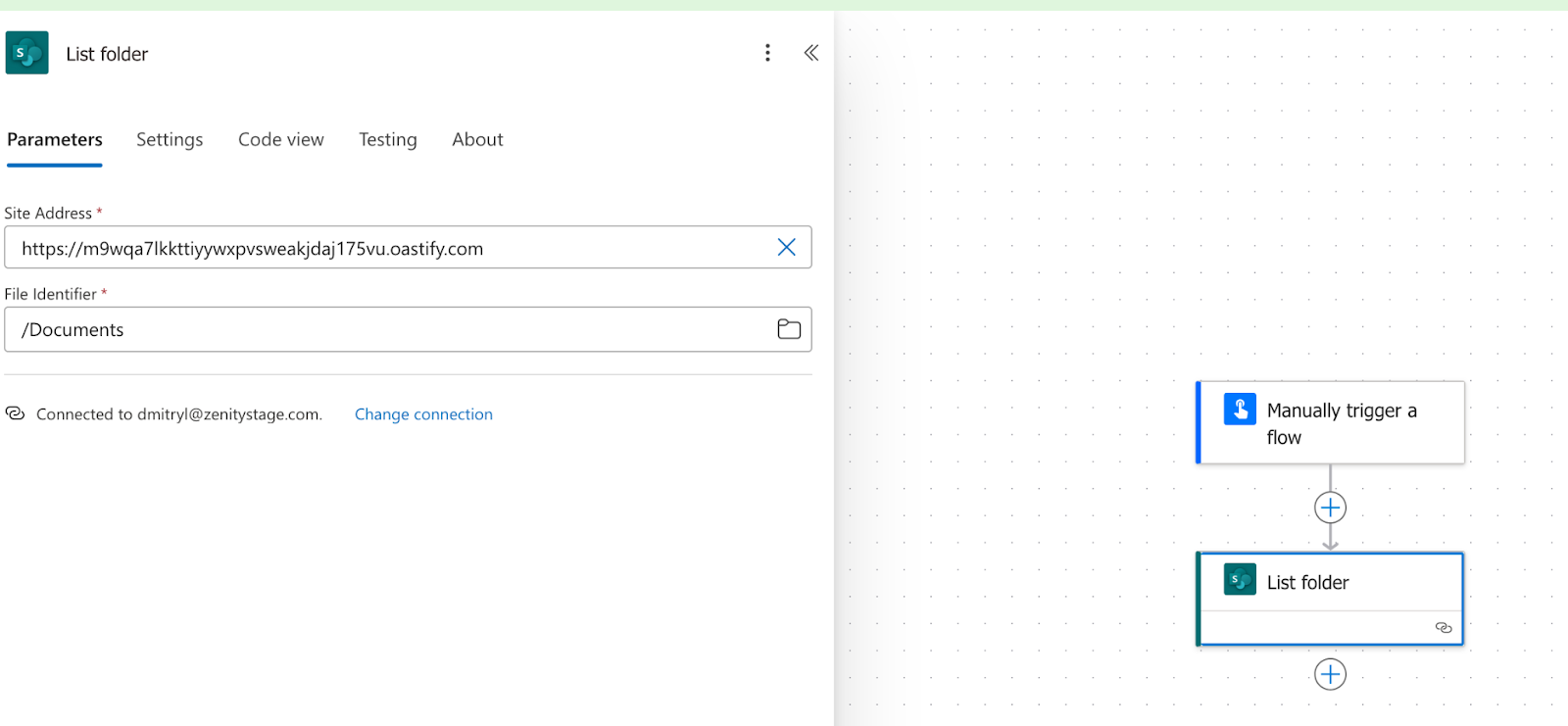

Power Platform的SharePoint連接器存在SSRF漏洞,攻擊者有機會冒充使用者的名義發送請求

資安實驗室Zenity Labs指出,微軟低程式碼開發平臺Power Platform的SharePoint連接器存在重大層級的伺服器偽造請求(SSRF)漏洞,一旦攻擊者成功利用,就有機會挖掘使用者的帳密資料,從而冒用這些使用者的名義,向SharePoint的API發送請求,滲透敏感資料,並執行未經授權的活動。

資安實驗室Zenity Labs指出,微軟低程式碼開發平臺Power Platform的SharePoint連接器存在重大層級的伺服器偽造請求(SSRF)漏洞,一旦攻擊者成功利用,就有機會挖掘使用者的帳密資料,從而冒用這些使用者的名義,向SharePoint的API發送請求,滲透敏感資料,並執行未經授權的活動。

對此,Zenity Labs於去年9月通報,微軟在10月上旬確認漏洞,並於10月下旬頒發獎金給研究人員,最終於12月完成修補。值得留意的是,Zenity Labs指出這種弱點影響範圍相當廣,不光SharePoint連接器,Power Automate、Power Apps、Copilot Studio、Copilot365也可能曝險,這樣的情況使得該漏洞的危害範圍擴大許多,因為攻擊者有機會從Power Platform生態系統多個服務試圖利用漏洞,從而在受害企業組織持續活動,卻不被發現。

其他資安防禦措施

◆五眼聯盟針對網路邊際設備發布資安指引,呼籲製造商提升設備活動的能見度

近期資安日報

【2月8日】多家資安業者揭露中國AI工具DeepSeek,美國擬禁政府公務設備使用

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06