在農曆新年期間,有多家上市櫃公司針對資安事故發布重大訊息,若是剛好又有駭客組織聲稱對這些公司下手,很難不讓人懷疑兩者是否有所關連。

像是近期勒索軟體駭客Sarcoma聲稱對欣興電子下手,就是典型的例子。值得留意的是,欣興電子在重訊表示遭到攻擊的是中國子公司聯能科技,但駭客直指欣興電子而來,兩者是否為相同事故?顯然有待釐清。

【漏洞與修補】

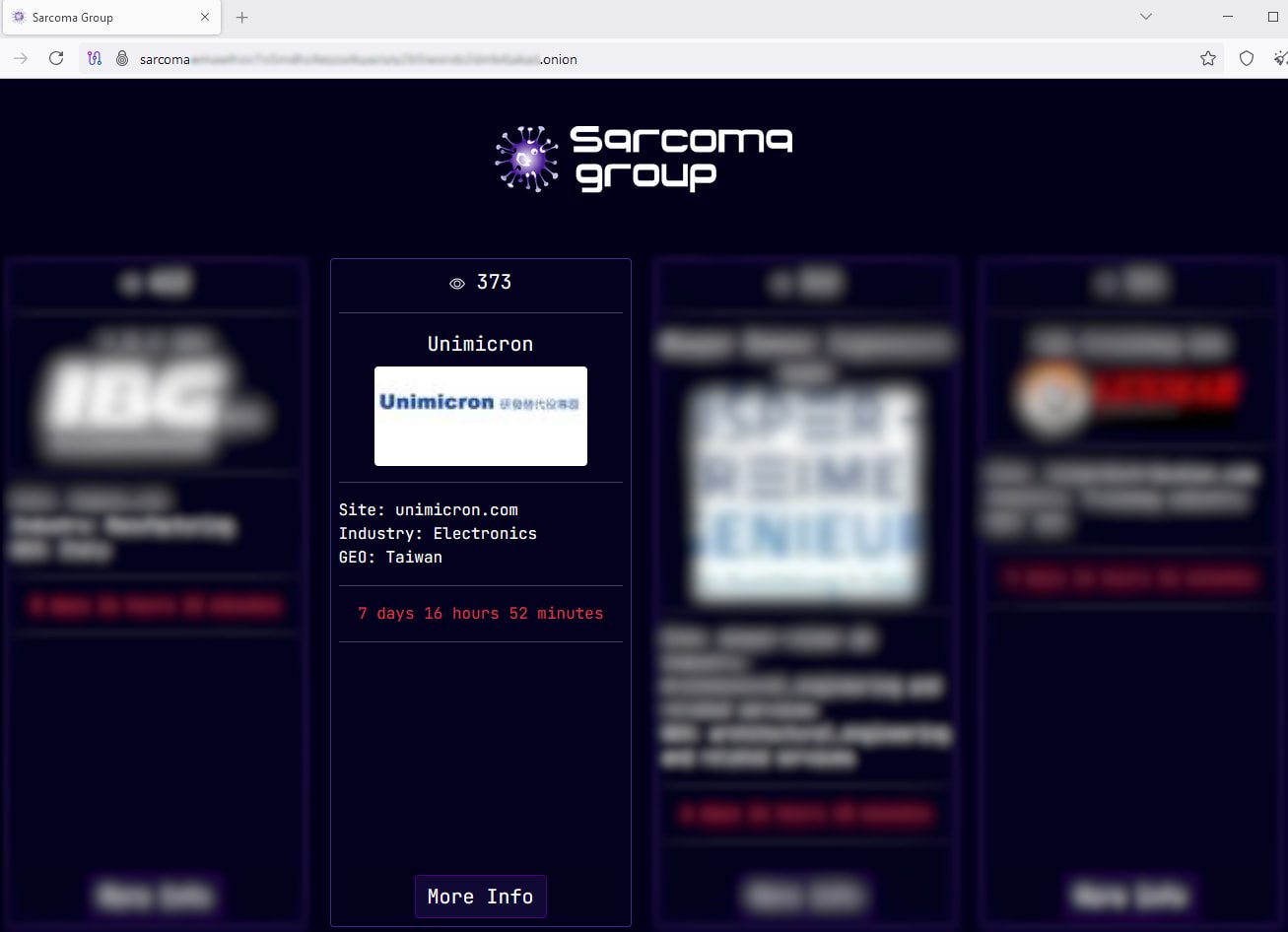

勒索軟體Sarcoma聲稱攻擊PCB大廠欣興電子,竊得337 GB內部資料

2月1日PCB大廠欣興電子在股市公開觀測站發布重大訊息,表示位於中國的子公司聯能科技於1月30日遭受勒索軟體攻擊,但沒有透露攻擊者的身分。最近有勒索軟體駭客組織聲稱從欣興電子竊得一批資料,讓人不禁與上述的資安重訊聯想在一起。

根據資安新聞網站Bleeping Computer的報導,名為Sarcoma的勒索軟體駭客組織宣稱他們對欣興電子(Unimicron)下手,並竊得約377 GB的SQL檔案及文件,要脅該公司必須在2月20日前進行付款,否則他們將會外流這些資料。威脅情報業者Hackmanac指出,這些駭客已公布部分資料讓買家檢驗。

值得留意的是,雖然時間點相當接近,但駭客並未指出他們攻擊的對象,就是從資安重訊提及的子公司聯能科技。究竟兩起事故是否有關?有待進一步釐清。

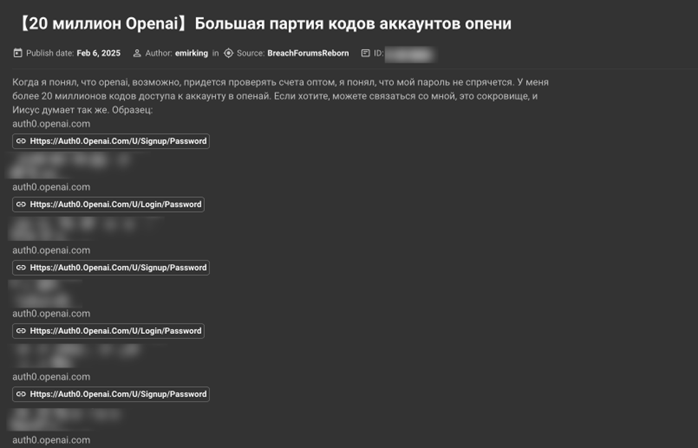

有人聲稱從OpenAI竊得2千萬組帳密資料,該公司表示他們並未遭到入侵

AI機器人當紅,安全性也受到重視,業者不僅要避免開發的AI模型遭到越獄而被用於助長犯罪,相關帳密資料的保護,也是外界關注的焦點。而最近一起資料外洩的事件也跟這個議題有關,可能讓人誤以為相關系統遭駭,但實際上很可能是攻擊者透過竊資軟體擷取。

AI機器人當紅,安全性也受到重視,業者不僅要避免開發的AI模型遭到越獄而被用於助長犯罪,相關帳密資料的保護,也是外界關注的焦點。而最近一起資料外洩的事件也跟這個議題有關,可能讓人誤以為相關系統遭駭,但實際上很可能是攻擊者透過竊資軟體擷取。

威脅情報業者Kela指出,他們看到ID名為emirking的人士於駭客論壇BreachForums當中,聲稱從OpenAI取得逾2千萬個帳號存取碼,想要尋求買主。這樣的情況引起資安圈關注,對此,OpenAI向資安新聞網站SecurityWeek透露,他們已經掌握駭客的說法,截至目前為止,尚無證據顯示這些資料的外流是因為OpenAI的系統遭到入侵所致。

根據調查結果,Kela認為,這些駭客兜售的資料並非透過入侵OpenAI的系統而得,很有可能是遭竊資料庫的一部分。

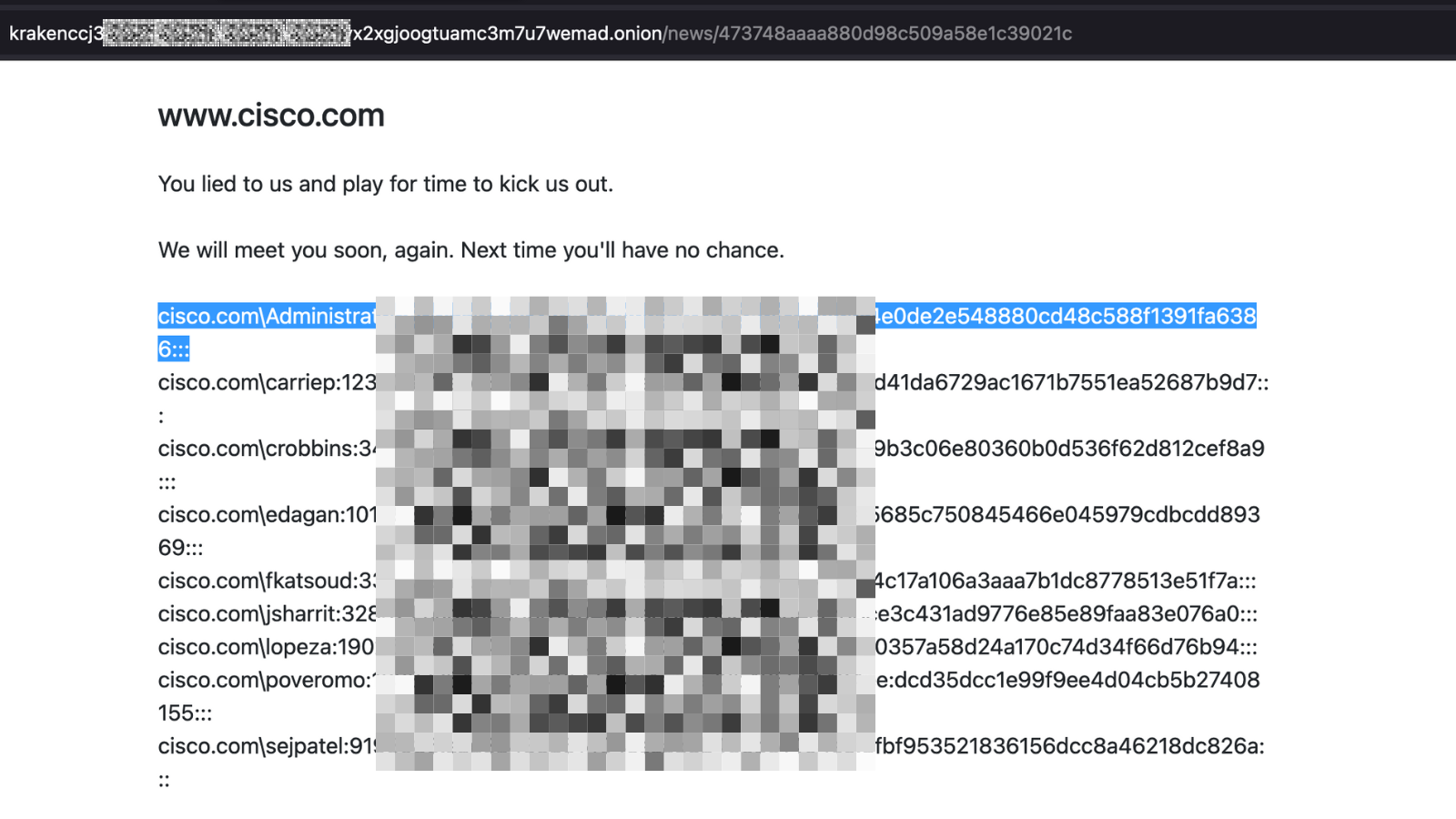

勒索軟體Kraken聲稱近期從思科竊得一批資料,該公司表示檔案來自3年前事故

兩、三年前資安事故外流的資料,竟在網路犯罪圈流傳,然後再拿出來兜售,或是向受害的企業組織施壓,藉此牟取經濟利益。

兩、三年前資安事故外流的資料,竟在網路犯罪圈流傳,然後再拿出來兜售,或是向受害的企業組織施壓,藉此牟取經濟利益。

根據資安新聞網站Cyber Press的報導,勒索軟體Kraken在暗網的網站上聲稱,他們從思科的內部網路的AD環境當中,竊得經加鹽處理的密碼,這些資料包含使用者帳號名稱、唯一識別碼,以及NTLM密碼的雜湊值。對此,思科表示,這些資料來自3年前的資安事故。

針對Kraken聲稱的內容,Cyber Press指出根據資料的格式,他們推測駭客之所以能截取這些資料,很有可能是利用Mimikatz、pwdump、hashdump等帳密挖掘工具。

其他攻擊與威脅

◆俄羅斯駭客Sandworm旗下團體發起攻擊行動BadPilot,利用已知漏洞掌握初始入侵管道

◆北韓駭客Kimsuky發動ClickFix攻擊,利用PowerShell命令取得管理員權限,企圖植入惡意程式

◆假借提供應用程式散布惡意軟體出現新手法!有人複製大學網站聲稱提供思科VPN應用程式

【漏洞與修補】

OpenSSL修補RPK金鑰認證不良漏洞,若不處理恐被用於中間人攻擊

開放原始碼的密碼學程式庫套件OpenSSL相當重要,許多系統都採用與內建這項工具,開發這個套件的團隊2月11日發布資安公告,表示他們最近修補一項漏洞CVE-2024-12797,涉及未通過身分認證的伺服器在進行RFC7250交握的過程,理應被中斷連線卻沒這麼做,而有機會被利用。開發團隊已推出3.4.1、3.3.3、3.2.4版予以修補。

這項弱點出現的原因,在於用戶端透過RFC7250原生公鑰(Raw Public Key,RPK)對伺服器進行驗證的過程中,因為在設置為SSL_VERIFY_PEER的驗證模式下,未通過身分驗證的伺服器進行交握通訊時,竟然沒有被中止連線,導致系統對這種伺服器未通過驗證的情況,難以發出通知,而且,一旦透過這種公鑰進行TLS及DTLS進行,攻擊者就有機會藉由伺服器驗證失敗的情況下,進行中間人攻擊(MitM)。

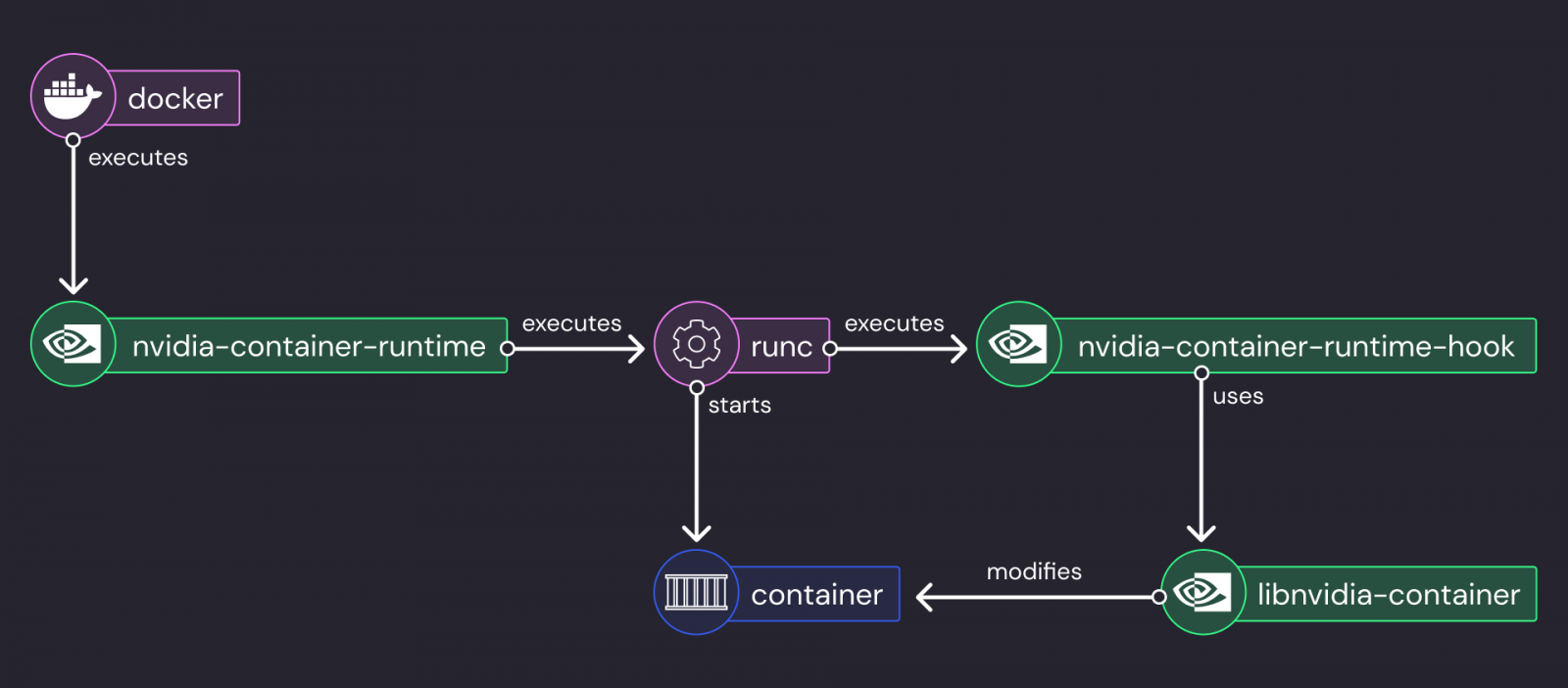

針對Nvidia去年9月修補的Contain Toolkit重大漏洞,研究人員公布相關細節

去年9月Nivdia修補Container Toolkit的資安漏洞CVE-2024-0132,此漏洞涉及時間檢查及時間利用(TOCTOU),發生在檢查資源狀態與使用資源間的時間差,只要在預設組態執行特定的容器映像檔,就有機會觸發,CVSS風險達到9.0。當時通報此事的資安業者Wiz表示,全球的雲端環境約有三分之一部署Nivdia Container Toolkit而曝險,影響範圍相當廣。最近Wiz公布相關細節。

去年9月Nivdia修補Container Toolkit的資安漏洞CVE-2024-0132,此漏洞涉及時間檢查及時間利用(TOCTOU),發生在檢查資源狀態與使用資源間的時間差,只要在預設組態執行特定的容器映像檔,就有機會觸發,CVSS風險達到9.0。當時通報此事的資安業者Wiz表示,全球的雲端環境約有三分之一部署Nivdia Container Toolkit而曝險,影響範圍相當廣。最近Wiz公布相關細節。

Wiz研究人員Shir Tamari、Ronen Shustin、Andres Riancho指出,這項弱點能讓攻擊者控制容器映像檔的執行,藉此從容器隔離環境逃脫,而能取得底層主機的完整存取權限,使得基礎設施及敏感資料曝露於嚴重的資安風險。

究竟這些漏洞會帶來那些影響?Wiz表示,攻擊者有機會藉此在容器掛載主機的root檔案系統,而能不受限制地存取主機所有的檔案。若是攻擊者進一步存取主機上的容器執行元件Unix socket,還能啟動具備特珠權限的容器,從而對主機徹底滲透。

其他漏洞與修補

◆針對GitHub上個月修補的SAML身分驗證繞過漏洞,研究人員公布細節及概念驗證程式碼

◆Google修補影音串流平臺YouTube可能曝露使用者電子郵件信箱的弱點

近期資安日報

【2月12日】Fortinet公布用於攻擊防火牆的身分驗證繞過漏洞

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05