資安業者Ivanti在1月初提出警告,他們旗下的SSL VPN系統Connect Secure、NAC系統Policy Secure,以及Neurons for ZTA閘道存在記憶體緩衝區溢位漏洞CVE-2025-0282,且已有部分SSL VPN系統遭到攻擊的情況,協助調查的資安業者Mandiant透露,中國駭客組織UNC5337自去年開始將其用來散布惡意程式Spawnant、Spawnmole、Spawnsnail,如今傳出日本出現相關災情。

日本電腦危機處理暨協調中心(JPCERT/CC)指出,他們確認去年12月下旬當地有多個企業組織遭到CVE-2025-0282零時差漏洞攻擊,並表示掌握有多組駭客利用這項漏洞的情況。

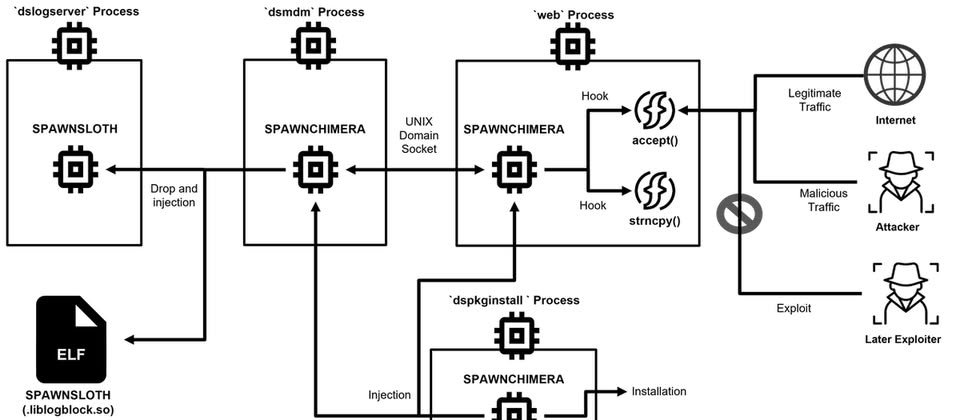

JPCERT/CC事件回應團隊成員増渕維摩指出,在這波攻擊行動裡,他們看到駭客使用名為SpawnChimera的惡意程式,此為Mandiant揭露的Spawn惡意程式家族的升級版本,同時整合Spawnant、Spawnmole、Spawnsnail這3支惡意程式的功能,並且進行升級。

對於駭客部署SpawnChimera的方法,増渕維摩表示與先前Mandiant公布的差不多,將此惡意程式注入其他處理程序的手法也雷同,沒有太大的差別。但他們發現,SpawnChimera具備不少新的迴避偵測機制,甚至會幫受害系統修補漏洞。

首先,増渕維摩提及SpawnChimera利用Unix Domain Socket進行處理程序之間的通訊,取代原本利用隧道工具Spawnmole及後門程式Spawnsnail的做法,這也使得防守方難以透過netstat網路監控工具察覺異狀。

再者,駭客利用CVE-2025-0282成功入侵Ivanti Connect Secure主機之後,SpawnChimera藉由替換strncpy功能函式的方法修補弱點,如此一來,其他駭客無法利用相同漏洞再度入侵。

另外,SpawnChimera使用XOR演算法處理寫入程式碼的SSH解密金鑰,並清除除錯訊息,使得資安人員更難發現相關行蹤。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06