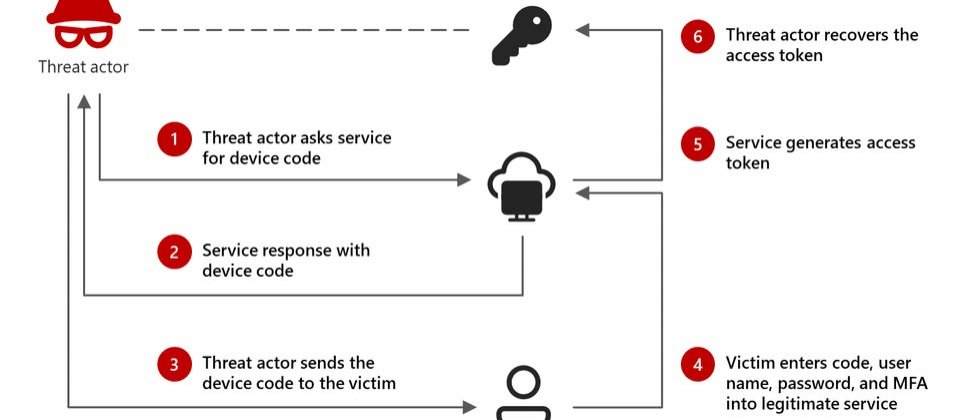

俄羅斯駭客發動網路釣魚的攻擊手法翻陳出新,最近有兩組資安研究人員提出警告,這些駭客開始假借安全為由,使用者必須綁定裝置的才能通過身分驗證為幌子,發動裝置驗證碼(Device Code)網釣攻擊行動。

2月13日微軟威脅情報團隊指出,他們發現與俄羅斯有關的駭客組織Storm-2372,自去年8月發起大規模的裝置驗證碼網釣攻擊,針對歐洲、北美、非洲、中東地區的政府機關、非政府組織(NGO),以及廣泛的行業而來,這些駭客意圖欺騙使用者登錄生產力應用程式,然後從登錄過程的Token攔截相關資訊,而能存取受害者的Microsoft 365帳號。值得留意的是,這波攻擊行動仍在持續進行。

微軟提及駭客捏造與WhatsApp、Signal、Teams等即時通訊軟體為誘餌,冒充與目標有關的傑出人物,並建立良好關係,待時機成熟再透過釣魚郵件邀請他們參加會議或是網路活動。

這些信件偽裝成通訊裝置的驗證請求,要求收信人完成裝置驗證碼認證流程,若是收信人照做,Storm-2372就有機會得到他們帳號的初始存取管道,並透過Graph API進行資料收集。

駭客在成功挾持受害者帳號後,就會進一步用來對組織其他的使用者進行裝置驗證碼網釣攻擊,然後於受害組織的網路環境進行橫向移動。

無獨有偶,資安業者Volexity同樣也發現有俄羅斯駭客組織利用裝置驗證碼的網釣攻擊事故,微軟在調查報告也有提到這家廠商的發現。Volexity從今年1月中旬看到不尋常的網路釣魚活動,並指出有多個俄羅斯駭客參與,最終目的就是假借設備驗證碼的身分驗證流程,破壞M365帳號。

Volexity研究人員Charlie Gardner、Steven Adair、Tom Lancaster指出,這些駭客冒充美國國務院、烏克蘭國防部、歐盟議會,或是知名研究機構,以微軟Teams會議、視訊會議、使用安全的即時通訊軟體加入聊天室,以及利用M365帳號存取應用程式與資料為由,寄送釣魚郵件,要求收信人進行設備驗證。

一旦攻擊者成功挾持受害者帳號,攻擊者就有可能進行後續的入侵手段,像是作為存取受害組織的所需材料,並透過指令碼或原生應用程式執行相關作業,或是存取與遭竊帳號有關的基礎設施架構。

而對於攻擊者的身分,Volexity表示至少有3組俄羅斯駭客參與攻擊,其中一個被稱為CozyLarch,該組織與稱做APT29、Midnight Blizzard、CozyDuke的另一組人馬有所關聯。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09