針對Linux作業系統的攻擊行動越來越常出現,而且駭客的手段日益複雜,使得防守方難以察覺,在後續進行復原的工作更加困難。

資安業者Palo Alto Networks指出,他們自去年11月初至12月,發現名為Auto-color的Linux後門程式,駭客為了迴避偵測,使用多種手法,其中包含使用看起來良性的檔案名稱來掩人耳目,刻意埋藏C2連線的通訊,以及將相關通訊與組態資訊進行加密處理。研究人員強調,這款後門程式能讓攻擊者完全存取受害電腦,防守方若要清除,必須搭配特定工具,否則會很難清除。

針對這個後門程式的發現,Palo Alto Networks資深主任安全工程師Alex Armstrong指出,他們在去年11月5日發現第一個檔案,而該惡意軟體家族主要鎖定的目標,是北美及亞洲的大學及政府機關辦公室,但究竟後門程式如何入侵受害組織,Alex Armstrong表示目前仍不清楚。

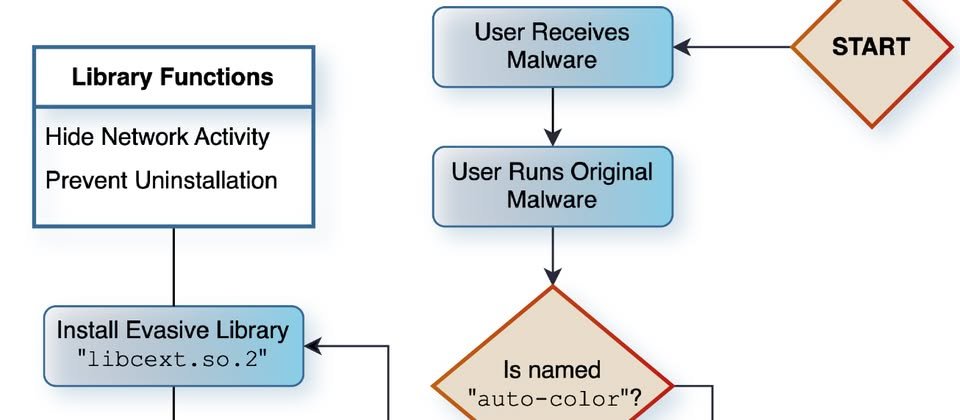

一旦後門程式執行,就會先檢查執行檔的檔名,來決定要採用的運作邏輯。假如檔名是door、egg,而非Auto-color,此後門程式就會試圖執行安裝工作,於受害電腦植入能迴避偵測的程式庫libcext.so.2,接著,駭客會將其重新命名為Auto-color。

這個惡意程式庫的主要功能,就是隱匿攻擊者的網路活動,並且防堵作案工具遭到移除。

值得留意的是,若是當下登入的使用者不具備root的權限,攻擊者就會跳過上述部署惡意程式庫的步驟,繼續執行後續的活動。

接著,此後門程式會讀取受害系統資訊,並與C2伺服器連線,待通過身分驗證後,就會接收C2發出的API請求並執行。這些API請求的命令,包括:重新設定遠端伺服器的資訊、建立反向Shell、操縱檔案。

對於Auto-color隱匿C2連線的手法,Alex Armstrong表示並非首例,類似的方法曾在惡意軟體家族Symbiote出現。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06