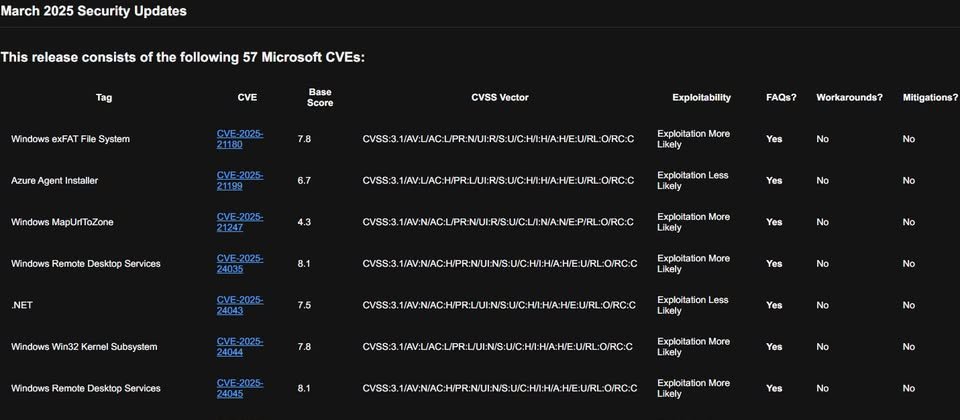

3月11日微軟發布本月份例行更新(Patch Tuesday),總共修補57個漏洞,其中有7個零時差漏洞,數量僅次於1月的8個,但值得留意的是,這次揭露的零時差漏洞,大多已被用於實際攻擊。

這些慘遭濫用的漏洞,包含:Win32核心子系統權限提升漏洞CVE-2025-24983、NTFS資訊洩漏漏洞CVE-2025-24984、Fast FAT檔案系統驅動程式遠端程式碼執行漏洞CVE-2025-24985、NTFS資訊洩露漏洞CVE-2025-24991、NTFS遠端程式碼執行漏洞CVE-2025-24993、微軟管理主控臺(MMC)安全功能繞過漏洞CVE-2025-26633,CVSS風險為4.6至7.8。

究竟這些漏洞如何被利用?一如過往的公告資訊,微軟並未說明,但有資安業者透露部分資訊。其中已有災情公布的是CVE-2025-26633,漏洞懸賞專案Zero Day Initiative(ZDI)表示有超過600家企業組織受到影響,攻擊者的身分是被稱作EncryptHub(Larva-208)的駭客組織,但是否與之前資安業者Outpost24公布的勒索軟體、竊資軟體攻擊事故有關?有待通報的研究人員後續公布其他細節。而對於這項漏洞發生的原因,在於MSC檔案處理過程存在缺陷,使得攻擊者可發送特製的MSC檔觸發,繞過檔案信譽防護機制,並執行任意程式碼。值得留意的是,攻擊者利用漏洞的過程需要使用者互動,但究竟EncryptHub如何引誘受害者上當,ZDI並未說明。

利用過程完全無須使用者互動的漏洞更加難以防範,也相當值得留意。其中影響大部分版本Windows作業系統的CVE-2025-24983,就是這種類型的弱點,而且,攻擊者一旦成功,就能得到SYSTEM權限。資安業者Rapid7特別提及這項漏洞並未影響所有版本的作業系統,Windows 11、Server 2019以上版本皆未受到波及,但為何較新的作業系統不受影響?Rapid7表示不得而知。

其餘4個零時差漏洞,都與NTFS、FAT檔案系統有關。其中,ZDI將CVE-2025-24985、CVE-2025-24993歸類在一起,原因是攻擊者可利用相同的手段觸發,藉由引誘使用者掛載特製的VHD虛擬磁碟檔案,從而在受害電腦執行任意程式碼,假若攻擊者同時搭配權限提升漏洞(如這次公布的CVE-2025-24983),就有機會完全控制整個系統。

另外兩個NTFS漏洞CVE-2025-24984、CVE-2025-24991,都與資訊洩露有關,雖然都會導致記憶體內容洩露,差異在於攻擊者觸發的方式有所不同:利用CVE-2025-24984必須實際接觸受害電腦,而CVE-2025-24991則要在電腦植入特製的VHD檔案。

除了上述已有實際攻擊行動的漏洞,還有一個在微軟修補之前就被公開的零時差漏洞CVE-2025-26630也值得留意,因為這代表駭客很有可能已經在研究如何利用,此為Access遠端程式碼執行漏洞,資安風險評為7.8分。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10