專門針對臺灣、越南、馬來西亞等亞太國家發動攻擊,被稱為Mustang Panda、Earth Preta、RedDelta、TA416的中國駭客組織,在今年2月、3月傳出相關攻擊行動,包含意圖利用作業系統預載公用程式MAVInject.exe迴避偵測,以及散布惡意LNK檔案利用尚無修補的零時差漏洞,最近有研究人員發現,這些駭客改用新的工具犯案,使得行蹤變得更加難以捉摸。

資安業者Zscaler指出,Mustang Panda近期鎖定緬甸而來,該國3月底才因7.7級地震而遭逢重大災難,沒想到現在還必須處理駭客攻擊的問題,他們在2臺受害電腦發現後門程式ToneShell的變種,以及一系列未曾被發現的作案工具,因而高度關注此事。

基本上,ToneShell是慣用的後門程式,而這次Zscaler發現,駭客使用的新版本出現顯著的變化,那就是調整了與C2連線的FakeTLS通訊協定,以及在建立用戶端識別編號的做法。這次研究人員總共看到3個版本的ToneShell,它們都由執行檔(EXE)與DLL程式庫組成,駭客藉由正常的執行檔以側載的手法,執行ToneShell的DLL檔案。

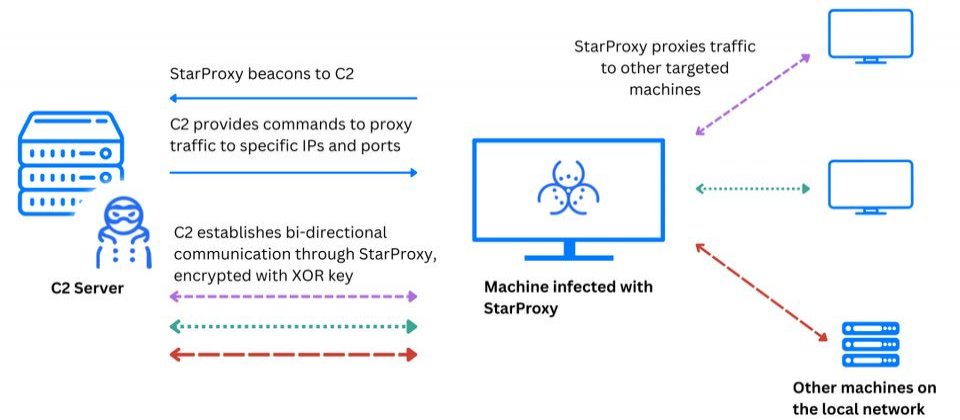

另一個駭客透過FakeTLS代理流量的作案工具,則是用於橫向移動的StarProxy。研究人員推測,駭客將其用於成功入侵之後,目的是存取無法直接透過網際網路連線的系統。

什麼是FakeTLS?研究人員直指這是ToneShell的主要功能,目的是用來隱匿惡意軟體的行蹤,駭客使用FakeTLS標頭,模仿TLS的通訊協定。而過往的ToneShell,藉著FakeTLS標頭模仿TLS 1.2版通訊,而現在Zscaler看到的新版本,則是仿造1.3版TLS通訊,來建立受害電腦與C2之間的連線。

此外,這些駭客也運用名為SplatCloak的驅動程式元件工具組,來迴避EDR系統的偵測。SplatCloak的主要用途,是干擾Windows內建的Microsoft Defender及卡巴斯基相關驅動程式的運作,停用核心層級的通知回傳功能。Mustang Panda透過公用程式SplatDropper部署上述的工具包,並設置系統服務來執行。

附帶一提的是,駭客運用兩款鍵盤側錄工具PakLOG、CorKLOG,監控使用者鍵盤輸入的內容,以及剪貼簿的資料,兩者主要的差異在於:CorKLOG使用48個字元長度的RC4金鑰加密截取到的資料,並設置工作排程或是服務以便持續於受害電腦運作。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10