FireEye

資安公司FireEye發表了一份Operation Saffron Rose(蕃紅花玫瑰行動)研究報告,揭露了伊朗駭客組織的運作內幕,FireEye將這個組織命名為Ajax Security Team,這份報告揭露了這個組織如何從過去網路攻擊,轉變為鎖定伊朗反對派和美國國防組織的APT目標式攻擊。

報告也顯示,該組織扎根於伊朗熱門的駭客論壇,例如,Ashiyane和Shabgard,從2010年開始進行網路攻擊,至2014年,Ajax Security Team轉型為以惡意軟體為主的間諜活動,使用與伊朗地區其他進階持續性滲透威脅(APT)攻擊相同的手法。

過去該組織以出自於政治動機的網站攻擊和DDoS攻擊為主,發展至今,目標則以使用反審查工具逃過網路審查控制的伊朗用戶,以及美國國防組織單位為主。FireEye實驗室發現,Ajax Security Team對美國國防產業的企業進行許多網路間諜活動,該組織也對使用Proxifier或Psiphon等翻牆軟體的伊朗用戶進行攻擊。

FireEye資深威脅情報分析師Nart Villeneuv表示,伊朗駭客組織的發展與政府壓制反對派並加強攻擊能力的策略不謀而合,除了攻擊活動日益激烈外,伊朗網路威脅組織也逐漸朝網路間諜發展。這些攻擊者的目的不再只是宣傳他們的信念,而是針對鎖定目標的機器進行詳細偵查與控制,為長期的攻擊行動鋪路。

目前還無法確定Ajax Security Team是獨立組織或受命於政府。FireEye表示,Ajax Security Team使用多種社群工程策略引誘目標上鉤,再透過惡意程式感染目標的系統。不過該組織使用的惡意程式工具並未出現在市面上。雖然FireEye尚未發現Ajax Security Team利用零時差漏洞發動攻擊,但該組織成員曾使用可公開取得的攻擊程式碼來破壞網站運作。

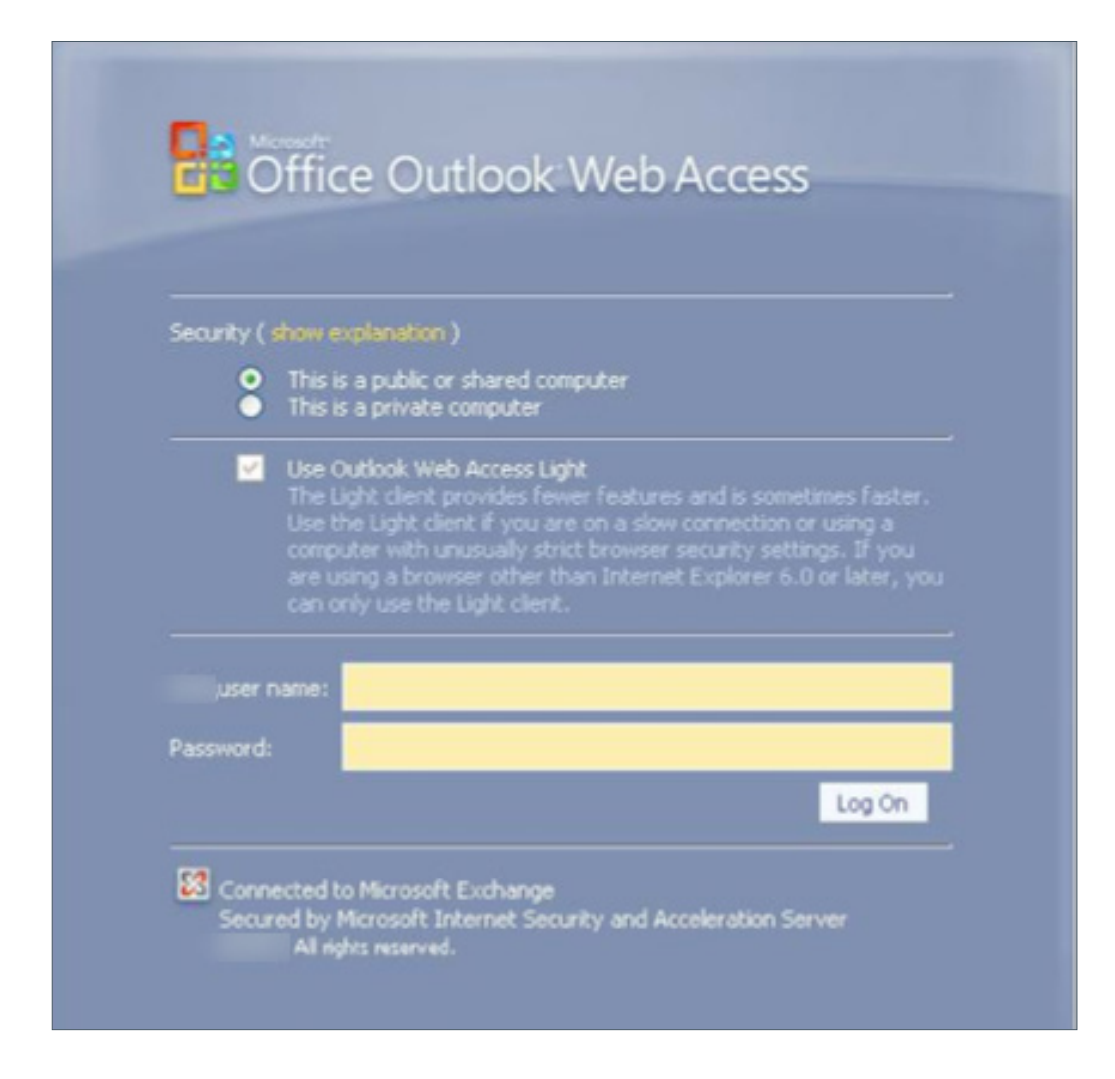

Ajax Security Team伊朗駭客組織偽造Office Outlook網頁版的登入畫面來竊取帳號密碼。

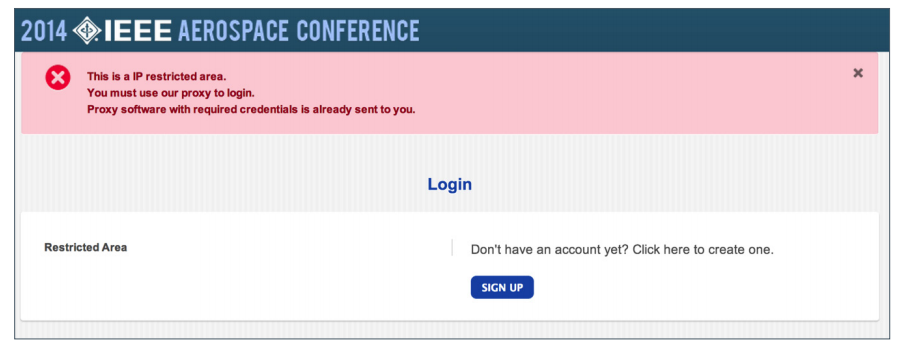

Ajax Security Team伊朗駭客組織也IEEE航太會議網站來發動社交攻擊竊取帳號密碼。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-06