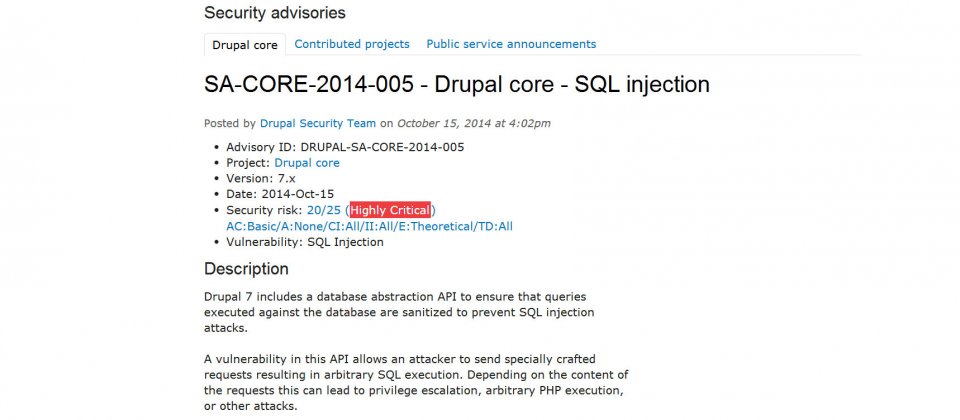

該漏洞的危險等級為「高度危險」(Highly Critical),受影響的版本為Drupal 7.x

知名的內容管理系統(CMS,俗稱的架站平台)Drupal出現SQL Injection重大漏洞,攻擊者只要利用簡單的HTTP要求即可取得Drupal網站的控制權,並在網站上執行任意程式碼,建議Drupal 7網站立即更新到最新釋出的Drupal 7.32。

相關連結:Drupal說明;漏洞發現者SektionEins詳細說明;SektionEins部落格簡單說明

根據Drupal官網說明, Drupal 7 內含一個資料庫抽象層API(database abstraction API)以確保處理過的(sanitized)資料庫能夠避免SQL injection資料隱碼攻擊。但這個API存在一個漏洞,讓攻擊者能夠發送特殊的要求,造成任意的SQL執行,最嚴重的情況可能導致權限升級、任意PHP程式碼的執行,以及其他的攻擊。

該漏洞的危險等級為「高度危險」(Highly Critical),受影響的版本為Drupal 7.x,Drupal官網並建議使用者立即升級到最新釋出的Drupal 7.32,對於無法升級到7.32者則可以使用Drupal提供的修補程式。

在問答網頁上Drupal維護團隊指出,避免相關攻擊的唯一方法為立即更新。和過去Drupal安全建議不一樣的是,這個漏洞讓攻擊者不需要任何帳號(可以匿名攻擊)或是誘發任何使用者,而且目前已有概念驗證攻擊(POC)在外流傳。值得注意的是,這項攻擊並不會因為關閉Drupal,將網站設為「維護狀態」就可避免。如果無法立即更新,Drupal團隊建議先在web server上關閉Drupal網站以策安全,例如將網站指向靜態的html網頁。

發現這個漏洞的德國資安公司SektonEins表示,該漏洞讓攻擊者不需了解網站內部或是任何認證,只要丟出一個HTTP要求就可以取得Drupal網站的管理者權限,甚至可以不留任何痕跡在log(日誌)的情況下執行任意的PHP 程式碼,因此難以被發現。該漏洞從2011年之後就存在於Drupal的核心(core)程式裡。

SektonEins表示,由於這個漏洞相當嚴重,因此將會給予Drupal網站管理者充份的時間升級之後才會釋出POC。

Drupal是相當知名的開放源碼跨平台CMS,由於美國白宮的採用而聲名大燥,目前有超過一百萬的使用者。現在使用最普遍的Drupal主流版本為2011年年初釋出的Drupal 7,開發中的Drupal 8則在今年10月1日釋出beta 1。Drupal官網尚未對Drupal 8.0.0正式版的釋出確立時間表,據官網表示,在正式版釋出之前可能還會有好幾個beta版釋出,必需沒有嚴重問題之後才會確立候選版(RC)。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10