一名中國開發人員竄改蘋果專為Mac OS X與iOS所設計的Xcode程式開發環境,並藉由雲端硬碟釋出改版的XcodeGhost,導致許多合法程式誤用而引起軒然大波。受到波及的程式雖己被移除或更新,但資安業者FireEye指出,受到XcodeGhost感染的程式依舊造成威脅,並入侵德國及美國市場。而且市場上已出現XcodeGhost變種XcodeGhost S,可繞過iOS 9的安全機制。

XcodeGhost能夠傳送裝置與程式資訊至遠端伺服器,打造XcodeGhost的中國開發人員對外宣稱這是一場錯誤的實驗,而且已在今年9月關閉XcodeGhost的C&C伺服器。當時FireEye的估計,至少有4000款iOS程式採用了XcodeGhost。蘋果已移除所有相關程式,而業者也已更新受到感染的程式。另外蘋果還以專門頁面提供說明。

FireEye表示,他們從4周前開始監控XcodeGhost的相關活動,發現受到XcodeGhost感染的應用程式仍在210家企業的內部網路中運作,嘗試存取XcodeGhost命令暨控制(C&C)伺服器的次數超過2.8萬次,雖然XcodeGhost的C&C伺服器並不是由駭客所操控,但駭客卻能夠挾持連至C&C伺服器的流量,利用所挾持的流量在App Store之外散布程式、強迫瀏覽惡意網頁,或是啟動網釣攻擊。

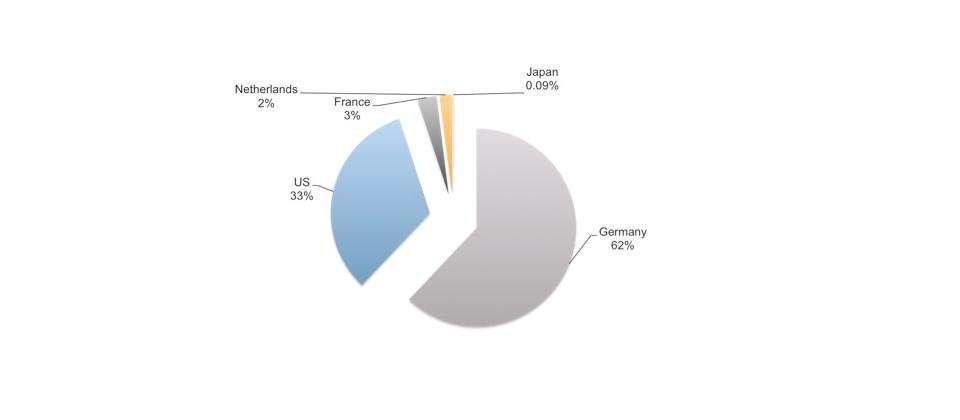

這些從企業連至XcodeGhost命令暨控制伺服器的流量主要來自於德國(62%)、美國(33%)、法國(3%)、荷蘭(2%)與日本(0.09%)。受到感染的領域則以教育產業居冠,佔65%,居次的高科技產業則佔13%。

讓XcodeGhost繼續活躍的主要因素為使用者並未移除或更新受到感染的程式,雖然有些企業會直接封鎖連至XcodeGhost命令暨控制伺服器的流量,但使用者一脫離企業網路就會面臨安全風險。

此外,FireEye還發現了XcodeGhost變種,並將其命名為XcodeGhost S,此一新的變種可繞過iOS 9的安全機制。

根據FireEye的說明,蘋果在iOS 9中新增了NSAppTransportSecurity功能,以確保客戶端與伺服器端的連線是基於加密的HTTPS通訊,但該功能具備例外條款,仍可設定HTTP傳輸,XcodeGhost S即利用此一例外條款繞過新的安全機制。

目前FireEye已發現一款中國程式「自游邦」採用了XcodeGhost S,自游邦為一旅遊購物平台,且同時在美國與加拿大的App Store上架。受到XcodeGhost S感染的自游邦是在9月15日更新,顯示在XcodeGhost事件爆發時,就有此一變種的存在。(編譯/陳曉莉)

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10