論及防範勒索軟體,通常企業會採用各種的資安防護產品,包含最基本的端點防毒、防火牆,乃至最近相當熱門的事件調查解決方案──端點偵防系統(EDR)、內部使用者行為分析系統(UEBA)等,然而,這些保護措施,都是偏重當下發現的問題,提供解藥,就像人覺得自己生病了才看醫生,解決身體不適的情況一樣。

但若是在得病之前,透過各種保健的方法,改善自己的體質,減少生病的機會,才是長久之計。這樣的見解,在企業環境的管理,也相當類似。例如,例行性的應用程式軟體修補,或是資料定期備份,都是確保系統能持續正常運作的措施。雖然,嚴格來說,它們都不是資安防護的範圍,但在近期的勒索軟體攻擊中,企業若是徹底執行這些系統維護的工作,便能減少中招的可能性。

甚至更進一步,透過架構上的變更,藉由實際的隔離措施,保護企業內部重要系統,不受已遭到感染勒索軟體病毒的端點電腦影響,是較為徹底的做法。不過,代價可能是企業必須全面性更動基礎架構,例如,透過桌面虛擬化,提供員工所需的應用程式,就要使用虛擬化平臺進行建置,取代原本直接在每一臺電腦上部署所需軟體的方法。但相對來說,經歷這樣的結構大幅調整後,日後無論是控管應用程式的版本,還是派送使用者所需的軟體,都較實體設備來得省時省力。

透過軟體漏洞修補,減少受到滲透攻擊的機率

因為勒索軟體攻擊的泛濫,這些與系統有關的維護工作,其中長期以來隱含的衍生問題,便逐一浮現。從2017年5月爆發的WannaCry大規模攻擊事件來看,當時災情傳出的時候,其實,尚未遭到滲透的Windows電腦,只要已經安裝微軟在3月推出的MS17-010修補程式,或是禁用SMB 1.0通訊協定等措施,WannaCry便不會找上門。

因此,當時大家最想知道的事情,莫過於企業中MS17-010修補程式部署的情況,以及那些電腦的SMB 1.0服務已經停用。雖然,企業平時可能已經透過資產管理平臺,大量定時派送Windows作業系統的修補軟體。事實上,這種類型的解決方案其實還不少,光是微軟推出的產品,就有System Center、Intune、Operations Management Suite(OMS)等,但至於企業藉由前述的管理系統,派送了MS17-010後,電腦是否成功安裝了修補軟體,管理者可能還是需要逐臺工作站電腦、伺服器一一清查、確認,相當沒有效率。

另一種情況,則是企業內部分的伺服器,安裝了MS17-010之後,可能導致利用SMB 1.0服務的應用程式,無法正常運作,若是採取不安裝上述修補程式的措施,企業勢必要透過其他措施補救。而這些電腦若是沒有加以列管,也是有心人士滲透的管道。因此,光是透過應用程式提供的自動更新功能,由使用者自行維持軟體在最新的狀態,不只是耗時,企業也難以掌握其中潛藏的問題。

同時,在企業中,採用的設備型態已是相當多元。除了常見的Windows工作站電腦與伺服器,還有Linux和macOS電腦,以及iOS與Android行動裝置等,光是這些作業系統與所安裝軟體的漏洞修補,就是一件大工程,更何況,企業還必須掌握所有電腦更新上述軟體的進度,甚至是安裝之前,評估安裝廠商所提供的修正軟體之後,對於企業整體系統運作可能會衍生的影響,因此,企業若是只依靠使用者自主管理,顯然難以因應軟體更新所產生的各種情況。

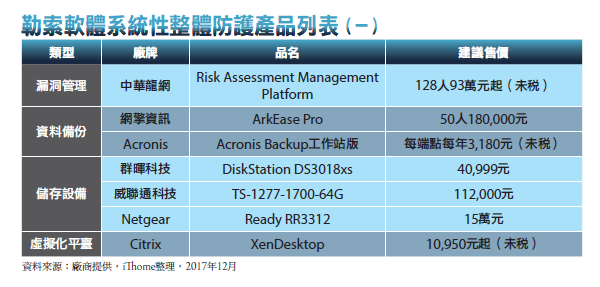

以我們這次徵詢到的漏洞管理產品而言,Tenable SecurityCenter和IBM BigFix Patch Management,分別聚焦在漏洞修補的管理,以及縮短執行流程的時間,而國產品牌的產品,則有中華龍網的資安風險評估管理平臺套餐(RAMP),主打結合公部門電腦組態統一設定的稽核模組。

其中,Tenable SecurityCenter訴求具有豐富的全球弱點資料庫,並藉著自動掃描,企業能夠快速盤點可能會被勒索軟體利用的漏洞。

至於IBM BigFix Patch Management,它主打能減短軟體修補周期,並提高成功的比例,同時支援的平臺種類,也算是相當廣泛。

在我們徵詢漏洞管理產品的過程中,國產品牌的中華龍網相當積極,他們今年推出的RAMP,在端點漏洞管理模組外,也加入公部門組態稽核軟體,以及端點偵防(EDR)功能等,由於內建了正體中文管理介面,因此在臺灣算是較為討喜的產品。不過,嚴格來說,套餐中端點偵防措施主要的對象,是找出電腦上的惡意軟體,與漏洞修補並沒有直接相關。

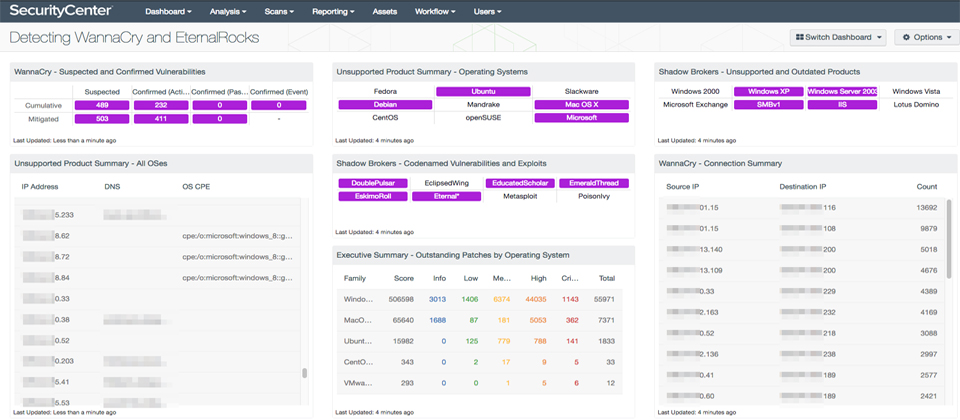

透過漏洞管理平臺檢視弱點分布情形

近期有些惡意軟體,藉由特定的應用程式漏洞進行滲透,以圖中的Tanable SecurityCenter而言,管理者能針對WannaCry和EternalRocks採用的漏洞,盤點端點設備是否出現需要修補的情形。

在快速災害復原之餘,備份軟體延伸提供阻絕檔案異常加密的功能

應用程式的系統漏洞修補,就好比人類的疫苗,在尚未得病之前,就先行接種,一旦遇到病毒試圖滲透時,就能免於得病。不過,在企業中,系統和檔案的備份,則是能在遇到災害發生的時候,快速回復到原先可用的狀態,維持企業的整體運作,而不致造成影響。這樣的概念,有些類似公司的人員編制中,通常會設置指定的代理人,避免主責某向業務的員工無法上班時,相關的工作還是能夠繼續執行。

縱觀目前的備份解決方案,無論是純軟體型式還是儲存設備,大多著重快照的能力,藉此在上述類型的端點、伺服器、資料庫等電腦發生異常時,快速執行環境的災後復原。

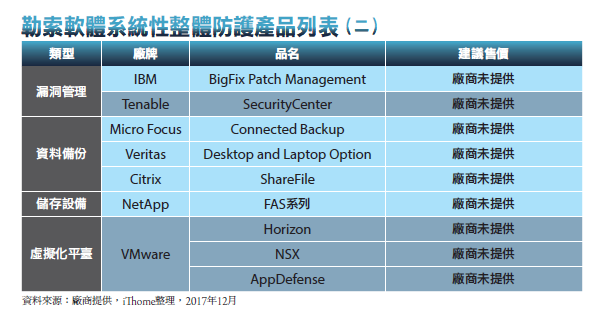

以軟體型式提供的資料備份解決方案而言,像是Vertias就推出Backup Exec、NetBackup,以及Desktop and Laptop Option(DLO)等,而Micro Focus則是推出企業內部建置的Connected Backup,以及Connected MX雲端服務。其中,NetBackup同時具備實體設備的一體機產品,在軟體的功能之外,加入了入侵防禦和入侵檢測的能力,並對於一體機的功能設置白名單,禁止其他存取行為,避免勒索軟體等惡意攻擊。

這種類型的解決方案,也著重以頻繁的儲存變更,讓使用者能取得一致版本的文件,其中,Vertias DLO主打能在檔案正在開啟的狀態,僅同步已更動的資料,對於端點電腦遭遇檔案異常加密的攻擊,更能提供最近修改的可用檔案。

從HPE分拆出來的Micro Focus,他們旗下推出的Connected Backup,主打資訊控管的能力,透過政策漂移合規性(Policy Drift Compliance)動態規則,以管理政策強化資料保護。此外,這家廠商同時也推出名為Connected MX的雲端服務,兩種形態可搭配運用。

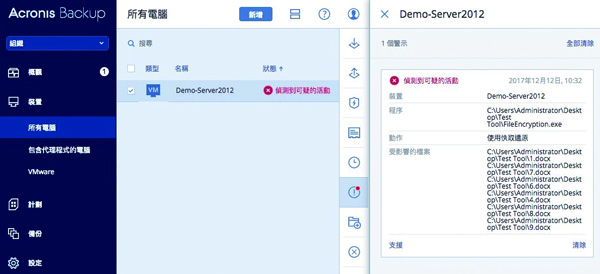

不過,也有像是Acronis Backup,特別針對已入侵的加密勒索軟體,額外提供Active Protection攔截機制,一旦在端點電腦上發現這種異常的檔案加密行為,就會加以阻止,並試圖還原已遭到加密的檔案。這樣的功能,Acronis的企業端與個人版備份產品True Image中,都已經內建,只是要留意的是,有了Active Protection之後,並不代表端點電腦不再需要部署防毒軟體等其他保護措施。

備份軟體內建攔阻勒索軟體機制

在備份軟體Acronis Backup中,內建了有關勒索軟體加密行為的阻絕措施,若是端點電腦出現勒索軟體攻擊,這個防護功能就會停止它的處理程序,並將受影響的檔案試圖還原。

儲存設備強化安全性控管

此外,提供網路儲存設備的廠商,也強調他們內建的軟體功能,能夠防護自身的系統及資料,免於遭到惡意軟體的破壞。

由於在2014年時,針對群暉科技NAS設備而來的SynoLocker勒索軟體,透過舊版DSM漏洞,造成不少災情,因此廠商對於軟體的部分,更是不敢掉以輕心。同時,用戶勢必要定期更新儲存設備的軟體,才能減少遭到攻擊的機會,不能架設完成後,就任其自生自滅。

以前述群暉科技的產品而言,近年來,就主打設備內建的DSM作業系統安全性,包含每一至二周推出系統修補更新,以及原廠定期透過QualysGuard軟體檢測DSM弱點等措施。此外,DSM整合了安全咨詢中心應用程式,大幅簡化用戶檢查的流程。

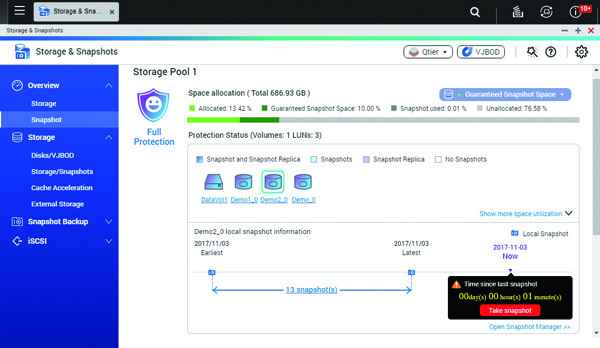

在威聯通科技的NAS設備中,則是訴求採用區塊層級的方式儲存快照,在兼顧執行效能之餘,只有具備權限的使用者,才能夠還原遭到修改的文件,藉此保護備份的內容。

近期在臺灣推出NAS的Netgear,他們的ReadyNAS系列產品中,除了本機與NAS異地互為備援的快照功能之外,也配備了排程開關機的機制,藉此在沒有執行備份時,自動採取實體隔離措施。此外,值得一提的是,這系列設備內建了X-RAID功能,用戶在增加硬碟擴充容量時,就無須考慮磁碟陣列的型式。

儲存設備廠商NetApp旗下的產品,對於快照的複製,強調提供了多讀單寫(WORM)能力,並能藉由NetApp的API,檢查I/O執行速率與行為特徵,找出疑似異常的情形。

儲存設備能檢查備份資料的安全性

網路儲存設備著重快照的可用性,以圖中威聯通的NAS快照管理來說,在顯示儲存狀態、快照備份時間點之外,也以圖示讓管理者能迅速識別,備份內容是否安全。

檔案共享產品著重文件還原能力

近年來,結合檔案與文件的管理,以及資料簡易分享的企業檔案同步與共用(EFSS)解決方案,在訴求使用者能在同步多裝置上使用文件,而且能限制企業資料不落地,以及支援檔案版本回溯等特性,也間接保護這些資料,在端點電腦遭受勒索軟體加密檔案時,使用者仍有機會回復可用的資料。

針對企業的環境而言,這種類型的產品,除了我們常見的雲端檔案儲存服務之外,Citrix ShareFile算是其中相當具有指標性的企業級產品,而國產品牌部分,以郵件產品為主力的網擎資訊,就提供了SecuShare,與近期推出的ArkEase Pro等兩款產品。

其中,Citrix ShareFile則是強調使用者將檔案上傳後,端點電腦就與線上的檔案沒有關連,存取需要另外透過專用的網址下載,才能使用。因此,端點電腦上出現勒索軟體攻擊時,檔案便不受影響。至於在部署的型態上,ShareFile同時具有企業內部建置、雲端服務,以及混合雲等架構可選。

若要論及部署彈性,國產品牌網擎資訊的SecuShare,也同時具有企業內部建置與雲端服務可選,企業也能藉著購買MailCloud郵件雲端服務套餐,一併取得。在端點電腦受到勒索軟體攻擊時,企業仍能透過版本回溯機制恢復。

不過,這種型態的資料保護,主要訴求檔案共用,若是勒索軟體植入端點電腦的同步資料夾,並將檔案加密,仍然很有機會在其他同步的電腦中擴散。

因此,新興的檔案共享產品,開始對於電腦端同步的檔案,額外提供異常更動的檢測功能。像是網擎資訊ArkEase Pro,就加入有關勒索軟體加密行為的偵測機制,避免已中毒的端點電腦,將加密資料上傳,線上檔案不致受到波及。

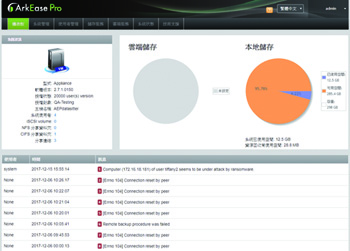

檔案同步系統提供偵測勒索軟體加密的功能

針對端點電腦同步的資料夾內容,網擎資訊ArkEase Pro提供勒索軟體加密行為偵測機制,若是發現檔案遭到加密,便會暫緩上傳,並顯示在主控臺中且通知管理者。

藉由虛擬化平臺提供隔離保護

相較於系統的漏洞修補和備份,透過隔離的方式,企業較能直接杜絕威脅的入侵。以往,採取實體隔離的做法,往往是部署防火牆設備,進行網路環境的切割,但這樣的方式,企業就要購買許多防火牆進行部署,而這些設備的後續管理,也需要耗費大量的心力,增加網管人員的工作量。

另外,像企業收回端點電腦的桌面和應用程式,並設置於後端的做法,隨著員工不再只是使用電腦上的單機應用程式,企業透過遠端桌面連線(RDS)提供相關作業環境,也是一種使用者與企業內部隔離的措施。不過,若是其中一個遠端桌面連線的使用者中毒,登入同一臺電腦的其他用戶,也會受到波及。

隨著虛擬化技術的進步,上述的隔離措施,企業若是改以虛擬化平臺建置,回收應用程式,就能避免一般的實體設備上,逐臺電腦的應用程式難以控管,一旦使用者的應用程式出現異常,管理者也只要在虛擬化平臺上刪除,派發全新的應用程式,用戶就能繼續使用。

從桌面虛擬化(VDI)的解決方案來看,Citrix XenDesktop、XenApp,以及VMware Horizon等,都能提供員工所需的辦公應用,不只能與實體環境隔離,還能採用樣板的預先部署方式,若是某個使用者的應用程式不幸受到勒索軟體感染,管理者只要重新提供新的應用程式。此外,若是對於軟體的漏洞修補,管理者也只需套用到樣板中,所有使用者執行的軟體,版本都會一致。

其中,在利用虛擬化平臺建置的隔離措施上,Citrix提出雙網隔離的概念,把個人電腦視為終端機,使用者透過加密連線連接到NetScaler網路設備上,通過身分驗證後,就能存取企業授權的應用程式。在企業內部,使用者的電腦只需具備連線到內部網路的能力,外部網路的部分,則是經由資料中心的VM連結。由於實際執行連線的是VM,而非公司內部的電腦,若是瀏覽遭到植入惡意軟體的網頁,導致中毒時,不致在內部橫向於虛擬化平臺以外的地方擴散。

而針對虛擬應用程式伺服器的保護,VMware則是推出新的雲端服務機制,名為AppDefense,藉由應用系統層級的白名單權限控管,若是伺服器受到有心人士和惡意軟體的攻擊時,企業能夠積極、主動回應。此外,AppDefense也如同許多端點偵防軟體,可與其他廠商的解決方案搭配,增加受保護的應用系統運作透明度。

不過,想要對於虛擬化平臺上VM,實施網路隔離,避免VM之間的交互感染病毒,就要仰賴專屬的機制,例如,VMware NSX提供微分斷的措施,能對於虛擬化環境中的網路,依據VM的異動,隨時彈性畫分網域。

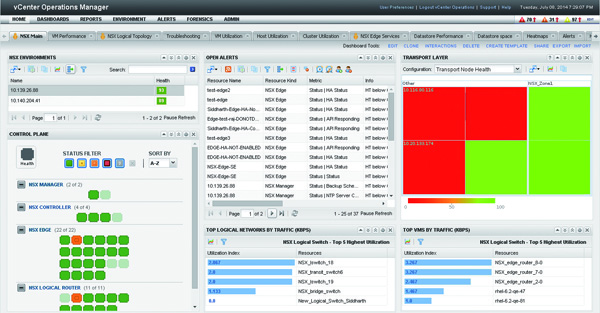

避免惡意攻擊橫向擴散的網路虛擬隔離措施

在採用VMware虛擬化平臺的環境中,企業可藉由NSX畫分不同的網域,並能因應臨時增加的伺服器VM等情況,彈性增加虛擬網域區隔的規畫。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05