多年以來,微軟的身分與存取管理解決方案,雖然是該公司落實資安防護與集中控管的重要基礎,但就產品線的經營,一直處於軟體與服務各自發展的狀態,如Windows Active Directory隸屬於Windows Server的範疇;2007年推出Identity Lifecycle Manager、2010年推出Forefront Identity Manager 2010、2015年推出Identity Manager 2016;微軟積極投入雲端服務發展之後,他們發展的Azure Active Directory於2013年正式上陣,到了2014、2016年,陸續推出Azure Active Directory Premium P1與P2,提供兩組進階服務。

Microsoft Identity Manager雖然能延伸Azure Active Directory涵蓋範圍,但2019年11月推出Service Pack 2之後,預計將於2026年終止延伸支援,後繼的產品與解決方案今年可能會有答案,那就是微軟針對身分與存取防護需求推出新的產品家族Entra,當中將包含Azure Active Directory,以及兩個新的產品類型:雲端基礎架構權限管理(CIEM),以及非集中的身分管理(DID),這些解決方案保護對象將涵蓋每個人與每件物品,為其提供身分與存取管理、雲端基礎架構註冊管理,以及身分驗證等功能。

打造能夠涵蓋整個數位世界應用的信任交織網路

隨著數位資產的不斷增長、變化,而且處於無邊界的存在狀態,已無法預期與滿足無止盡的身分與存取使用場景,對此,他們正在持續擴展身分與存取解決方案,為整個數位生態系統提供新型態的信任交織網路(trust fabric),涵蓋現在與長遠未來的需求。微軟也決定重新為這類解決方案的應用範疇,重新定調。

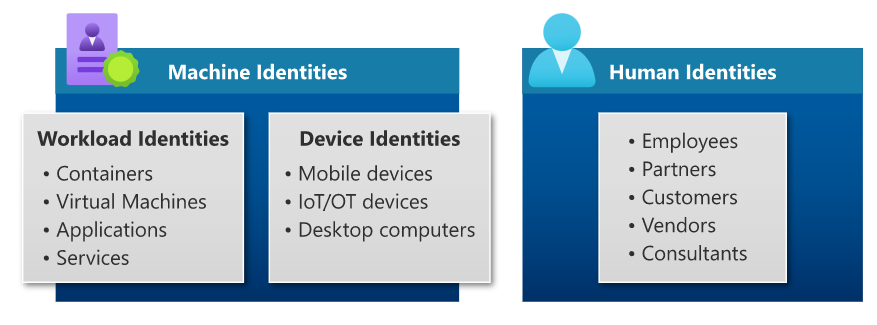

他們說,身分不只是目錄服務,存取也不僅止於網路,由於資安範圍日益擴張,需要更寬廣的解決方案,保護每個客戶、合作夥伴、員工,以及每個微服務、感測器、設備、資料庫,舉凡企業內部、多家公有雲業者的環境,以及各種應用系統、網站、裝置,包含現有與未來可能出現的IT應用。

涵蓋三大產品與服務

Microsoft Entra的問世,對於微軟而言,最大的意義在於,囊括他們提供的所有身分與存取功能,重新包裝長期發展的產品與近期新加入的生力軍,企圖體現出當代安全存取願景的應有面貌。

微軟期盼所有人重新認識這類應用,將身分視為邁向具有各種可能性的新世界入口,而非限制存取、增加摩擦、耽擱創新的障礙物,並且能更基於無所畏懼的安全環境,勇敢地進行探索、協作、試驗,而非貿然、不顧後果地行動。

想要一窺Microsoft Entra的廬山真面目嗎?微軟在Microsoft Security的YouTube頻道公布一支示範影片,若是微軟Azure用戶,可連到https://entra.microsoft.com這個網站,親自體驗實際的操作介面。

Azure Active Directory

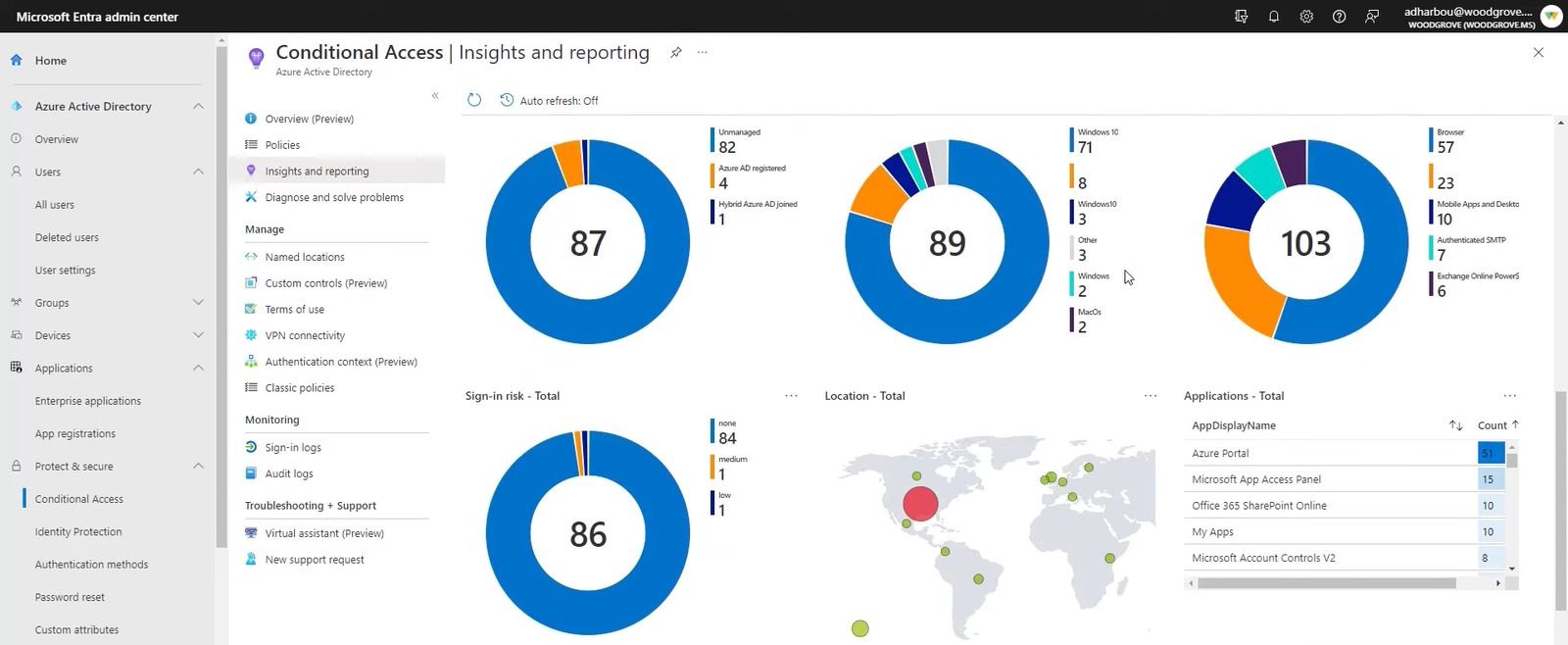

目前列入Microsoft Entra的身分與存取管理產品中,最大賣點就是Azure Active Directory,這系列服務無疑是用戶相對較熟悉的解決方案,對於混合雲與多雲環境,可提供身分與存取防護,以及整合的安全性功能,而原本這裡包含的條件式存取(Conditional Access)、無密碼身分驗證(Passwordless Authentication),仍然會繼續在Microsoft Entra提供。

另一目前在這類應用挑大樑的Azure AD External Identities,負責在雲端服務中管理消費者身分識別及存取功能,微軟表示,它會繼續在Microsoft Entra提供「外部身分識別」。

Entra Permissions Management

Microsoft Entra系列的此項產品,源於微軟去年7月併購的新創公司CloudKnox──這家成立於2016年的資安廠商,以雲端基礎架構權限管理闖出名號,而取得該公司產品CloudKnox Permissions Management後,今年2月微軟仍沿用產品原名、釋出公開預覽版,

但隨著5月底微軟新的身分安全招牌亮相,此產品也改名為Microsoft Entra Permissions Management,已於7月宣告全面上線,微軟表示,未來,它將整合在Microsoft Defender for Cloud的儀表板,憑藉特有的雲端基礎架構權限管理的技術,來擴展微軟整體的雲端服務安全防護能力。

這套權限管理服務,能讓用戶以統一的模式,管理任何雲端服務的任何身分存取許可,可涵蓋多雲基礎架構的使用者、工作負載,透視所有存取許可的相關配置、動作、資源,找出各種沒用到或是過度授與的存取許可,進行監督與正確的組態配置,橫跨Azure、AWS、GCP等多種公有雲,強制實施最小權限(least privilege)的原則,幫用戶緩解資料外洩風險。

Entra Verified ID

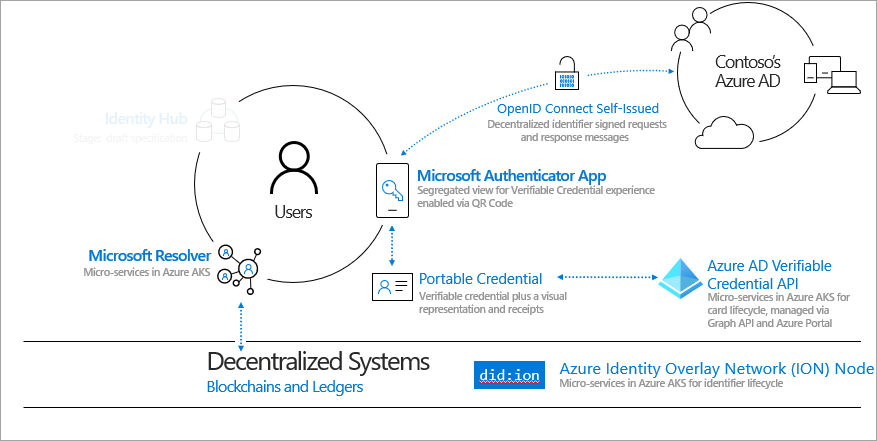

關於非集中的身分管理應用技術,微軟早在2017年就開始與Accenture推動相關的發展,當時是為了建構區塊鏈解決方案,支援ID2020全球公私領域的策略合作計畫。

在2019年,微軟開始將這方面技術的開發,擴及數位隱私領域;2020年9月,他們與美國國防部試行數位資訊驗證,名為「可驗證型身分(verifiable credentials),縮減教育計畫參與者確認技能與學歷的時間。

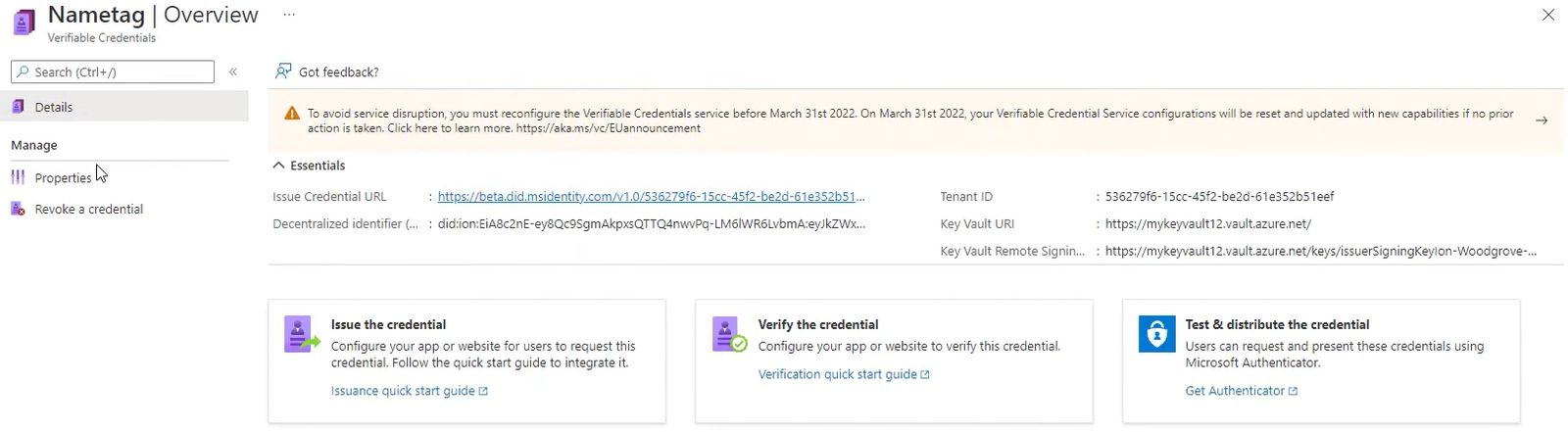

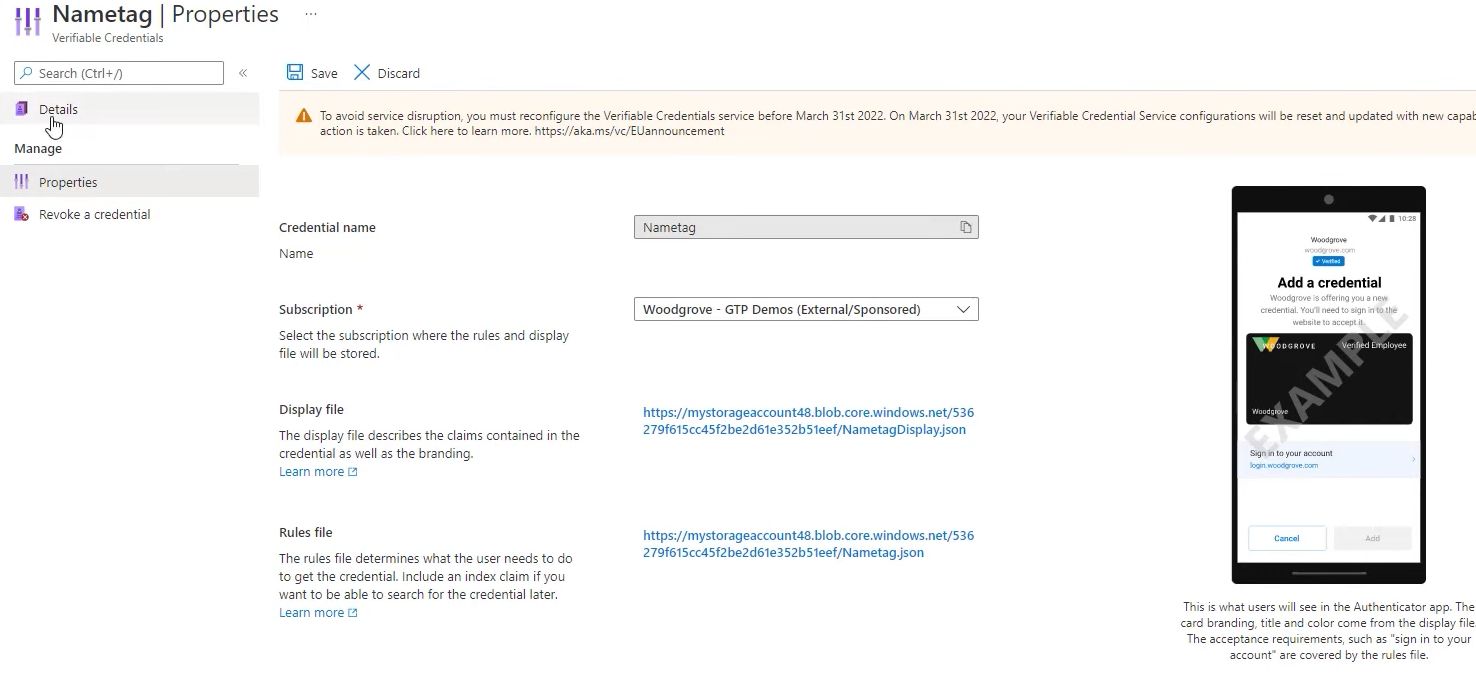

基於多年來投入非集中身分技術的發展經驗,到了2021年4月,微軟宣布推出新的身分服務,稱為Azure AD Verifiable Credentials,當時發表了公開預覽版,展現長期累積的成果。

今年5月初,微軟公布Azure AD Verifiable Credentials後續擴充的功能,像是隱私尊重狀態檢查的框架,能在無需冒險揭露身分發行者的狀況下,去驗證任何人的身分使用狀態。

然而,隨著5月底微軟突然宣布主推Microsoft Entra,以此重新打造身分與存取管理產品線的品牌,他們也順勢將日趨成熟的Azure AD Verifiable Credentials納入,改名為Microsoft Entra Verified ID,預計於8月初全面上線。

對比其他身分與存取解決方案,Entra Verified ID的主要特色在於,能讓個人與組織決定身分資訊的共享方式,如資訊內容、持續期間、對象,而且隨時可收回這些授權。

同時,這套解決方案也基於開放的產業標準進行實作,盡可能提供具有可移植性,以及使用者本身能夠擁有的身分。微軟希望能以此實現滿足個人與組織的非集中身分需求,兼具開放性、可信度、互通性、標準化等特性。

而這裡所採用的開放標準,也是其來有自。因為微軟已與多個組織、社群展開合作,像是:非集中身分基金會(DIF)、全球資訊網協會憑證社群分組(W3C CCG),投入關鍵標準識別與開發。

目前微軟也列出在自身服務實作的多種身分標準。以W3C為例,目前他們導入了Decentralized Identifiers、Verifiable Credentials等兩種;若是DIF,微軟在雲端服務採行的多種非集中化身分標準,包含Sidetree、Well Known DID Configuration、DID-SIOP、Presentation Exchange。

後續將推出更多產品與服務

Microsoft Entra今年5月底上場之際,除了上述三款產品與服務,微軟也預告此系列後續將加入更多解決方案。

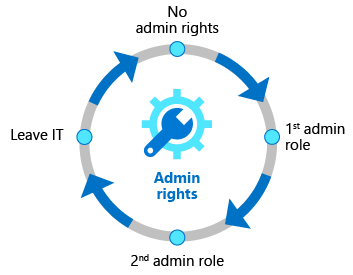

首先是工作負載的身分管理Workload Identities,採用此服務的組織,可針對Azure AD代管的應用程式或服務,進行身分指派與防護,延伸存取控制範圍與風險偵測。值得注意的是,微軟發展Workload Identities的過程中,又衍生出其他服務,像是Azure AD Identity Protection for workload identities,今年2月發表公開預覽版,或許未來將納入Entra。

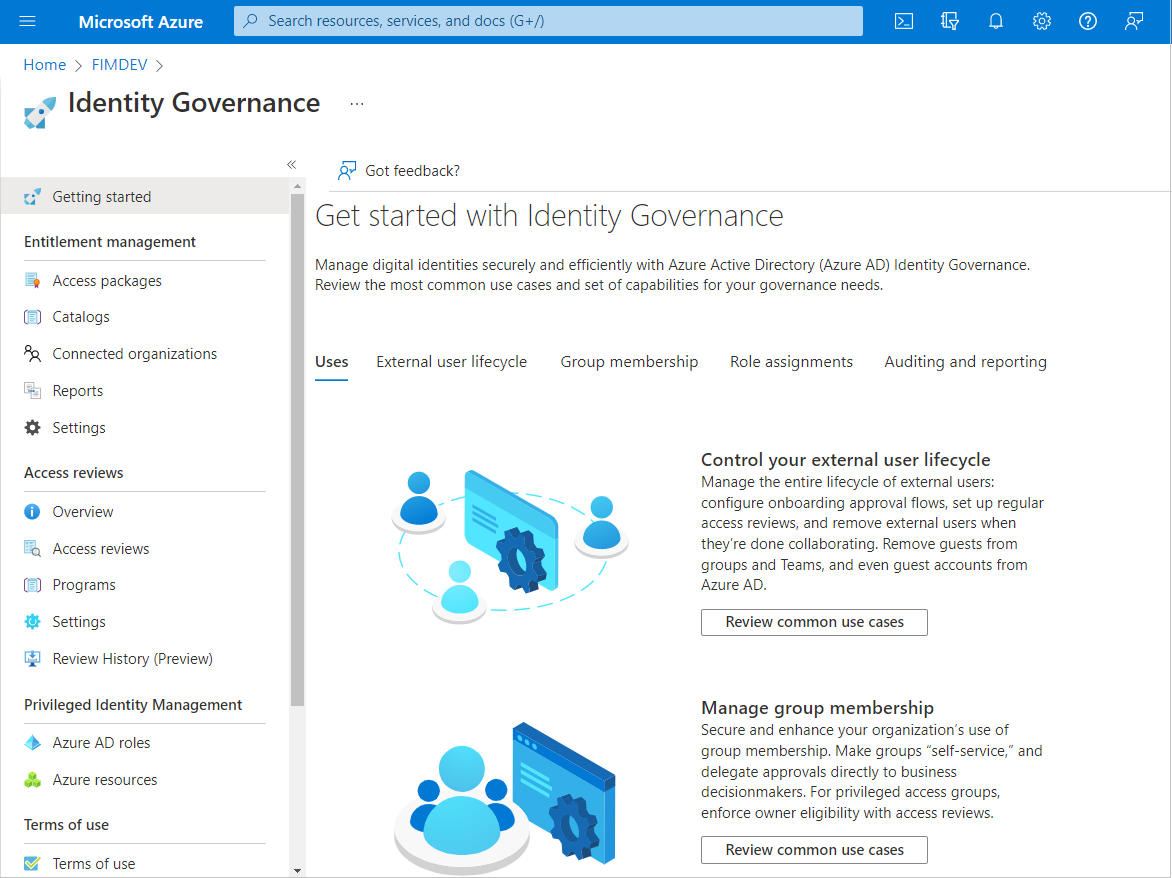

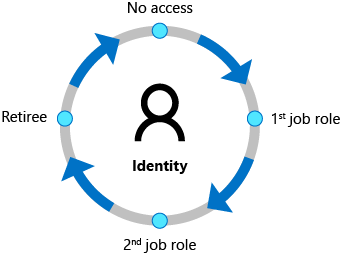

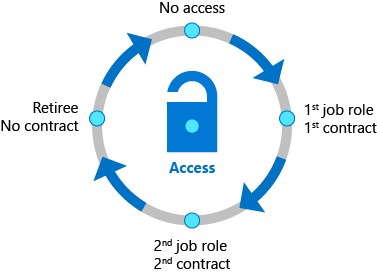

另一加入Microsoft Entra陣容的服務是Lifecycle Workflows,會在Azure Active Directory Identity Governance提供,能自動指派與管理存取權限,以及監督、追蹤使用者屬性變更這類存取組態的異動,預計7月發布公開預覽版。

熱門新聞

2026-02-09

2026-02-06

2026-02-06

2026-02-09

2026-02-06

2026-02-06

2026-02-06