企業資安防護

企業想作好資安,還是一句老話:要建立政策(Policy)和架構(Framework),整合人員、流程和技術等三方面的資源。假如企業對資訊安全完全沒有想法,每見到一種類型的產品就買一套,很可能到最後才發現和企業本身的防護需求會完全不能搭配。

新時代的資安挑戰

Symantec以「重建使用者對於線上安全互動行為的信心」為口號,認為由個人電腦做為基礎的Security 1.0,在Web 2.0時代該全面提升至端對端的安全(End-to-End Security)的Security 2.0。

資安大未來:用整體而非片面的態度去看待企業安全

由於企業在日常營運有不同優先順序、資產價值,要從整體來看,才知道那些是重心,那些可以延後處理,區分成不同重要等級,再按這些分類投入適當的資源去保護。企業資安防護

說到當今網際網路發展中最受眾人所矚目的辭彙,非「Web 2.0」莫屬,維基百科是這樣定義的:「一種以網際網路為基礎第二代的服務形態,讓人們用新的方式在線上協同運作和分享資訊」,例如社交網站、Wiki和民眾分類(folksonomies)。

隨著Web 2.0標記著網路新時代來臨,近年來開始有人跟進倡議Security 2.0,同樣想藉由創造流行語,為資訊安全宣示新的意義,不讓Web 2.0專美於前。

曾以Security 2.0為題發表看法的,可追溯至2005年四月號的CSO Magazine,由資深編輯Sarah D. Scalet撰寫以Constellation能源集團為研究對象所的案例分析,旨在討論實體安全(Physical Secuirty)結合資訊安全的導入應用;另一個場合是Symantec的技術長Mark F. Bregman,在Software 2006的研討會上,則從Web 2.0延伸,首度以公司立場拋出Security 2.0的話題。

整體安全防護的需求逐漸浮現

在Constellation能源集團內,他們透過專案的方式,將傳統的企業實體安全部門和資訊安全部門,整併為單一的安全作業中心(Security Operation Center),Sarah D. Scalet認為該案例在資訊安全的應用上呈現了整合(integration)和聚合(convergence)的特色,可稱之為整體安全(Holistic Security)。然而整體安全不是2006年才蹦出來的,早在三、四年前就有人在討論這種可能性。

以美國政府為例,國土安全部目前有一套邊界安全計畫(Border Security Initiative,America Shield Initiative前身),主要透過電子感應器與影音設備監視國家邊界,國土安全部可以監視與追蹤人員和物資活動。

整合資訊安全與實體安全,對所有企業、組織和使用者意義相當重大,目前已經有由CA發起的跨業別論壇「Open Security Exchange」,專門負責提供此種安全領域內的中立性的跨平臺規格和最佳實務指南。

除了Open Security Exchange 論壇,美國安全器材工會(ASIS)、資訊系統稽核與控制協會(ISACA)、資訊系統安全協會(ISSA)等三個組織也在2005年二月成立了企業安全風險管理聯盟(Alliance for Enterprise Security Risk Management,AESRM),以問卷調查企業的安全長(CSO)、資安長(CISO)和相關的資安專業人員,同年發表了「Convergence of Enterprise Security Organizations」報告,這些討論、結盟與調查的結果,關切整體安全標準發展的企業可以繼續注意他們的動向。

網管與資安人員之間的協同

Web 2.0不僅注重個人化,更強調協同運作,使用者如此,這個道理同樣適用於企業的管理,特別是安全性。

雖然實體安全的整合是意義重大且必要的作為,然而讓我們重新回歸到資訊/網路/網際網路安全的範疇,企業IT是否已經做到滴水不漏的安全?

不看實體安全,光看企業的資訊安全管理,恐怕問題比想像中還要棘手。許多大型企業的網路與安全部門是分開作業的,而且這兩個部門的工作經常互相衝突,網路部門認為安全部門的設施,讓網路架構變得很複雜而且拖垮傳輸速度,安全部門則認為網路部門的做法與安全要求背道而馳,Blue Coat技術長Alagu Periyannan提醒,導入安全性做法所涉及的社交與人際關係因素,重要性不亞於實體安全,他認為安全與應用加速需求,最終還是一併解決,克服掉傳統資安技術的傳輸與處理瓶頸,同時又能確保加速的是正常的網路應用流量。

以臺灣的企業環境來說,很多MIS人員較熟悉網路和系統管理的概念,但是對資訊安全大多沒有很完整的想法和規畫。

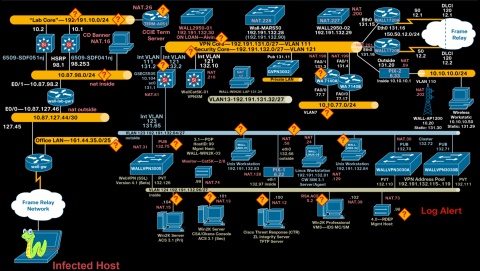

假如企業的IT人力充裕,管理網路、系統、安全的人都是分開的,然而問題在於安全系統只能透過特徵碼資料庫或既有規則,辨識非法存取行為,如果是太過新穎的威脅侵入手法,可能就得靠網管人員發現的異常現象協助判斷,例如異常網路流量、不正常的封包類型或大幅激增的設備處理量等,就有可能是攻擊或企圖損害系統的狀況。

台灣思科系統產品技術經理胡昌臺表示,只靠網管人員的觀察與經驗,無從完整判斷到底發生了什麼事,因此一些較進階的管理系統開始整合網路的拓樸架構,收集網路流量資訊和資安系統收集到的事件訊息,同時交錯分析資料,透過主控臺呈現與下達隔離指令,而這些儀表板和控制介面就是SOC或SIMS在做的事情。

小企業也必須重視整體安全

趨勢顯示著資訊安全與實體安全將日漸合併成整體安全,是否意味著只有大型企業集團因為環境較為複雜,或因為網路化、E化得很徹底,所以才需要這麼作呢?

其實不然,對中小企業而言,許多重要的資料交易行為,有時並未透過操作資訊系統的過程,儲存在後端資料庫,甚至不硬性規定強制員工上傳檔案,缺乏集中保管的機制,使得資料多半儲存在員工的個人電腦上,無形中增加許多實體安全的風險。例如缺乏磁碟陣列保護的員工電腦,一旦硬碟故障,損失將難以估計;此外,員工電腦暴露在辦公室的半開放式空間,安全性並不如長期實施人員管制的電腦機房(至少有兩重門禁)。

既有的資安防護觀念不可拋

整體安全的防護雖然聽起來很新穎,卻和我們所熟悉的資訊安全概念無太大衝突,許多專家們均強調要從企業的整體角度來看安全,而不是從單一觀點或項目來看防護是否做得夠徹底。

從存取控制的角度來看,實行多年的實體安全控管,可以作為資訊安全的絕佳對照。以出入每棟建築物或工業園區為例,當你進入時,得先通過員工身分驗證或登記為訪客才能進出,假如每個人通過後,都可以毫無阻礙地開啟這個區域裡面每一扇門,進入每間辦公室或場區,這樣的安全措施保護的範圍很有限。

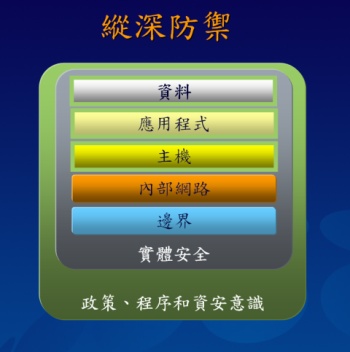

企業普遍使用的網路防火牆也適用這個道理,只是在閘道端驗證和辨認網路流量,一旦進入內部網路後,卻什麼都管不到,其實並不合理。相對的,裝機率高、個人使用者最熟悉的防毒軟體來說,僅能保護主機本身,也很有限,雖然也有處理網路病毒的能力,但是卻無法及早主動在更上游的網路位置上將威脅直接攔截下來。不管是防火牆、防毒軟體或IDS/IPS、或新近具備防禦網路異常功能的交換器/路由器,可能就得花很多錢、部署更多的損害控制點予以攔截,以達到縱深防禦(Defense In Depth)的效果。

|

|

| 縱深防禦不只涵蓋資料、應用程式、主機、內部網路與各種邊界,也包括實體安全、政策和資安意識。資料來源:微軟 |

當企業花了大錢、也建置了設備,管理的負擔依然需要人去支撐、主導,因此更聰明的整合管理架構,以及網路設備與資安系統彼此協同運作的功能,加速攻擊反應速度,已經成為眾家IT廠商努力的目標。

規畫好政策與架構是整體安全防護的第一步

企業想作好資安,還是一句老話:要建立政策(Policy)和架構(Framework),整合人員、流程和技術等三方面的資源。假如企業對資訊安全完全沒有想法,也不仔細推估需求,一味地被IT廠商的行銷方案牽著鼻子走的話,每見到一種類型的產品就買一套,很可能到最後才發現和企業本身的防護需求會完全不能搭配。

首先你必須了解企業的資安防線該設在哪些位置?因為安全和方便性是需要權衡的,不能太安全,導致員工沒辦法做事,但也不能沒發生重大危安事件,就不去照料,假如這樣隨性,企業辛苦經營累積的一些商業智慧和商譽都將毀於一旦。

由於企業網路所包含的每項設備和元件都需要受到保護,但是應該根據重要性和價值,提供不同深度的防護。香港商第一線業務部副總裁張偉健說:「An army everywhere is an army nowhere.」,他認為用相同的態度保護企業所有的資產不切實際,也無法善用資源,而縱深防禦強調整體防護,注重專業分工和合作,不同層次之間還是可以互相合作,集合訊息和能力防禦攻擊。

|

如何評估電腦實體安全 |

| 由於各行各業的營運日漸重度仰賴電腦,然而想要讓系統停頓,不見得需要特殊的專業能力,只要用實體的方式破壞IT設備,即可對資訊安全造成威脅。除了人為的禍害,天災也是不能忽略的因素,實體安全的考量,即為了防止萬一。

McGraw-Hill公司建議以下幾種評估電腦實體安全的原則: |

歷年來歐洲與北美的安全整合支出與預測新時代的資安挑戰

Web 2.0為網際網路重新啟動新的商機,網路公司的投資者更懂得要求網站必須要有實際業績支持,使得網路公司營運進入較完整、實際和健康的階段,然而網路威脅日漸增多,卻讓使用者不再信任網路,一些IT大廠已經開始注意到這種現象,而感到憂心忡忡。

為了替自家的整合式安全防護線上服務Norton 360(先前的代號是Genesis)暖身,Symantec以「重建使用者對於線上安全互動行為的信心」為口號,認為由個人電腦做為基礎的Security 1.0,在Web 2.0時代該全面提升至端對端的安全(End-to-End Security)的Security 2.0。

Security 2.0象徵IT轉變的時刻

賽門鐵克大中華區技術總監王岳忠表示,Security 2.0只是一個口號,它主要是象徵著整個IT環境正在巨變,因此資訊安全也必須因應,形成一個新的觀點和做法,這就是Security 2.0的由來。

綜觀IT發展史,從大型主機、主從式架構(Client-Server)到網際網路崛起至今,賽門鐵克認為,每當運算架構大幅更動時,從時間上都可以觀察出會有明顯的瞬間「大躍進」。支持Symantec這樣思考的證據何在?王岳忠說,從使用者/企業的期待、軟硬體技術提升、電腦硬體單位成本持續下降、業界發展的驅動力,或是經濟模式調整-從IT投資/GDP的CAGR複合成長比率,從這些蛛絲馬跡中都可以看出改變正在成形的跡象,Symantec預估2016年之前,這股躍升的動力就會出現,讓網際網路進入2.0。

軟硬體環境不斷演進、日益複雜化,引發變革

在Symantec的觀察中,IT技術的演進是持續、而且可以計量的,如同摩爾定律(Moore's Law)「同樣尺寸的IC晶片上可容納的電晶體數目,因製程技術的提升,約每隔18個月便會增加一倍」,因此晶片執行運算的速度加快,性能也將提升一倍,但成本還是維持相同。例如現在512MB的記憶體大約1260元,同樣的容量30年前卻要目前售價的一百萬倍才買得到。

過去系統虛擬化只能在大型企業、資料中心或專屬主機上應用,現在虛擬化可以更彈性,有些中型企業已經開始有能力建置虛擬化的整合環境。

桌上型電腦與筆記型電腦稱霸PC產業多年後,在一些企業裡面智慧型手機、PDA甚至直接取代筆記型電腦,除了能收發行動電子郵件外,業務員到客戶簡報時,檔案可以儲存到這些可攜型裝置,工作照樣進行。

除了高效能硬體容易取得,寬頻網路的無所不在、系統操作權力下放給使用者個人,以及全球化趨勢,這些都是推動變革的因素。

硬體成本下降,消弭集中化的必要性

除了處理器、記憶體,其他電腦周邊設備,也有類似的情形,硬體效能越來越好,價錢則越來越低,外型越來越小,處理能力與價格因素逐漸消失,不再受限於硬體很貴、體積龐大,所以需要將資源集中化,當各種硬體、技術日漸普及,運算平臺也將從大型主機下放成其他類型的小型運算設備,甚至擺脫系統的形式,演變成抽象的「服務」。

軟體服務化,使用更彈性

Web 2.0的話題開始興起後,軟體隨選服務(Software as a Service,SaaS)跟前述兩種辭彙也開始受到企業的關注。從最近電視上常出現的防毒防駭服務廣告「HiNet ADSL-守衛篇」,也可以看到資安軟體變成服務的趨勢,ADSL用戶能夠隨時租用與退租個人與企業防毒防駭軟體,不用一次性買斷,用一年後又得煩惱倒底該續約更新,還是換新版本。

除了SaaS,服務導向架構(Service-Oriented Architecture,SOA)也是目前企業資訊系統相當重視的架構變革,如果想要建構一個電子交易平臺,一開始會先基於服務與資訊分享的需求,去考量該搭配哪些硬體和系統,使用開放的標準,便於系統之間溝通。以往企業為了想要提供服務給顧客,就得不斷開發新的系統,然後這些系統之間各自為政,整合時又得費很多工夫。

程式開發標準開放化,委外引爆創新潮

各種程式開發除了走向標準化,許多程式開發工具都逐漸開放,連微軟也開始擁抱開放原始碼,想領導業界應用程式標準的技術,就必須更開放,讓所有開發人員都能很方便地取得、實作,才可能成為標準。

以往全球性的系統開發多半集中在美國或日本,近來這些地區的廠商紛紛將工作外包給印度或中國的軟體開發人員,當這些國家接到這麼多的外包工作後,會有很多機會累積創新的能力,未來新的想法和觀念不見得來自美國或歐洲、日本等先進國家,而可能是從亞太地區的印度、中國。

個人/消費端擁抱新科技,牽動企業IT

大部分技術改變都會從個人/消費端開頭,像PDA、數位相機、MP3隨身聽、照相手機、3G電話等新科技,通常都是由喜歡玩新奇物品的個人消費端率先接受,由於他們幾乎隨身攜帶這些新科技配備,於是又帶到公司內,和工作結合,對企業管理造成衝擊。這也是會發生革命的原因之一。

資料數位化,凸顯儲存與備份管理重要性

過去,企業大多把個人電腦當成終端機使用,處理的資料往往儲存在資料庫系統或檔案伺服器,留在個人電腦上的檔案副本搞丟了,還可以到伺服器上找回來,個人消費端儲存的資料也很有限,所有資料都在同一臺電腦上。

但是目前的資訊環境已經大不相同。首先,資料量非常大,卻分別儲存在不同的位置上,例如透過數位相機拍下來的照片,幾乎最後都會放在電腦上,因為方便、更隨心所欲,忘了好好分類,並整理燒錄成光碟;像隨身碟、MP3隨身聽(音樂)、手機(連絡人)、PDA(電子書、行事曆)裡面也存有不同形式的數位資料,雖然有人會記得資料定期同步到個人電腦上,但多數資料還是散落在各處,而且缺乏管理和備援機制的。

更多的資訊分享與協同運作,帶來身分危機

因為Web 2.0持續強調資訊分享與協同運作,加上人們繼續依賴網際網路,因此身分管理與隱私權保護將會成為當代資訊安全保護的當務之急。

不只是企業要注意B2B的線上交易安全,許多人也很熱中網路拍賣,或是使用線上金融服務下單購買股票或基金-越來越多生意透過網路這個平臺進行線上交易,許多人把平常上網的習慣和行為,上班時繼續帶到公司的網路環境上使用,王岳忠表示,Symantec認為下一步該保護的是「線上互動與交易」,所以如何防止網路詐騙行為、控管員工上網政策,都是企業必須關注的新焦點。

在既有的「資訊」保護上,Security 2.0時期不能讓資料隨意洩漏出去,而且要有完善的資訊歸檔機制,以及周邊設備政策遵循(Device Compliance),例如管制不當的USB設備存取,能分辨連接的設備是否具備讀或寫的能力,並予以一定的限制。

最底層的「基礎架構」保護更是Security 2.0的基本功,企業要用政策控管,並且面臨到更多的法規必須要遵循,甚至會接觸到用多少付多少的公用運算,服務須按照SLA的方式計價。

其實Security 2.0的主要目的,在於標定整體的資安防護需求和發展方向,想要落實,倒不一定都要靠資安產品,有些可以從基礎架構面來幫忙,類型上屬於網路設備或是系統備份還原解決方案。

|

靈活的網路應用,潛藏更重大的危機 |

| 當威脅造成的破壞規模增大,我們卻日益依賴網路,而新的網站應用程式和技術又讓安全變得更艱難,例如使用XML、SOAP、AJAX的動態網頁內容,替許多黑客和罪犯製造機會,研發出新類型的威脅。此外新的應用程式,設計得更靈活,無須透過任何足以辨識的通訊協定,即可利用各種能夠聯外的網路埠連上網際網路,例如Skype。另一方面SSL加密也替資安威脅和企圖規避企業資安政策的員工或侵入者,裹上看不透的新式「黑色外衣」,Blue Coat 技術長Alagu Periyannan認為這些因素組合起來,將劇烈地改變網際網路安全的景觀。 |

資安大未來:用整體而非片面的態度去看待企業安全

網際網路興起之後,還會出現那些變革?VoIP、Web 2.0、M化,這些都是改變,既然新的IT發展趨勢已經浮現,Security 2.0比起人人皆可言之成理的Web 2.0,雖然同樣空泛,然而大部分專家對今後該如何強化資訊安全,卻都抱持著相同的看法:用更整體的態度去看待資訊安全。

不只是靠防毒軟體、網路防火牆、IPS這些有形的防護設備,重點應針對保護對象的不同,提出適當的對策,同時從去和宏觀的視野看待整體安全。由於企業在日常營運有不同優先順序、資產價值,要從整體來看,才知道那些是重心,那些可以延後處理,區分成不同重要等級,再按這些分類投入適當的資源去保護。

以往企業非常依賴資訊系統,舉凡會計、財務、庫存管理等系統中所儲存的交易內容,最後都會納入資料庫內,成為具結構化的資料,員工操作的個人電腦只是用來提取公司資料或執行流程用的工具,但目前這種習慣已經有所鬆動。檔案的交換日漸頻繁,PDF、簡報、試算表等文件,除非透過文管系統集中上傳收納,或是利用自動轉檔匯入系統,否則不太可能任意存放在結構化的資料庫裡面,在有些情況下,檔案固然集中化保管了,但多少會發生內容多次修改,導致系統無法容納與記錄不同版本。整體而言,資訊系統內的資料是日益分散的、而且趨於非結構化,但重要性也非常高。

當原有的系統與結構化資料繼續運作、存在,但資料逐漸以非結構化的狀態呈現,不再是中央控管能夠管理的。

應用安全與資料保全的重要性將日漸提升

除了內容的離散和非結構化,網站服務的變化,讓我們體驗到更多的可能性,例如因為Web 2.0的緣故,我們現在可以透過RSS讓網站資訊得以動態的傳遞,Wiki也是協同作業非常重要的典範,系統可以允許使用者共同編輯和討論一份文件,量和質都會進步很快。應用程式勢必得允許更多的互動,如此一來,潛在的威脅也會增多,因為網頁內容假如只能瀏覽、不能修改、張貼,還算安全,假如內容可以任意輸入或刪除,風險和衝突就會增加。

企業提供這些多元的網路應用之餘,在此同時,行動工作者仍在持續增加,許多身處相同供應鍊的公司也透過網路彼此連接,再加上電子商務的普及,等於每一秒鐘都有很多重要的商業資料透過網路傳送,所有使用者也更加依賴網路服務品質和安全性,因此企業必須要確保資料庫與應用程式等元件合法、正當且安全地執行工作。

香港商第一線業務部副總裁張偉健認為,全球化經濟的重心將由製造業轉移到服務業,演化成知識經濟,企業的核心競爭力是智慧財產,因此資料的安全將會越來越重要。

對資安廠商而言,目前的一些產品其實已經開始回應這樣的趨勢了。國內負責郵件安全閘道設備的廠商不少,有些已經開始資訊生命週期(ILM)的概念,落實到郵件安全的產品整合上,整合郵件伺服器的過濾、郵件伺服器攻擊防護到郵件的歸檔備份(Archiving/Retention),在這些郵件安全設備中為了要因應企業帳號登入集中化管理的趨勢,所以多已具備LDAP帳號整合功能,能夠同步群組和權限的設定,達到單一登入整合的效果,企業IT部門在接手一套新的產品時,也不會因此得額外管理這套系統的使用者身分。網擎資訊執行副總經理廖長健表示,未來可能每套資安產品出貨後,權限設定與使用者帳號認證,可能透過高度的整合來搭配企業本身的目錄服務,不另行配置專屬的身分管理機制。

應用程式的安全威脅除了系統與程式本身的漏洞外,最常見的問題在於使用者的登入密碼不夠安全,很多人都用自己或親友的生日或有意義的辭彙作為密碼,使得這些密碼的安全性非常脆弱,因此採用動態密碼這類雙因素認證(Two-factor Authentication),已經成為大家都能接受的方案,因為既可以提升密碼安全性,同時又減低記憶密碼的負擔。

法規強制遵循,開始驅動企業正視資訊安全

應用程式的問題,還不止於此,其實還頗為複雜。廖長健以日本為例,一兩年前日本很少積極管制資訊安全,一般人連垃圾郵件都很少收到。一方面是因為日本人平時較少與外國人士互動,重視內部交流,同時也尊重別人,濫發垃圾信並不嚴重,此外,用平假名和片假名拼出來的郵件帳號名稱,用一般的字典攻擊法是很難猜得準的,然而這情況已經不這麼樂觀。

另一方面,2004年網路服務商Yahoo!BB發生員工擅自資料販賣客戶資料、2005年電信業者NTT DoCoMo也發生類似的資料外洩事件。2003年開始,因為P2P分享程式Winny的盛行,日本各大企業如日本雅虎、富士通及 NEC等,都陸續傳出因職員使用 Winny而導致員工與客戶個人資料外洩。Winny的威力讓日本海軍都深受其害,船艦追蹤紀錄及反潛海圖軟體因為軍艦上的幹部未經許可將機密資訊燒錄至光碟、攜回自宅後存於私人電腦中,結果因電腦中毒,使得機密資訊經由Winny外洩。

事實上,日本在2005年4月已經正式實行「個人情報保護法(JPIPA)」,明訂只要擁有5000筆以上個人資料的機構,須防範資料外洩。除了日本,其他的法規遵循要求,還包括針對金融業實施的新巴賽爾協定、美國沙賓法案(Sarbanes-Oxley)、美國金融服務法(Gramm-Leach-Bliley)、美國健康保險流通與責任法案(HIPAA)和美國證券交易委員會法案 (SEC Rule 17A-4)等法規,為財務金融服務和醫療照護產業設定新的資料保留需求。

法規遵循的影響範圍不只該國,也涵蓋到其他國家的廠商。像蘋果電腦、Dell都會要求供應鏈內的所有上下游廠商提供很完整的訊息通聯記錄,這樣就可以在有官司訴訟的時候,在24小時或48小時內能夠提出相關佐證。這些工作都必須要在事前準備,等到事情發生後再備份就於事無補了,不只是過期的訊息需要保留,跟營運有關的文件包括所有的電子化資料和紙本資料都要被完整保存,如財務會計資料、Office文件。

臺灣有沒有可能推動資訊安全相關的法規遵循呢?受限於立法速度緩慢的先天障礙,促使企業更重視資訊安全的主要動力,透過政府強制規定的機會仍不明朗。但是新巴賽爾協定和美國沙賓法案都會在今明年開始透過法規,要求整個供應鏈上的公司必須執行訊息留存的工作。製造業一些公司已經開始注意法規遵循,甚至要求限時上線。開始注重訊息安全防護,雖然是為了做生意而不得不做,拒絕接受法規的管束,公司就無法具備在主要合作供應鏈上繼續供貨的資格。

國內外資安廠商其實都樂見企業受到法規遵循的要求,每年編出預算投入資訊安全,除了能協助積極改善資安,同時又能產生更多機會賣產品。然而光靠境外的法規遵循要求,並無法明顯擴大臺灣資安內需,對臺灣的資安廠商而言,還是要走出臺灣去發展,或是更深入地教育企業去思考該用那些方式,讓公司管理或風險控管做的更好,而不只是促銷產品或研發無法走上國際舞臺的產品。

以存取控制與協同防禦,強化端點安全

既然我們要以整體面來看資訊安全,因此理論上,每一個設備和應用程式的設計上,都應內建安全防護的機制,避免遭到濫用。

以網路設備來說,不論是路由器、交換器、網路電話、無線網路設備等都應該要具備安全功能,例如防護DoS攻擊和連線加密,語音與資料的通訊線路也應該透過VLAN區隔開來,避免遭到濫用。

以Cisco為例,他們過去幾年一直倡導「自我防禦網路(Self-Defending Network)」的概念,從三個面向來解決企業資安的問題:整合式的安全威脅解決方案(UTM)、協同式的防禦-網路存取許可控制(Network Admission Control,NAC)、自動調適型威脅防護(Adaptive Threat Defense)。

|

|

| 要針對網路安全做到整體資安防護,首先還是要能夠徹底了解各個網路區段的流量狀態是否有異常。資料來源:Cisco |

網路存取控制

網路存取控制的主要目的在防止健康狀態不佳、抵抗力不足的設備登入內部網路,導致大規模的惡意程式感染與網路大塞車。Cisco經營至今,目前已經出現不少IT廠商與其結盟,或是乾脆自立門戶。例如Alcatel、Enterasys、Juniper、Nortel、Dlink、利基、正邦和合勤等網路/安全設備廠商,以及McAfee、Symantec、趨勢科技等以防毒軟體起家的安全廠商,連Microsoft也打算以Windows Vista和「Longhorn」 Server內建網路存取保護(Network Access Protection,NAP)都將加入協同防禦功能。

對於容易感染惡意程式的桌上型電腦或經常出入公司網路控管範圍的筆記型電腦,如果實施網路存取控制,硬體設備方面可包含路由器、交換器、無線網路設備、VPN和入侵防禦設備,軟體則涵蓋各種企業防毒軟體、弱點掃描軟體與漏洞修補軟體,並結合適當的身分認證機制,將安全狀態不合乎企業規範的電腦重導到特定網段隔離,或直接封鎖網路埠。等到裝上防毒軟體並更新病毒碼後,或套用作業系統漏洞修補程式後,乾淨且抵抗力充足的使用者電腦,才能登入企業內部網路。

從安全資訊管理系統邁入安全威脅管理系統

如果要想即時反應威脅,管理者本身也要有預警系統協助,比如說當敵機從幾百公里飛過來轟炸時,我們要能在雷達馬上發現,才能夠盡快發動防禦和疏散機制。對網路威脅預警系統來說,它的雷達就是網路設備和端點(End point)。假如沒有智慧型的管理系統主動收集各個節點所觀測到的設備訊息、事件和連線狀態,管理者沒辦法發現這些異常狀況;另一方面,假如這些網路節點分布不夠廣,同樣也找不到威脅的蹤跡。

過去網際網路上的重大威脅資訊,大多由資安廠商的預警系統發布,為了管理方便性與反應速度,安全管理中心(SOC)現在也由廠商端逐漸推廣到企業內部,由他們自行建立與維護。SOC系統可大到分析所有的網路事件,也可小一點只針對企業的需求分析即可。

國外資安服務供應商採用的做法,是把SOC系統建在企業內部,但是委外管理。例如管理設備設在企業端,在大型企業內,每天從防火牆送出來的記錄檔資料量可能多到用Giga來計算,這麼多的資料如果放在遠端的監控中心,為了要傳送這些資料,企業需要花錢投資高品質的線路;如果改放在企業內部就很容易收到資料,有問題的事件再送到遠端的管理中心由專人監控。

SOC如果想要整合安全事件,通常需要透過安全資訊管理系統(SIM)的彙整,隨著威脅即時反應的需求增高,為了提高網路的偵測能力以及整體分析呈現的速度,同時能夠主動制止威脅繼續擴散,安全威脅管理系統(STM)系統也開始應運而生。管理更簡化、更聰明、反應速度更快的解決方案即將出現

Security 2.0雖然強調整體安全,然而邊界(Perimeter)防禦還是有必要持續關注,然而只是過濾網路封包或偵測/防禦入侵行為,不再能滿足企業的需求。既有的資安產品,例如防毒、防垃圾郵件、防間諜程式、防網路釣魚詐騙、防火牆、IPS設備等,大多是辨識到已知的威脅才知道怎麼反應的解決方案。這跟疾病醫療很類似,當細菌、病毒將人體感染到一定症狀後,醫生要「望、問、聞、切」,再想該怎麼處理。

很多人希望網路與資安設備面對威脅時,可以更主動一點,在危機還沒大量出現前,可以提升防禦力,因為企業一旦因攻擊遭受破壞,也許要幾年下來才有辦法完全恢復商譽與客戶忠誠度。

假如一直處於被動挨打的狀態,反應速度再怎麼快,還是有空窗期,很多希望可以比較Intelligent,更主動去發現攻擊,所以會產生一些商機。希望這樣的設備更Intelligence,假設Windows Vista更聰明,能幫你自動畫圖,那就太好了。資安的量和質都是很寬的,比如說把封包減低,去特定網頁,可能會產生一百五十個封包,假如有一兩千人同時上線,一兩萬個封包該怎麼去檢視和管理,基本上已經超越一個人的能力了,一定要靠工具,但現在很多工具還是不夠聰明,還是希望可以透過AI去分析。這是廠商的角度。

香港商第一線業務部副總裁張偉健認為下一代的資安產品,重點在於如何利用資料庫和人工智慧的技術去研判威脅狀態。而達友科技的技術顧問林皇興認為事件記錄檔可以用資料採礦(Data Mining),分析出其中的意義,讓這些資安設備更「智慧化」,具備自動學習能力,越用越聰明,了解公司常態和異常的差別,解決傳統Rule-based-依照設定值才套用指定動作的被動反應。

任何系統都會有資料越來越多的問題,解決資訊搜尋的問題是簡化管理的一個切入點,當國際資安廠商進入大中華區,就會面臨到中文搜尋的問題,網擎資訊執行副總經理廖長健表示,未來所有與資安相關的異常的狀況例如警告或錯誤訊息,管理者如須透過資安系統檢索含大量內容的資料時,例如網頁、電子郵件、Office文件或機密資訊,能否具備快速反應的搜尋引擎是關鍵。

智慧化的功能既然需求殷切,可是真正應用在資安產品上卻很少見,原因在於企業擔心假如採購這些具備自動學習、搜尋的功能後,不切實際,甚至影響到效能和穩定性。目前企業對基礎建設相關的網路/資安產品的第一項要求就是穩定,其次才是好用,以及是否具備智慧型學習功能。

可用性與安全性不再難以兼顧,逐漸融為一體

從IT看整體安全不能只是看安全與否,其實也得注意網路、系統與服務的可用性(Availability)。保護得再周全,但是網路停擺、系統停機,損失還是很大。就像是企業的資產很安全、都沒有遭竊,但公司沒辦法正常營運下去,有再強、再聰明的安全機制,一樣缺乏對象可保護。

現在的IT技術能辨識的範圍和深度較全面,不像過去只能針對單點、單系統的重要主機,給予最高優先權加速,現在可以針對流量裡面的交易重要性來作排優先順序,使負載平衡更彈性、聰明;也許過去同時間內只能做一次交易,就可以同時負擔多個,從不同的路徑傳送,加密重要的交易,不僅保障與提升可用性,在判斷安全異常時也可以及時反應、發現,針對交易內的XML資料檢測異常的部分,假如再整合異常稽核機制的話,可以發揮不同的綜效。

針對這部份的需求,Cisco已經提出Application Networking Services的概念,其中應用程式導向網路(Application Oriented Network,AON),希望讓網路的運作能夠整合XML,簡化管理,同時更緊密連結商業流程、訂單處理、通知寄送、股票交易等商務資訊系統,例如控管傳輸優先順序和安全,讓網路來提供中介軟體(Middle-ware)的功能,融入商務流程的意函,用更有效的方式傳送資料,在Cisco部分路由器和交換器端均開始支援ANS能提供QoS控管和安全機制。

視訊設備與緊急通訊網路IP化,逐漸降低實體安全整合難度

根據Hurwitz & Associates研究公司在七月「The Convergence of Physical and IT Security」一文即指出,在所有IT領域中,目前能夠同時兼具網路、資安技術能力,並明確提出智慧化資訊網路願景的,只有Cisco一家。Cisco目前也在研發能夠整合實體安全的一些技術,例如與不同系統通訊,在既有的智慧型網路中整合光學感應器。

事實上Cisco在三月時,已購買一家視頻監控公司SyPixx Networks,跨入影像監視領域,Cisco可望擁有將舊的視訊監控系統連接到網際網路的能力。

實體安全同樣屬於整體安全的一環,即便是公共的消防通訊網路。Cisco認為影像閘道器(Video Gateway)和視訊控管系統等安全防護機制,已經逐漸轉換到IP網路環境上,這些視訊設備、門禁設備也可以作為整體安全感應器(Sensor),然後再將事件記錄整合到安全威脅管理系統,經過交叉分析,安全的控管即可以從網路延伸到實體安全上。

IT廠商目前除了將資料與語音、應用程式整合到網路內,整合數位監控的管理需求其實不算小,但以往很少視為企業資訊安全的一部分,從而整體看待。在美國,警察或公共消防的廣播網路,其實也已經產生整合到IP網路上的趨勢。如此一來,經過不同管道的溝通,不必重新換其他設備,讓單一通訊設備同時具備多重通訊的效果,就像現在VoIP把傳統電話和網路電話整合一樣,經過這樣的整併,安全性的要求就可以一起管制。

美、日、中三地的資訊安全現況

|

美、日、中三地的資訊安全現況 |

|||

| 美國 | 日本 | 中國 | |

| 政策 | |||

| 資訊安全技術驅動力 | 市場導向 | 新的組織 | 中辦發[2003]27號文件 |

| 資訊安全法令 | 資訊安全法規 | 個人資料保護法案 | 金盾工程(Great FireWall) |

| 基礎架構重視度 | 高度重視 | 只有少數計畫 | - |

| 研發 | |||

| 國家支出,每年百萬美元 | ~250 | N/A | N/A |

| 計畫名稱 | 國家科學基金會(NSF)Cyber Trust計畫 | 日本國家情報通訊研究機構(NICT)計畫 | 863計畫(高技術研究發展計畫) |

| 優先發展領域 | 系統方法、安全的軟體開發、新式的安全網路、安全測試環境 | 密碼編譯程序與方法、應用程式漏洞、廣域監控、資安服務 | 中文基本軟體、資安硬體設備、PKI/WPKI、開放原碼安全軟體PKI, WPKIPKI, WPKI |

| 技術 | |||

| IPv6 | 由政府推動,須等到2008年 | 高度優先 | 高度優先 |

| WLAN | RF感應器 | 低度優先 | WAPI,中國自主的無線區域網路標準 |

| 其他 | |||

| Common Criteria認證要求 | 只適用於國家安全 | 取得10%的認證 | 未接受 |

| 安全認證類型 | Security metrics | P-mark, ISP-mark | 47種國家標準 |

| 每年資安產品銷售金額,百萬美元 | ~5500 | ~2500 | ~500 |

| 從美、日、中三國的資安現況,我們可以看出資訊安全的重要性,日漸提升,然而重視程度還是低於國土安全。資料來源︰ITPS,2005 | |||

|

歷年來歐洲與北美的安全整合支出與預測 |

|||||

| 2004 | 2005 | 2006 | 2007 | 2008 | |

| 大規模的整合專案 | 19 | 68 | 175 | 382 | 856 |

| 實體/邏輯的存取控制專案 | 50 | 150 | 413 | 903 | 1,656 |

| 其他由IT與實體安全部門聯合參與的專案 | 13 | 45 | 118 | 246 | 406 |

| 公共事務(國界邊境控制整合系統、法規遵循專案) | 410 | 820 | 1,899 | 4,202 | 8,003 |

| 小型專案(資料中心安全性、溝通安全性) | 14 | 40 | 108 | 229 | 369 |

| 總計 | 506 | 1123 | 2713 | 5962 | 11290 |

| 單位:百萬美元。資料來源:Forrester Research. 2005年1月11日 | |||||

| 政府與民間企業都逐漸了解安全整合(security convergence)是因應動態環境的必要策略,這方面的市場也快速成長,2005年初民間企業可望投資3億美元,2005年底公私部門總計預估可達11億美元。 | |||||

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09