資料外洩防護(Data Loss Prevention,DLP)是近幾年企業資安的熱門議題,對於這個名詞的定義,資安廠商抱持著兩派不同意見,有些廠商認為,可以用來防堵機密資料外洩的產品就可稱之為DLP;不過,也有另外一些廠商則是認為DLP產品必須具備內容過濾的能力,才能有效防止機密資料的外洩。

目前市面上具備內容過濾能力的DLP產品有McAfee的Data Loss Prevention 2.0,Verdasys的Digital Guardian,趨勢科技的LeakProof 3.0,去年底被賽門鐵克收購,即將推出新版產品的Vontu 8.0,以及這次我們所測試的Websense Data Security Suite(DSS) 6.5。

DSS的技術,源自於2006年由Websense所收購的資安廠商PortAuthority。透過該公司的Precise ID技術,DSS可以從中分析企業內部的資料有那些含有需要保護的機密內容,產品會在單一檔案當中擷取多道不同特徵,然後拼湊起來,成為所謂的「數位指紋」(Digital Fingerprint),一旦日後員工準備將資料從企業內部複製攜出時,DSS便會從收集所得的指紋特徵當中找尋有無相符,或者是類似的記錄,做為判別檔案屬性的參考依據。

功能應用以閘道端過濾為主

DSS是一款閘道型的DLP產品,主要防止機密資料透過網路外洩。目前這套產品可以防護的管道包括:HTTP、SMTP、FTP三種經常用來傳送檔案的通訊協定,以及利用AOL Instant Messenger(AIM)、MSN Messenger、Yahoo! Messenger等三套即時通訊軟體所傳送出去的資料。

針對用戶端電腦上的連接埠,DSS產品本身目前尚未內建任何的控管功能,不過,我們可以透過整合第3方產品的方式,例如SmartLine的DeviceLock,Safend的Protector,Lumension的Sanctuary Device Control三套周邊控管產品,以及未來將要推出的DSS代理程式,停用連接埠的功能,以及阻擋被DSS認定為機密資料的檔案從企業內部的網路磁碟機、用戶端電腦上的本機硬碟複製到隨身碟可能造成資料外洩的周邊裝置,或者從印表機列印輸出。

可採用多種模式部署產品

硬體型態的DLP產品,目前只有McAfee從Secure Internet Gateway(SIG)防毒牆修改而來的Data Loss Prevention Appliance,以及趨勢科技的LeakProof,其餘的DLP方案皆是軟體產品,DSS也是其中之一。實際部署DSS的時侯,至少需要準備2臺伺服器才能讓產品正常運作,依照功能不同,2臺伺服器分別是用來做為DSS的管理主控臺,以及負責在網路流量中收集封包,提供給前者分析過濾,並且能夠阻擋機密資料傳送的Protector。

DSS管理主控臺

這套產品的管理主控臺,需要安裝在Windows Server 2003的平臺上運作。很特別的是,DSS的安裝光碟當中包含了一張Windows Server 2003的還原光碟,用戶可執行它將系統安裝在特定廠牌、指定型號的伺服器硬體,而在Windows Server 2003的還原過程中,一些執行DSS所需的軟體套件也會被同時安裝,可減少用戶安裝產品時可能遭遇到的問題。完成上述流程之後,就可以開始安裝DSS管理主控臺的軟體套件。

和大多數的同類型產品一樣,當我們裝好DSS管理主控臺之後,首先要做的就是定義企業內部存放機密資料的位置,讓DSS可以透過Precise ID技術分析內容,取得日後比對資料所需的數位指紋。

|

|

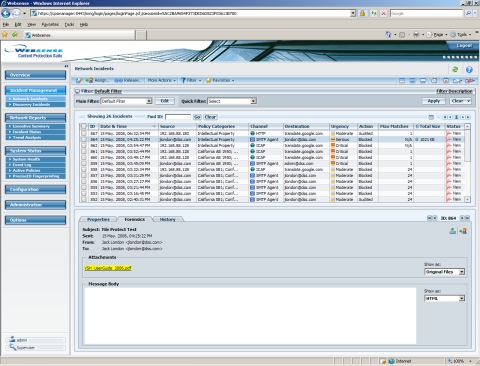

| 欲傳送出去的機密資料,會複製一份保留在DSS主控臺,我們可在事件列表當中看到被DSS記錄下來的機密資料傳輸過程,用戶可以查看此筆資料是基於那些原因,而被DSS判定為機密資料,也可以在這裡查看原始資料內容 |

Protector伺服器

做為Protector角色的伺服器需要具備2張網卡,而Protector的部署套件實際上是一張整合Linux系統的安裝光碟,DSS的Protector伺服器可以採用透通(In-Line/Transparent)、旁路(Mirror)2種模式,去部署在企業的內部網路。

功能上,Protector伺服器是用來擷取進出網路的封包,提供給DSS的管理主控臺進行分析,判別流量當中是否含有機密資料,假如員工目前傳送出的這份資料內含有機密內容,這樣的結果由DSS管理主控臺檢測出來,它就會通知Protector伺服器採取防護措施。

依據Protector部署模式的不同,DSS對於機密資料所能採取的防護措施也會有所差異。採用透通模式設置時,DSS可以直接阻斷機密資料的傳輸行為;以旁路模式安裝時,Protector伺服器必須連接到交換器上的鏡射(SPAN)埠,一旦有封包通過交換器時,交換器就會將封包自動複製一份,傳送給Protector伺服器。

我們此次採用透通模式部署DSS的Protector伺服器。測試過程中,分別透過網頁郵件,以及本機上的Outlook Express軟體,去傳送一些事先定義為機密資料的文字內容。結果,當我們在網頁上按下郵件的傳送鍵時,即會出現DSS的警告畫面,透過Outlook Express傳送郵件時,則會收到一封由系統發出的警告信,用戶可依照本身需求,自行定義警告訊息的內容文字。

欲傳送出去的機密資料,預設會複製一份保留在DSS主控臺,當我們點選伺服器桌面上的圖示,可在事件列表當中看到被DSS記錄下來的機密資料傳輸過程,用戶可以進一步查看此資料是基於那些原因而被DSS判定為機密資料,也可以在這裡查看使用者所傳送出去的原始資料內容。

在DSS的技術架構中,Protector的角色可以由Websense自家的垃圾郵件過濾產品Websense Email Security、Exchange/Sendmail等郵件伺服器,以及Blue Coat的ProxySG、微軟的Internet Security and Acceleration(ISA) Server等具備Proxy伺服器功能的產品代替,這時就不需要使用前述的Linux套件,去安裝額外的一臺Protector伺服器。

透過3道程序檢查檔案內容

當任何資料透過網路,準備從企業內部傳送出去的時候,DSS會先後透過:檔案格式分析、關鍵字過濾,以及數位指紋比對三道手續,檢查檔案是否帶有機密內容。

DSS目前支援390多種常見的檔案格式,而且可以透過線上更新,持續增加產品本身所支援的檔案格式,即使員工更改檔案的副檔名,企圖混水摸魚,產品仍然能夠從標頭(Header)辨識出檔案的真正格式。

然後,則是利用關鍵字規則去過濾檔案內容,搜尋檔案內容當中,是否包含了我們自行定義或符合DSS認定的機密資料字串,像是信用卡號碼,以及美國地區的社會福利證號碼,臺灣地區的身分證號碼未來也會包括在DSS內。這套產品目前的做法,是透過自行編寫檢查式的方法,讓系統可以找出檔案中所夾帶的身分證號碼。

當檔案通過上述的兩道檢查程序之後,才會使用數位指紋去辨識檔案內容,檢查裡面是否可能含有機密內容。DSS會從已經建立的數位指紋資料庫中,搜尋是否有相同或相似的特徵,做為判別依據。管理功能完整

和其他種類資安產品不同的是,在企業內部管理DLP產品的人員,通常不是對於產品設定較為熟悉的IT人員,而是從事於管理職的各部門主管、法務部門,乃至於人力資源(Human Resources,HR)的相關人員。

除了依靠DSS防堵機密資料外流的行為之外,管理者也必須從產品記錄下來的事件當中,找尋有無任何機密資料外洩的蛛絲馬跡,以及協助排除可能發生的誤判事件,因此,DSS有提供次管理員的操作機制,提供企業內部需要閱覽DLP報表的人員,透過遠端任何一臺電腦的瀏覽器登入DSS管理主控臺的管理介面。

|

|

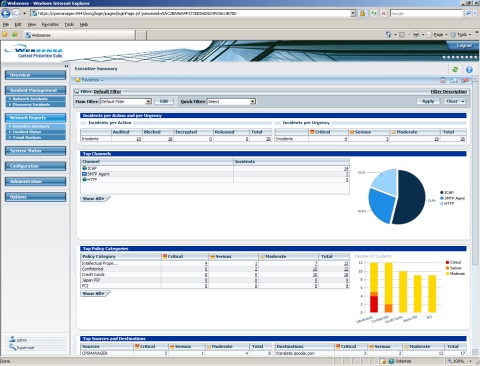

| DSS以條列方式閱覽內部員工傳送機密資料的記錄之外,也有圖形化的報表介面呈現各項目的事件記錄。 |

DSS提供相當完整的報表記錄,除了以條列方式閱覽內部員工傳送機密資料的記錄之外,也有圖形化的報表介面呈現各項目的事件記錄,舉例來說,我們可以查看機密資料透過各種管理傳送出去的比例,以及違反了那些稽核項目的要求。文⊙楊啟倫

|

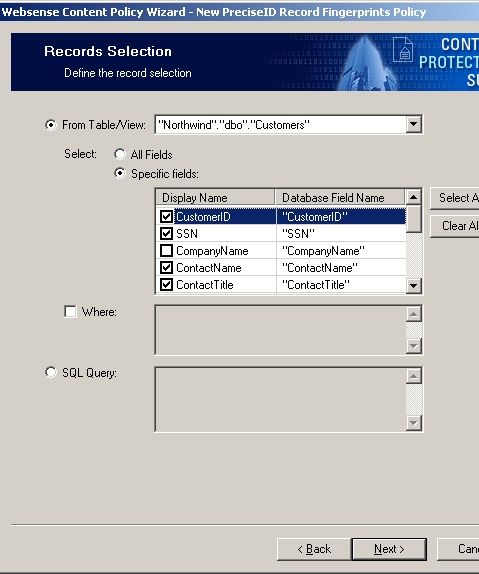

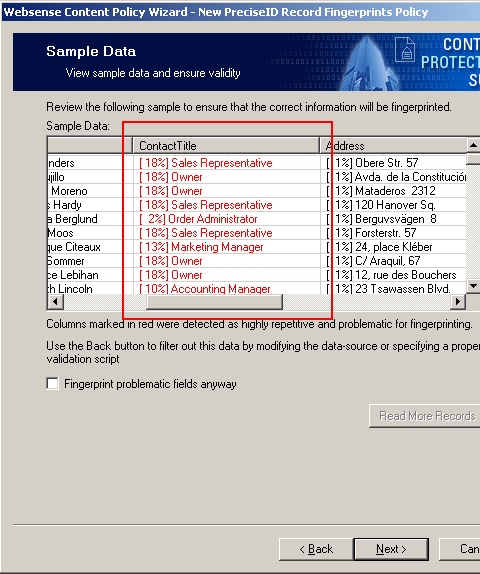

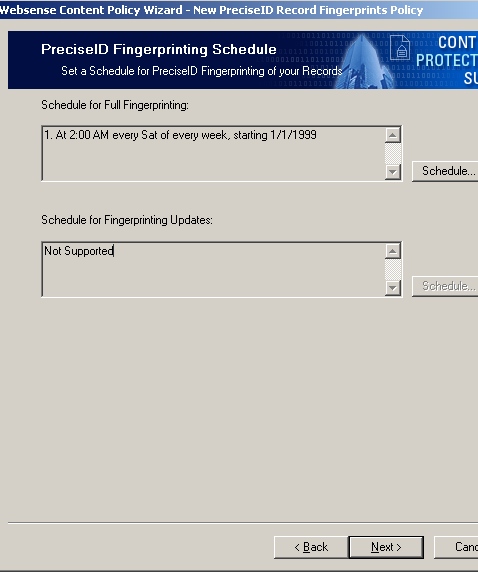

透過DLP防護資料庫內容的6大設定步驟 |

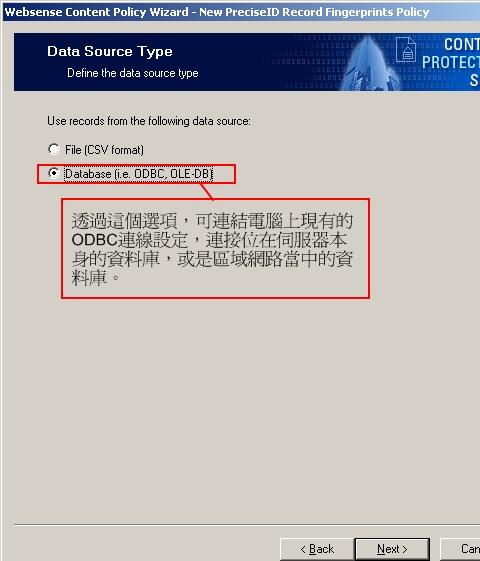

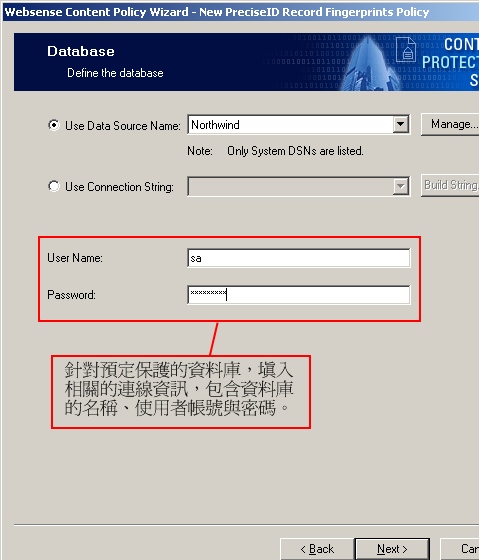

| 對於企業來說,機密資料並非只有存放在檔案伺服器,或者是員工電腦上的單一檔案而己,資料庫也是需要DLP產品加以防護的環節之一,目前已經有幾家廠商的DLP產品能夠滿足企業在這方面的需求,像是Websense的DSS就是其中之一。

就做法而言,DSS可以透過ODBC連結資料庫然後加以分析,一旦發現員工意圖透過網路,將可能是存放於資料庫裡的機密內容傳送出去,產品就會採取防護動作。 就一款DSS產品來說,能夠將阻擋機密資料的外洩固然重要,但如何減少誤判事件的發生,造成管理上的困擾,也是企業所關心的重點,對於一些資料表當中一些識別度不高的欄位,例如:居住地、性別,以及籍貫等,我們可以在操作過程中設定不讓DSS進行分析,而就一些像是存放信用卡號碼、身分證號碼等資料識別度較高的欄位提供保護。 針對透過上述流程手動勾選,欲加以防護的欄位,DSS會再進行一次分析,確認是否還有識別度較差的欄位存在,一旦發現,DSS會將此欄位以紅色文字做標注,提醒用戶需要加以注意。 此外,考量到員工在企業內部,難免會透過網路傳送一些個人相關的機密資訊,為了避免因此而不小心觸發DLP的防護機制,我們可以設定員工個人透過網路,傳送大於特定筆數的同一欄位資料時才會啟動防護機制(理論上,員工個人不可能透過網路,同時傳送數十組信用卡號碼),以加大DLP產品的管理彈性。

|

| Websense Data Security Suite 6.5 |

|

| 建議售價:廠商未提供

Websense (02)2578-3164 www.websense.com |

|

| 部署方式 | 透通模式、旁接模式 |

| 支援檔案格式數量 | 390種以上 |

| 更新方式 | 線上更新 |

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05