如今的網路環境,隨著這幾年雲端概念盛行後,讓網路應用越來越豐富,像是串流影音、檔案分享、掃毒、文件編輯等服務,都是透過網頁提供,使得許多服務都是從80埠進出,造成許多惡意攻擊隱匿在正常流量中進出。在加上BYOD(Bring Your Own Device)風潮,行動裝置App的流量,使得網路中四處流竄的應用服務也越來越複雜。

這些改變,使著原本的入侵防禦系統(Intrusion Prevention System,IPS)、防火牆、防毒牆等資安產品,不能像以前只負責專門項目,而是需要針對複雜多變的應用層服務,提供相對應的功能。像Gartner就看到這樣的局勢,所以首先提出次世代防火牆需具備應用層辨識能力,進而影響到IPS設備上。

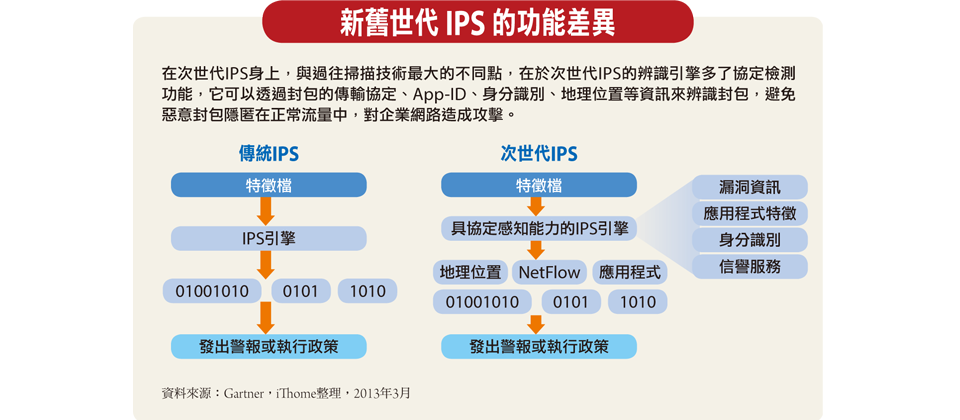

而在專門設備上加入不同類型的功能,以增強防護能力儼然成為一種趨勢,而在IPS方面同樣也有所改變,像是Gartner定義了次世代IPS(Next Generation IPS),但到底具體增加了哪些功能?

用特徵辨識、阻擋攻擊是基本功

IPS之前是入侵偵測系統(Intrusion Detection System,IDS)當道,它的功能是掃描封包比對特徵檔,藉此偵測封包是否為惡意攻擊。不過,早期IDS不具備阻擋能力,而且誤報率高,經常會把正常流量也識別成惡意攻擊,所以需要依賴專業人員檢查IDS警報,再到防火牆設定阻擋條件。而後起的IPS則同時具備偵測和丟棄封包的能力,不只是發出警報,而是同時做到即時阻擋。

此外,IPS由於注重漏洞及零時差攻擊防護,所以具備3種主要功能,分別是特徵檔比對、行為辨識、DoS/DDoS偵測等防禦功能。

在特徵檔方面,IPS廠商根據主流作業系統或軟體廠商,如微軟、Adobe等所發布的漏洞訊息製作特徵檔。並且,他們也會透過Honeypots等方式取得惡意封包,拆解並擷取封包中具辨識度的字串,做為攻擊特徵檔。而當惡意封包流經IPS時,則能透過特徵檔比對及阻擋,但還是有誤報的情形發生。

因為網路應用型態的改變,驅使IPS需具備識別應用層流量的能力

在面對網路應用多變的時代,由於IPS設備不具備識別應用程式的能力,在防禦方面,廠商只能透過逐一加入特徵檔的方式阻擋。而IPS的log資料,幾乎只提供IP位址和傳輸協定,無法得知是何種應用服務外,連被攻擊的內部主機是哪位使用者都不清楚。

而在2011年10月,調查機構Gartner推出「Defining Next Generation Network Intrusion Prevention」報告,在文件中他們列舉了5點次世代IPS的特色,除了具備原有的IPS防禦功能外,其餘特點有:應用程式辨識與可視性、情境感知(Context awareness)、內容感知(Content awareness)和敏捷式引擎(Agile engine)。

單純就這定義來說,一般人可能還是不清楚IPS與次世代IPS的差異。簡單來說,次世代IPS對於封包、網路流量等資訊,比傳統IPS辨識得更多且詳細。除了讓網管人員更能夠掌握整體資訊外,它還能夠控管使用者的應用程式存取。

能辨識社群網站等應用層流量,更能控管行動裝置App的存取

以應用程式辨識與可視性來說,次世代IPS要能夠辨識應用程式,並提供阻擋應用程式存取的政策,而非透過通訊協定或服務埠阻擋。該功能可以限制P2P軟體、IM軟體、社群網站等功能,但各家所能控管的細部功能皆不同。就控管IM軟體功能來看,基本都能限制IM軟體的存取,而進階則能禁止IM軟體的傳檔功能,來達到有限度的軟體開放。

除此之外,由於BYOD的盛行,不少人使用軟體的比例,已經從電腦轉移到行動裝置。而IPS廠商也針對這部分,讓IPS能夠控管行動裝置的瀏覽器,甚至是像Line、微信等通訊App,而這些都非原本IPS所具備的能力。

管理人員能因此更了解攻擊事件的內外部資訊

以情境感知來說,由於傳統IPS的攻擊日誌,僅提供IP位址或電腦名稱等資料,對網管人員而言不容易判斷。

而次世代IPS,則能夠提供各類型的內外部資訊。以外部來說,它要能得知攻擊者IP位置的信譽等級、國別等;內部的話,則要能夠顯示受攻擊主機的使用者身分、作業系統、對外服務,以及其服務組態下所對應的弱點。

以Sourcefire的FireSIGHT(被動探索)技術來說,IT人員可透過設備,查詢被攻擊主機的作業系統、執行的端點程式、對外開放的服務等資訊,這都能協助網管人員在攻擊事件後,調查事件來源,及針對弱點增加防禦規則。

可以掃描封包中夾帶的程式,是否屬惡意軟體

內容感知,則是提供進階的惡意程式保護能力,次世代IPS要能夠即時掃描進出設備的封包,來過濾封包中夾帶的惡意程式或其他檔案。

譬如,企業最常使用的PDF或DOC檔。若使用者下載的是帶有惡意程式的檔案,公司本身也架設了McAfee的M系列IPS,它能與VirusTotal網站連動查詢,讓使用者得知惡意程式的資訊。

透過軟體更新,讓IPS隨時因應最新型的惡意攻擊

在敏捷式引擎方面,次世代IPS能透過軟體更新,獲得最新型態的惡意攻擊資訊以及技術。不過,各廠商對該功能所詮釋的意思又各有不同。

像McAfee是將特徵碼、行為式啟發偵測、信譽服務等功能,整合進IPS引擎,讓設備擁有多種威脅情報;但若在HP TippingPoint的IPS,它們的敏捷式引擎,則是將軟體與硬體模組化,當面對新型態威脅開發功能模組時,該模組不會影響到現有的軟體架構。而硬體方面,則能讓客戶依照自己的需求,將模組化硬體視需求增添。

強化Botnet和APT防護,逐漸成為新一代IPS的必備功能

除了Gartner定義的4大特點外,廠商也在產品中加入了各自認為次世代IPS須具備的功能。像現今企業中,最讓IT人員感到棘手的網路攻擊,不外乎是Botnet、進階持續性滲透攻擊(Advanced Persistent Threats,APT)等資安攻擊,而大多廠商皆能提供這2種防護功能。

IPS廠商對次世代產品如此發展,大多數表示樂觀,但實際上必然如此嗎?艾斯酷博科技首席資安研究員邱銘彰表示,他認為這時間點的次世代IPS,還沒有具備突破性的技術,與傳統IPS差異不大。因為Gartner所定義的次世代IPS,大多是針對目前的應用層流量,提供識別和阻擋能力。但這些功能,其實像Websense等資安廠商的產品,就已經具備內容及URL過濾等類似功能。

邱銘彰說,但這也不代表次世代IPS沒有較創新的功能,邱銘彰認為有2點功能是比較值得注意的。像Sourcefire的FireAMP就提供針對APT攻擊的防禦功能,那是一種對於Botnet防禦的進階延伸,使防禦層級增強許多。

邱銘彰說,而另一點則是情境感知功能,因為以前IPS是透過程式行為來辨識封包,而他認為情境感知功能要是能夠提供內容、人、行為這3項資訊,將能夠提升惡意攻擊的準確率,但這樣的技術目前還沒有出現,可能還要觀望一下。

仍然存在誤報的可能性,但新IPS大幅改善了使用門檻

IPS演化至次世代IPS,但許多人心中仍存有疑問,那就是IPS的誤報率情形,究竟是否能讓企業安心的使用IPS,而不是讓IT人員每天都在調整政策。

McAfee資深技術顧問沈志明表示,特徵檔一定會有誤報率的高低,這端看各廠商對於特徵檔的掌握度,以McAfee的M系列來說,預設中低誤報率的特徵檔才開啟阻擋,而高誤報率則要依照客戶的使用環境,調整成警報或阻擋。

就特徵檔本身來看,它一直都存有誤報率,而這也像原罪似地,讓IPS始終會出現誤報。而這就像防毒軟體一樣,不論技術多麼進步,始終無法保證百分之百的零病毒入侵。

不過,次世代IPS雖然無法保證不出現誤報,但它也針對這一點提出了不少改善功能,像是Sourcefire的情境感知功能,它能夠協助使用者偵測內部網路的弱點,並根據漏洞提供建議開啟的防護政策。而這樣的自動化防護,避免了過往IPS使用預設功能造成的誤報情形外,在IT人員的操作上也方便許多。

相關報導請參考「次世代IPS」

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09