iThome

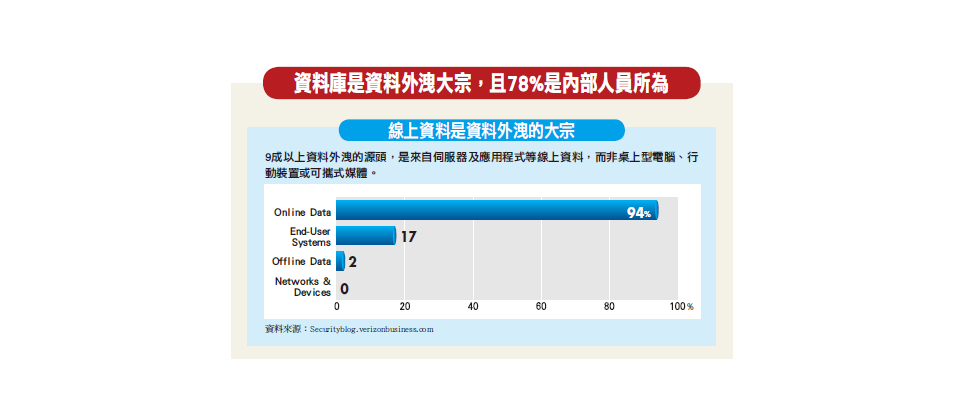

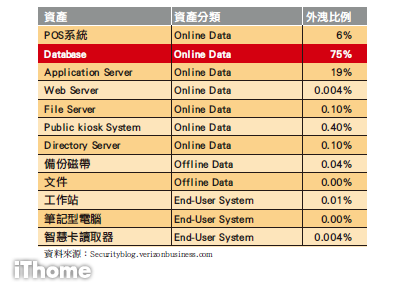

根據網路廠商Verizon的調查,99%的資料外洩筆數是儲存在伺服器及應用程式等網路資產中,而非桌上型電腦、行動裝置或可攜式媒體。網站業者面對層出不窮的個資外洩事件,確實強化了外部存取的關卡,然而,出入的門戶改裝成了銅牆鐵壁就萬無一失嗎?

有沒有想過遭竊的原因,可能是來自擁有鑰匙的自家人呢?美國FBI揭露了驚人的調查結果,公司的資料受到竊取,多是由公司內部職員透過非法販售方式流傳出去,這些資料包括商業機密與客戶資料等;更嚴重的是,企業還可能因客戶隱私權受侵犯,而需負相關法律責任。

FBI的另一項數據更加提醒我們「家賊難防」的道理──美國企業來自內部的攻擊,平均每個事件損失2.7百萬美元,而這類資料偷竊的事件,過去3年成長幅度超過650%。

哪些「自家人」最有可能竊走你的資料呢?隱私暨資訊管理研究機構Ponemon Institute的顯示調查,59%的受訪者坦承在離開前一家公司後,還保留著某些前公司的重要資訊;離職後找到新工作的人,有68%的人表示,已經或未來會用到前一家公司的資訊。這些情況證明,「離職員工」外洩個資的風險很大。

多少人握有高存取權限的資料庫帳號,往往是未知數

以上數據在在顯示,資訊安全不是只有防外,也需要防內。不少企業建構了防火牆、IPS/IDS及應用程式防火牆(Web Application Firewall,WAF)之後,以為位居最後一線的資料庫已經萬無一失,卻忽略一件事情──內部人員透過正常的管道,例如應用程式、Excel、Access即可存取資料庫。

而擁有最高權限的DBA,根本可以像走進自家廚房一樣,大剌剌登入資料庫新增、刪除、修改任何資料表的內容,而這些行為可能完全沒人發現,企業做了多少把關?顯然是很大的問號。

企業真的知道哪些人用什麼方法存取資料庫嗎?

Guardium大中華區資深技術顧問田振宇說,有10個人以DBA共用帳號連進資料庫,就表示至少有20~30個人,知道DBA的帳號/密碼。

存取資料庫的途徑很多,可能是資料庫提供的管理工具,或者PowerBuilder、JBuilder、Access、Excel,甚或企業應用軟體像ERP、CRM、自行開發的小工具……企業針對各種大小應用,不斷地引進、開發各種大大小小的系統,並建置相關資料庫與帳號,經年累月下來,還記得多少呢?

導入資料庫安全稽核產品,可能讓你大吃一驚。臺灣碩網(So-net)導入玄力Chalet ADS之後,資訊技術處資訊安全部主任賴居正透過報表發現,竟有一個已離職員工帳號存取資料庫的記錄,經過一番調查後確認,原來是很久以前一個內部應用的小專案,該名員工以自己的名字設定帳號,所以只要執行該程式,就會出現此人存取的記錄。

雖然是虛驚一場,然而,這個故事也提醒了我們,企業內部大小的專案不斷,大家很容易就遺忘到底有哪些帳號、為了何種目的存取資料庫,而這部分很可能成為管理上的漏洞。

資料庫安全稽核產品的作法

到底有多少人、透過什麼身分與權限、以何種途徑存取資料庫?因應這樣的問題,資料庫安全稽核產品應運而生。

大致上的作法可以分為兩種,一類是分析網路封包,以WAF(Web Application Firewall,應用程式防火牆)起家的Imperva便是這一類型,其他還包括玄力科技與庫柏資訊;另一種作法是在資料庫主機安裝代理程式,IBM Guardium與Fortinet、Sentrigo均是這樣的設計。

田振宇提醒:「網路通訊只占資料庫通訊的80%~90%。」剩下10%~20%的漏網之魚,是可以直接登入主機或遠端加密連線存取的高權限存取行為,而這才是最可能出現問題的漏洞。所以網路端的廠商也注意到主機端的安全控管,紛紛增設本機監控程式。

舉個例子,臺灣大哥大曾經在跨年期間發生系統大當機,造成臺北縣市、基隆市、桃園縣、新竹縣市、宜蘭及花蓮等地區斷話,用戶罵聲連連。

調查結果出爐,竟是承包商的離職員工利用筆記型電腦搭配手機,無線上網進入臺哥大主機,輸入2組帳號及密碼後,進入號碼可攜資料庫及客戶話務計費系統主機,刪除兩臺主機的資料庫,而且「還不忘刪除自己的登入資訊」。

依Fortinet臺灣區技術顧問劉乙的經驗來看,能夠從網路一路殺到資料庫的駭客不多,大筆竊走或者異動資料庫的人,通常是有權限的使用者。

針對主機存取可能的弊端,臺灣碩網擬定了因應之道,賴居正表示:「我們不允許本地存取,權限也都拉掉。」由於伺服器置於中華電信的IDC機房,本機存取本來就不可能,再者他們透過分權管控遠端登入的行為,登入主機的帳號/密碼由系統管理組保管,而存取Oracle資料庫的權限,則在DBA手上。

要做好稽核記錄的分析,資料詳細程度是重點

就記錄下來的資料而言,大部分產品選擇符合設定條件的可疑行為才記錄,其中比較特別的是玄力科技與IBM Guardium,他們認為最保險的作法,是每個行為都懷疑,所以預設留存一份所有存取行為的記錄。

不管怎樣,資料庫的存取是相當頻繁的,根據玄力科技的經驗,政府的某財稅單位光是一天的存取量,就高達100萬筆,一旦發生需要調閱記錄的狀況,真的可以用「大海撈針」來形容。

那麼該如何掌握資料庫的存取行為呢?政策(Policy)的設定是關鍵,一般而言,政策設定即是對異常存取的「量」、「時間」或「錯誤次數」等情況發布警示。就臺灣碩網的經驗,其實由應用程式發動的需求(Request),不是他們關心的重點,賴居正在意的是DBA或系統管理者經由管理介面連進資料庫的行為,針對這類的事件,系統將發布警訊通知。

若有必要進入調查階段,資訊的判讀則是一大重點,如果系統記錄的資訊不夠詳細,會導致判斷的依據不足。因此記錄資訊的詳細程度是選擇產品的一大考量,諸如使用者名稱、來源IP、行為、存取的資料庫、資料表、欄位、時間、叫用資料的應用程式……等,關於人、事、時、地、物的組合都是重點。

為什麼需要掌握到這麼詳細的資訊?田振宇舉例:「市場上與資料庫開發相關的工具至少30種,存取資料庫的工具種類也差不多這個數字,例如PowerBuilder、JBuilder、Access、Excel等,系統若是提供的資訊有限,光是靠帳號判斷,不容易抓出問題癥結。」

除非是SQL Injection,否則阻斷存取的情況不多

發現問題後,下一步是該如何處理。多數資料庫安全稽核產品有阻斷(Block)存取的設計。甚至Imperva和Sentrigo提供了短暫阻斷的機制,原因在於,攻擊行為可能是透過代理伺服器(Proxy)進來,如果設定特定IP的交易全部阻斷,可能擋到正常的存取,尤其是對於經營網購的業者而言風險太高。

然而,劉乙提到:「與資料庫有關的攻擊行為,只有SQL Injection有標準的特徵,至於其他存取行為,還是交由人來判斷比較保險。」事實上,根據我們採訪6家廠商接觸客戶的經驗,以及臺灣碩網、資策會產業情報研究所應用這類產品的結果,幾乎都表示透過政策設定自動阻斷的例子很少。

資策會產業情報研究所的應用比較特別,他們導入Sentrigo Hedgehog是定位在「資料庫防火牆」用途,用以防禦外部攻擊,避免駭客以SQL Injection的手段竊取或者竄改資料。也因為如此,針對各種明確的攻擊特徵,確實定義了阻斷存取的政策。

他們對內部人員的管理,有另一套作法。資訊系統服務組長林志明表示:「我們在設計應用程式的時候,已經把Log機制做進去,所以本來就可以提供稽核所需的記錄。」由於重要的應用程式均由內部自行開發,所以可以早在設計階段,便考量到留下記錄的必要。

稽核記錄需具備不可否認性

因應稽核需求,資料庫安全稽核產品所留存的記錄,需考量稽核所要求之獨立性與不可否認性。

這類產品的設計,強調獨立於資料庫之外,就是希望避免DBA可以動手腳的機會。除此之外,稽核記錄還以特殊格式加密、壓縮及封裝,只有透過產品專屬的設備與介面,才可以解讀資料。

在不能修改記錄的情況下,刪除資料似乎是「毀屍滅跡」的唯一辦法,所以多數廠商搭配專屬的伺服器設備,不允許用戶自行加裝記憶體、硬碟及網路埠,或者設定系統環境,以避免外部介入刪改資料的可能。除此之外,系統也不提供任何刪除或修改功能,若產品的系統管理者更動任何檔案,系統會發布警示。

資料庫本身內建的稽核工具不能幫企業把關嗎?

其實,資料庫產品本身均有內建稽核工具,只要啟動該機制,系統即自動將所有存取行為,記錄(Log)一份下來,那為什麼還要花錢買產品做這件事呢?有以下考量:

● 耗用系統資源:賴居正提到了最根本的原因:「我們試過,但是很吃資源,一旦開啟記憶體就用到滿,會影響到正常服務。」事實上,資訊安全廠商每次提到資料庫稽核工具耗用系統資源的比重,都說在40%~80%之間,似乎帶有嚇人的意味。不過,臺灣碩網的經驗顯示有這樣的可能性。

● 無法解決共用帳號問題:企業開發應用程式,以共用帳號存取資料庫是常見的狀況,集英信誠資料庫顧問群召集人胡百敬便表示:「這樣的設計倒不見得是為了節省授權費用,主要原因是程式方便開發。」如果每個人用不同身分登入資料庫的話,會增加管理上的麻煩。然而,資料庫記錄下來的資訊,卻也因此僅是使用者登入資料庫的帳號,而共用這組帳號/密碼的使用者,可能是同一部門的幾百個人,因此「人到底是誰殺的」,依舊是個問號。

● 不具稽核獨立性:根據資安法規的要求,高權限使用者的存取行為全部需要記錄下來。這樣的要求有其必要性,因為DBA具備存取資料庫的最高權限,然而即便此人做出不法行為,被資料庫的稽核功能記錄下來,他也可輕易刪除,因此稽核需具獨立性的要求受到挑戰。

● 只能存取自家資料庫的記錄:企業應用的資料庫,非常可能不只一家的產品,若是使用內建的稽核功能,面對內部稽核或法規要求的報表,統合資訊就是需要評估的負擔。除此之外,面對多家資料庫的操作介面,如何用到順手,還是有學習成本。

● 只能記錄,無法防禦:明顯的惡意攻擊或者機密資料遭刪改,即使系統留存了記錄,也只能當作事發後的呈堂證供,企業所面對的商譽損失,已經是於事無補。

● 因應資安法規需客製:劉乙提到:「資料庫的稽核機制,只有本身的做法,客戶想要客製都有困難。」畢竟資訊安全的考量,例如需要符合法規要求或者企業政策,是資安廠商的專業,可提供彈性的設定機制,而資料庫產品有調整的困難。

人員的分權是安全的最後防線

這類產品主要訴求的對象是稽核人員,所以操作介面的設計都傾向簡單而易於學習,事實上,廠商基本的想法是認為主要的使用者不是DBA,甚至應該是非IT出身、負責制定資安政策的稽核人員。然而以臺灣企業應用的狀況來看,實際應用以IT部門負責居多。

不過即使產品設計上,做了層層防護關卡,例如加密、不提供刪改資料的功能、管理者更動任何設定或刪除檔案,系統便發送警訊通知相關人員……等,但其實最後一道防線仍在「人」的手上。管理者從作業系統層關掉代理程式,或者刪除記錄檔還是有可能的,若是所有權限都在同一個人身上,即使系統發布警訊,被告知的也是做壞事的那個人的話,真是一點輒也沒有。

上述臺灣大哥大的新聞中,有一個關鍵在於陳姓工程師在刪除資料庫之後,不忘刪除自己登入的記錄,這就是球員兼裁判的實例。Oracle大中華區臺灣技術諮詢部資深諮詢經理黃久安建議,DBA、系統管理者及資訊安全,這三個角色的負責人一定要分開。只要做到最基本的分權,就可以大大降低不法事件發生的可能性。

政令宣導與實體安全也是不容忽視的環節

任何產品或設備都只能提供程度上的資訊安全輔助,個資法通過之後,企業多少開始擔心資安防範該採取哪些措施,其實第一步不是思考導入什麼設備,而是資訊安全觀念的宣導。

很多銀行早在多年前便開始教育員工,離開座位要鎖定電腦、螢幕保護程式設定5分鐘啟動、BIOS要設定密碼……等,其他包括法規的教育,幫助大家意識到若將客戶資料外洩或私自盜賣,最重可處三年以下有期徒刑,具有警示作用。

其他像是針對私人儲存設備進行規範,例如禁止使用USB隨身碟或磁片,以及限制電子郵件或即時通訊軟體夾帶檔案等措施,也可以減少個資外洩事件發生。

再者,千萬不要輕忽實體安全的重要性,國外有一則案例,是資訊人員進入機房竊走資料庫上萬筆資料,當事人具備DBA權限且熟知系統,把存取記錄全部刪光光,理論上應該是天衣無縫的犯罪,然而這位仁兄忘了背後還有隻監視錄影器,小小攝影機錄下的畫面,讓他百口莫辯。

個資法刺激需求,但企業是否積極導入還很難說

劉乙認為,這絕對不是平民化的產品。若不是因為個資法,企業面對上百萬的稽核產品,未必買得下手。金字塔頂端的客戶比較有導入的動機,他們不需要政府要求舉證,本身就有揪出始作俑者的需要。

即使個資法已經通過,許多企業仍抱持觀望的態度。各家廠商均表示,個資法通過後,確實增加了產品的詢問度,不過是否能夠轉化為成交的訂單,仍需觀察。

現階段導入這類產品的產業,廠商的觀察,除了法規要求本來就比較嚴謹的電信、金融,以及相當保護智慧財產權的高科技產業外,還包括對於個資保護責無旁貸的公家單位。其他意識到個資的重要性而實際導入的企業,廠商不諱言,很大的比例是因為曾經因個資外洩而躍上新聞版面。

資料庫與資安產品的稽核功能,可以相輔相成

雖然資安廠商詬病資料庫內建的稽核功能可能嚴重拖慢伺服器效能,但資料庫廠商也有話要說,他們強調資料庫的稽核功能經過不斷的演進,也可以因應資訊安全的需求。微軟與Oracle廠商均表示,啟動稽核功能,對效能的影響低於10%。

微軟的SQL Server 2008針對資訊安全推出Audit及透明資料加密技術,而Oracle則提供一系列解決方案,包括Secure Backup加密資料、Data Masking提供機密資料遮罩、Audit Vault可設定政策記錄存取行為,以及Database Vault則針對高權限使用者限制存取的權限。

面對資安廠商進入資料庫安全市場,資料庫產品該如何定位?資料庫領域專家胡百敬認為:「資料庫的主力在內部的防護,而資安產品則在外部。」這是安全的多層次概念,讓不法人士沒有機會一次打到最後面,所以兩者互不能取代。

除此之外,胡百敬也提到另一個重點:「資安產品的發展永遠慢資料庫一步,因為新版資料庫引擎會有新的語法與反應動作,而外部機制需要知道運作原理才能因應,因此如果沒有跟上,就可能產生漏洞。」可見第一線的防護,還是在資料庫本身。

再者,凡是在資料庫內部發生的行為,外部機制都沒辦法做什麼。胡百敬分析,外部防禦面對來來去去的訊息,無法做統合的判斷,而資料庫可以利用Trigger機制撰寫複雜的商業邏輯,判斷某些條件放行,而其他類型不允許,這些屬於資料庫內部才可能做到的控管。所以他認為現階段兩者是相輔相成的。

線上資料外洩的來源,超過7成是資料庫

59%的受訪者坦承在離開前一家公司後,還保留著某些前公司的重要資訊。資料來源: Ponemon Institute

68%找到新工作的受訪者表示,已經或者在未來會用到前一家公司的資訊。資料來源: Ponemon Institute

資策會產業情報研究所導入資料庫安全稽核產品,主要是為了防禦外部攻擊,資訊系統服務組長林志明表示:「我們在設計應用程式的時候,已經把Log機制做進去,所以本來就可以提供稽核所需的記錄。」

臺灣碩網資訊技術處資訊安全部主任賴居正表示:「我們不允許本地存取,權限也都拉掉。」DBA若要登入主機存取資料,需先經由系統管理組輸入主機帳號/密碼,藉由權限的切割,防止可能的弊端。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05