圖片來源/Kaspersky

在2010年,被設計來攻擊伊朗核子設施的Stuxnet蠕蟲程式,首度被發現,從此之後,世人開始意識到一件可怕的事實,那就是,現在的惡意程式已經實際用於國家之間的網路戰爭武器,而且具有驚人的滲透力,並且可能造成極大的破壞力。

而對於重大基礎設施的系統而言,本身的安全性並未提升到足以抵禦這類攻擊的地步,一旦遭到侵入或破壞,可能會造成相當程度的傷亡。有些設施,像是供電網路,只要具有分派與傳送的備援能力,也許能夠在攻擊過程中迅速復原;但如果是水力、天然氣的供應,或是交通、通訊網路,若是因為受到攻擊而停擺,可能就會導致嚴重的生命財產損失。

也因此,用於遠端監控與資料擷取的(Supervisory Control and Data Acquisition,SCADA)的工業控制系統(Industrial Control Systems,ICS)的安全性,逐漸受到重視。

針對主要基礎設施的網路攻擊:網路攻擊日益精緻、頻繁,破壞力也越來強大,

然而,截至目前為止,這類攻擊事件被公開發現的次數並不多,除了Stuxnet,後續發現了具有類似特性的惡意程式活動,例如2011年的Duqu,2012年的Flame、Gauss、Shamoon,2014年的Havex、Dragonfly/Energetic Bear,此外,去年底在烏克蘭發生的大規模停電事件,也被認為與BlackEnergy惡意程式有關。

在美國本土,也有類似狀況發生。達拉斯捷運系統(Dallas Area Rapid Transit,DART)的電腦系統,今年1月傳出遭駭事件,相關交通資訊應用系統無法存取,因為有惡意程式感染了乘客行程規畫系統與布告欄。該公司表示,並未外洩顧客或員工的敏感資訊,然而,這些資訊未來仍有外洩的可能性。雖然公車與火車的作業並未受到影響,導致災難損害,但有許多資安專家推測,目前這可能是大規模攻擊行動的一部分,而且相當複雜,因此也屬於類似的事件,可視為網路罪犯攻擊重要基礎設施系統的例子。

基於上述原因,許多資安廠商紛紛將重大民生基礎設施的風險與因應策略,列入年度必須關注的安全趨勢之一。

網路互聯的普及與融合,是ICS/SCADA系統安全惡化的主因

近年來,成功攻擊重大基礎設施的事件數量與複雜度,均穩定地增加。RSA總裁Amit Yoran認為,這些環境平時運作所仰賴的工業控制系統,已瀕臨崩潰邊緣,因為過去三年當中,侵入系統以控制化學、電力、水源、交通等公領域設施的事件比例,已增加了17倍,而具有聯網與自動作業能力的感應器出現後,使這些問題更為惡化。

根據他的預測,將網路科技用於恐怖主義、激進的駭入行為,日漸成長,再加上ICS系統的安全性弱點變得更公開,以及癱瘓電力供應設施、淨水場的潛在影響,都使得ICS系統面臨嚴重侵害的威脅。

Symantec太平洋區資訊保護業務經理Nick Savvides也表示,針對重要民生基礎設施發動大型攻擊的風險,將會增加。他認為,這跟各產業積極推動的物聯網應用有關,網路與設備的連結度將因此大大提高。由於物聯網對於資料回報與功能改善的需求不斷增加,為了達到上述目的,需建置更普及的網路連線環境,以及更多的應用服務。而這樣的改變,將擴大用戶受到攻擊的層面,換言之,對於所要保護的環境,難以用傳統的方式來進行防禦。

對於工業控制系統的攻擊變得更為顯著,根據FireEye資深副總裁暨技術長Grady Summers的分析,這股趨勢之所以高漲,原因在於:這幾年以來,作業技術型(Operational Technology,OT)系統的連網程度持續提升,遠端監控與診斷的應用增加,以及基礎設施老舊,攻擊ICS的惡意程式也有越來越普遍的趨勢。

除此之外,Grady Summers也提到ICS環境開始跨到Wi-Fi無線網路的應用,而這也將擴大系統受到攻擊的層面,門戶可能因此大開,讓網路恐怖份子得以進攻重要基礎設施。

對於關鍵基礎設施的攻擊,Intel Security歐非中東區副總裁暨技術長Raj Samani認為應列入2016的安全趨勢之中,因為,這些攻擊固然屬於低頻率的突發事件、卻會造成高度衝擊,而且未來環境的安全性變得非常不確定,因為目標式攻擊正瞄準民生基礎設施而來。

在當前的連網世界中,越來越多作業技術型系統都開始與其接軌,Raj Samani提到,從數位油田的通訊技術到淨水場的應用系統,都可以放在公有雲環境代管,因此,如果照現在的應用趨勢發展下去,作業技術型應用系統先天獨具的「隔離」特性,如今不復存在,因為,這些基礎設施設備開始具有連結網際網路的特性。

對此局勢,趨勢科技雖然未將基礎設施列入2016的安全預測重點項目中,但該公司網路安全戰略副總裁Ed Cabrera在其發表的〈重大基礎設施遭受攻擊:融合式IT-ICS網路的弱點〉一文中,也提及他們的觀點。

該公司認為,業務運作上,企業或組織為了做到即時測量的計費應用,以及遠端存取的支援,ICS的網路在當前這個時機,比任何時候都要仰賴對於外部企業網路與網際網路之間的連接。Ed Cabrera也引用在2014年完成的「SHINE(SHodan INtelligence Extraction)」計畫的數據,作為論證。

SHINE計畫調查的主要對象,是連結網際網路的關鍵基礎設施相關設備,當中總共找到近220萬個可存取網際網路的應用設備,並且整理了其中的586,997臺ICS設備,以及13,475臺暖通空調設備(Heating, Ventilation, Air Conditioning,HVAC)與支援BACnet通訊協定的建築物自動處理系統。而到了2016年之後,可連至網際網路的工業控制設備的數量,想必又有相當驚人的成長。

Ed Cabrera警告,由於企業網路本身存在的防護弱點,導致安全性不足,若涉及到ICS領域的網路與此連結,將可能導致這類系統因門戶大開,而遭到毀滅性的網路攻擊。因為,發動威脅的人士可利用這種彼此相依與複雜的網路,作為攻入ICS系統的跳板——從一臺不安全的企業設備連到另一臺,直到抵達最脆弱的ICS設備與資料庫為止。

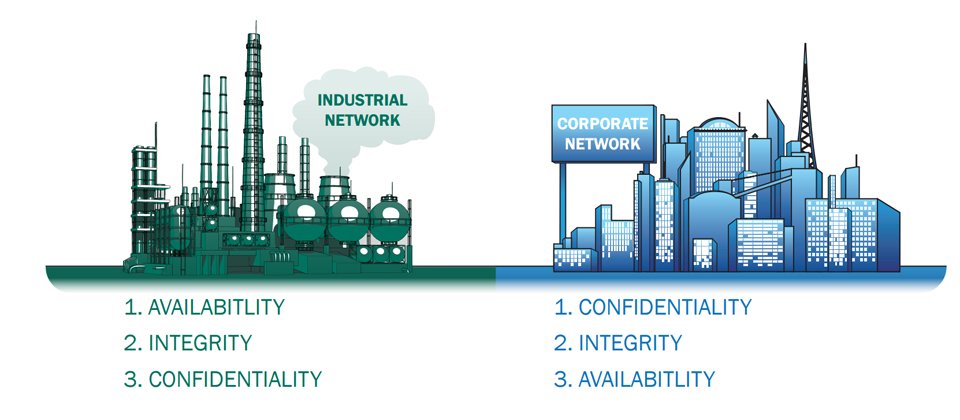

工業網路與企業網路對於安全性的優先考量差異

在企業IT網路環境中,因為與文書作業處理密切相關,因此,首要安全性議題是資料保護,而工業網路環境的安全性,看重的是處理流程的保護——必須持續運作,然後才是安全。圖片來源/Kaspersky

ICS/SCADA本身的系統安全性不足

除了所存取的網路,與現有的企業網路、網際網路之間的隔離逐漸消失,ICS/SCADA系統本身的防護措施也有加強的必要。

Intel Security的Raj Samani認為,支撐基礎設施運作的設備,多半只是仰賴預設的登入身分驗證,作為防護。除此之外,還有一些不肖之徒將存取重要基礎設施系統的方法,拿出來販賣。因此,重要基礎設施的弱點,受到這些先天、後天的因素影響而跟著增加。

而在Imperva公司的2016資安趨勢預測中,也將基礎設施遭受網路攻擊的議題列入。該公司技術長Amichai Shulman、安全戰略總監Deepak Patel與企業解決方案總經理Mark Kraynak,也提到幾個會擴大防護困難的既存因素,像是:ICS或SCADA協定對於不做驗證的存取行為,難以管控;已上線的控制系統,處於亟需修補安全漏洞的狀態;相關系統缺乏防火牆的保護,或是有配備防火牆,但這樣的防護設備無法感知SCADA通訊;此外,還有一些「人」的影響因素,例如企業或組織對於網路安全人員的聘僱,採取消極的態度,以及缺乏訓練等。

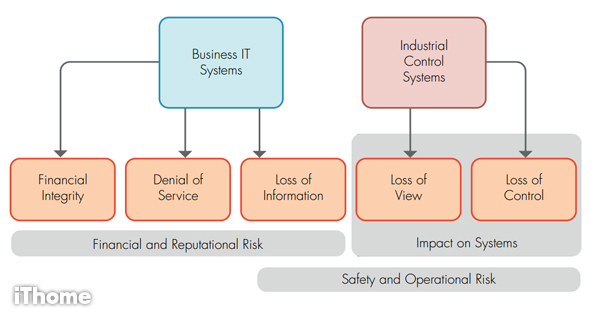

業務IT系統與工業控制系統面臨的風險

IT系統的安全性要求較重視智慧財產的竊取,工業控制系統面臨的威脅,則是系統感應器的讀取失靈,或失去對廠區設備的持續控制,甚至威脅人員的生命安全。圖片來源/Thales

發動攻擊的動機,與政治衝突、恐怖主義、經濟犯罪有關

民生重要基礎設施之所以成為駭客攻擊的主要目標,動機往往同時與政治、犯罪的目的有關。根據RSA的觀察,將網路科技用於恐怖主義、激進駭入的行為,日漸成長,而在Symantec的分析也提到,這些非法活動,通常是由特定國家與政治意識型態的團體所推動的戰爭,或是為了奪取利益而引發。

相較於竊盜、利益型犯罪行為,完全聚焦在如何致富,Intel Security認為,對於各民族國家的敵對團體而言,攻擊基礎設施具有更大的吸引力,這些人所採取的行動也是經過細心挑選,並且較有策略。

綜觀所有惡意侵入的事件,他們說,出現攻擊重大基礎設施事件的機會的確較少,因為大多數惡意人士會將心力花在可獲取金錢的地方,目前網路竊賊的數量,還是遠超過攻擊特定民族國家的激進份子。

不過,有時候上述情形並非鐵律,理由是侵入這裡的投資報酬率,可能更優於其他產業。先前,就有駭客對重大基礎設施的維運人員進行勒索,或販售這類環境身分存取權的例子。

另一個強化這股趨勢的因素,則是各國的軍事策略已擴及網路武器的發展上,這終究會導致傷亡。例如,美國所成立的網路司令部(U.S. Cyber Command),為了發展致命的網路武器,已經投入4.6億美元,這些武器的基本目標就是工業控制系統,Stuxnet是第一個成功利用致命惡意程式來對抗伊朗核子設施的例子。然而,即便道高一尺,敵對的恐怖份子若要發展出自己的網路武器,可能性也跟著大增,只是時間遲早的問題。

如何保護ICS/SCADA系統

面對民生基礎設施受到駭客攻擊的威脅,以及ICS和企業網路逐漸融合、不再彼此隔離的變化下,當前大部分企業並未準備好因應之道。根據SANS在2015年發布的控制系統安全性報告,受訪的300多位基礎設施單位資訊長當中,對於IT-ICS融合環境已經提出防護策略的比例,竟不到一半(35.6%)。

這樣危機四伏的狀況,FireEye資深副總裁暨基礎設施技術長Ryan Brichant提出建言,他認為,由於對ICS類型的攻擊缺乏了解,用戶將會需要更為合用的網路安全產品,也就是能夠完整針對ICS環境特性來提供保護的解決方案;同時,掌握ICS類型威脅情報的需求,也會隨之興起。

而對於企業與資安廠商而言,Ryan Brichant表示,目前我們不只是要理解IT,更要掌握IT與OT之間的差異。CXO們與董事在進行風險檢核工作時,也務必留意ICS安全議題,並將較高的預算比例分配到OT系統的保護上。

因應重大基礎設施遭攻擊的危機,趨勢科技則以風險管理的角度來看待,因為,彼此相依與複雜的系統,向來是所有風險管理人員的大敵,只有設法減少這兩種狀況,才能有效管理風險,確保迅速回復。

他們認為,面對橫跨既有網路與ICS網路的防護,以及快速演化的網路威脅與毀滅性攻擊,企業需要更為全面的方式來抵禦,因為能否快速從攻擊行動中復原,仰賴對於威脅與安全弱點的即時辨識、快速偵測目標攻擊,以及敏捷地採取反應動作,像是破壞控制與回復/還原的作業。

|

提升基礎設施安全性的作法 為了維護基礎設施,企業須經常例行地測試災難備援等業務永續營運的計畫與程序。對於預防基礎設施受到毀滅性攻擊的最佳實務,下列是趨勢科技提出的建議: ● 將企業網路與ICS網路隔離開來,減少跳板攻擊 ● 將特權使用者數量減少至最低,並加以保護,同時維持側向移動(lateral movement)的作法 ● 採用應用程式白名單與檔案完整性監控技術,預防惡意程式碼執行 ● 減少受攻擊的表面,例如限制工作站之間的通訊 ● 部署穩固的網路入侵防禦系統、具有應用層防護能力的防火牆、正向代理伺服器(Forward Proxy),以及配備沙箱功能的防護裂痕偵測(breach detection),或是其他動態分析網路流量與程式碼的產品 ● 啟用主機與網路的事件記錄監控機制 ● 導入可防護傳遞雜湊攻擊(Pass-the-Hash)的系統 ● 將防惡意軟體的信譽服務整合部署到傳統的特徵式防毒軟體 ● 執行主機入侵防禦系統 ● 快速遮蔽與修補已知的作業系統與軟體弱點 |

|

民生重大基礎設施的範圍 工業控制系統普遍用於國家級的重大基礎設施裡面,一般來說包含下列類型: ● 核能發電廠與再處理設施 ● 化學工廠 ● 信件分類辦公室 ● 煉油廠 ● 天然氣處理設施 ● 食品生產廠 ● 鐵路信號系統 ● 藥物製造廠 ● 油輪 ● 物流配送中心與港埠 ● 機動車輛製造廠 ● 風力渦輪發電機 |

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10