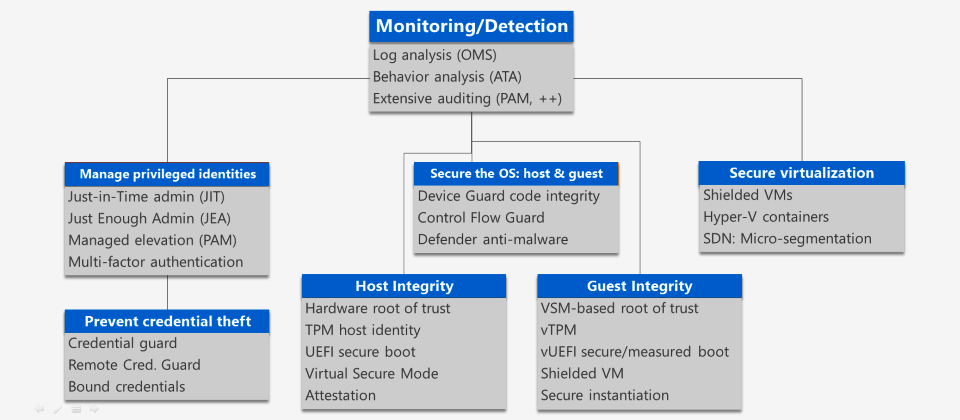

【Windows Server 2016的安全性強化特色一覽】對於安全性強化,Windows Server 2016涵蓋更為全面,從特權帳號、作業系統到虛擬化環境,都有對應防護或管制,甚至進一步區分或結合,例如身分管理與主機完整性的確保。(圖片來源/微軟)

微軟Windows Server 2016在10月終於正式宣布上市之後,我們發現當中最有賣相的特色,是安全性相關新功能。而且這的確是切中資料中心IT基礎架構發展上的要害──近年來各種重大資安威脅事件層出不窮的情況下,如何保護伺服器系統、各種虛擬化/軟體定義IT環境、應用程式平臺,使其能夠具備足夠的存取防護,一直是當前雲端服務業者與企業IT管理所力有未逮之處。

而且,初步審視Windows Server 2016所新增的安全性特色,我們也發現微軟強調的幾個部分,確實是有其使用的必要,而且,考量更為周延,可分為身分存取/特權帳號、作業系統,以及虛擬機器等三大層面,而不像過去,僅針對伺服器系統執行的層面。

針對特權帳號提供更多控管與限制,避免濫權的風險

在帳號權限管理的方式上,Windows Server 2016提供了Just Enough Administration(JEA)和Just-in-time Administration(JIT),這兩個特色針對管理者權限有了更細緻的畫分,甚至可任意組合權限,限定執行特定使用者帳號所能執行的工作,而不需授與系統管理者的權限,而且還能限制授與權限的時間長短。

基於這兩種方法,如果企業能做好分層授權,攻擊者即便取得並冒用其中一些管理者的身分,也未必能夠存取到全部的重要資料。

以JEA而言,對於企業慣用以不同使用者角色控管權限存取的方式,能夠提供補強的作法,因為系統管理者可以根據該位使用者需要的部分,更精確地將指定的細部權限項目,配置給對方所用的帳號,而非授與過多權限。

就技術架構來看,JEA隸屬於Windows Management Framework 5.0的功能,是從Windows Server 2008 R2就開始支援的功能,但很可惜的是,多數人可能都不太清楚微軟伺服器平臺有這樣的功能。若要在Windows Server導入JEA的機制,企業需要先透過一支cmdlet,建立PowerShell Session Configuration檔案(.pssc檔),然後使用RegisterPSSessionConfiguration這隻cmdlet註冊,接著可以透過一般的PowerShell連線到伺服器端,測試權限組態的效果。

作業系統加入許多防禦威脅的機制

首先,Windows Server 2016在作業系統層級的防護上,具有和Windows 10相同的裝置保全機制Device Guard,以及身分保全Credential Guard,當中運用了一種新的虛擬安全模式(Virtual Secure Mode,VSM)。

一般而言,Device Guard可防止作業系統執行到惡意程式,當各種應用程式在OS核心模式與使用者模式下執行時,能受到保護,因為只有批准的二位元碼(binary)才能運作在系統上,例如通過Windows硬體品管部門(WHQL)簽章認證的驅動程式,或是名列系統政策設定的安全程式清單的應用程式,此即所謂的Configurable Code Integrity(CCI)。

相對地,Device Guard會阻止驅動程式載入動態程式碼,以及不在安全程式清單上的驅動程式,Windows Server 2016可藉此預防有人利用竄改驅動程式的作法,趁機修改執行在系統記憶體的程式碼。

而另一項Credential Guard,則是能夠針對金鑰系統與使用者端機密──本機安全性授權(Local Security Authority,LSA),加以隔離與強化,亦即Isolated LSA(LSAIso)。這項防護機制,可預防有人利用下列兩種攻擊來竊取身分:傳遞雜湊值的攻擊(Pass-the- Hash,PtH),以及傳遞金鑰的攻擊(Pass-the-Ticket,PtT)。針對遠端桌面登入的身分保護,微軟也提供了Remote Credential Guard,針對RDP協定(Remote Desktop Protocol)連線的單一登入整合機制,使用者身分資料毋須傳送到被連接的主機端。

可限制Hyper-V虛擬機器只能執行在特定Hyper-V主機,並可結合硬碟加密

Windows Server 2016針對Hyper-V伺服器虛擬化平臺下的虛擬機器,提供了加密防護機制,稱為Shielded VM。

企業可以在Windows Server 2016上啟動Host Guardian Services(HGS),並且使用Windows Server2012開始支援的第二代Hyper-V虛擬機器,運用其中的虛擬TPM(Trust Platform Module),並且套用BitLocker硬碟加密功能,之後,企業就可限定該臺VM的執行,只能在防護主機網路Guarded Fabric當中的特定主機上,因此若虛擬機器檔案遭到外洩或竊取,也無法在其他主機上啟動。

而相對地,HGS也將會要求每臺執行該服務的主機,需具備一定程度的防護健全性(health),讓Shielded VM能夠安全地開機執行,或是從其他主機遷移過去。

-600-1.png)

-600-2.png)

微軟幫虛擬機器套上安全存取防護罩

Windows Server 2016 Hyper-V加入了Shielded VM的新特色,透過Hyper-V的第二代虛擬機器內建的虛擬TPM模組,可以驗證虛擬機器與主機,以及針對虛擬機器使用進階的BitLocker硬碟加密,並且限制虛擬機器只能執行在安全、可靠的主機伺服器上。(圖片來源/微軟)

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-10

2026-02-09