【AWS網路釣魚案例】從這兩封電子郵件來看,左邊才是真正AWS登入頁面,右邊則是百分之百仿造的網路釣魚郵件,連需要輸入雙因素認證的位置,在假造頁面中都存在。(圖片來源/iThome)

美國矽谷金流公司Stripe資安工程師Karla Burnett日前在黑帽駭客大會上分析,該公司收集過去5年來的各種釣魚郵件實例,從2011年資安公司RSA的金鑰外洩事件,到2016年美國民主黨內部機敏資料遭到外洩,一直到2017年的Google文件驗證等真實釣魚郵件樣本來分析釣魚郵件的手法。

Karla Burnett表示,目前統計的網路釣魚的方式大致可以分成三大類,其中有欺騙使用者採用行動,例如匯款的行為釣魚(Action Phishing)類型;鎖定員工電腦未更新的漏洞釣魚(Exploit Phishing)類型,以及今年發生竊取線上服務登入憑證的憑證釣魚(Credential Phishing)類型。

網路釣魚分三類,憑證釣魚危害大

第一類的行為釣魚,Karla Burnett指出,最常發生在高階主管下令,要部屬轉帳一大筆錢到某一個帳戶,如2015年國際匯款公司Xoom財務長要求匯款的詐騙事件,就是源自於網路釣魚信件。

第二類造成危害的網路釣魚行為就是漏洞釣魚,這其實非常常見,Karla Burnett表示,大部分駭客都是利用零時差漏洞或者是員工電腦因為沒有更新,導致駭客有機可趁,才會讓這樣的漏洞釣魚成功。

不論是2011年爆發的RSA因為員工電腦沒有更新,導致員工點了網路釣魚信件的連結後,被植入惡意程式,導致駭客可以外洩該公司的金鑰外,其他像是在2016年3月出現的仿造Fedex顧客釣魚信件,郵件附檔是惡意的PDF文件,員工只要一打開該惡意PDF文件,就可以植入惡意程式在該員工電腦中。

至於最新型的網路釣魚形式,Karla Burnett認為,就是所謂的憑證釣魚。他指出,許多線上服務都需要有憑證作為確認服務真實性的基礎,但是憑證釣魚郵件就企圖收割線上服務的憑證,因此,憑證一旦遭竊,或者是點選偽造的憑證,駭客就可以直接存取所需要的資訊,包括使用者的帳號、密碼都可能遭駭客竊取。

像是2016年美國選舉時,美國民主黨第11屆委員會內部機密郵件外洩的原因,就是因為有高階主管點選到一封釣魚郵件,導致憑證資料遭到外洩,使得駭客可以取得民主黨內部的機敏資料並對外公布。甚至於,今年初,Google提供給使用者登入的OAuth遭到駭客濫用,也有蠕蟲利用Google共用文件來擴大感染,但駭客最終的目的其實是希望取得使用者Gmail郵件的帳號和密碼。

Karla Burnett坦言,幸好該公司因為對憑證管理已經有事先做好防護,也使得Google共用文件爆發憑證釣魚事件時,該公司並沒有發現有員工受駭,這也證明,該公司已經透過適當的方式,避免員工遭受網路釣魚郵件的傷害。

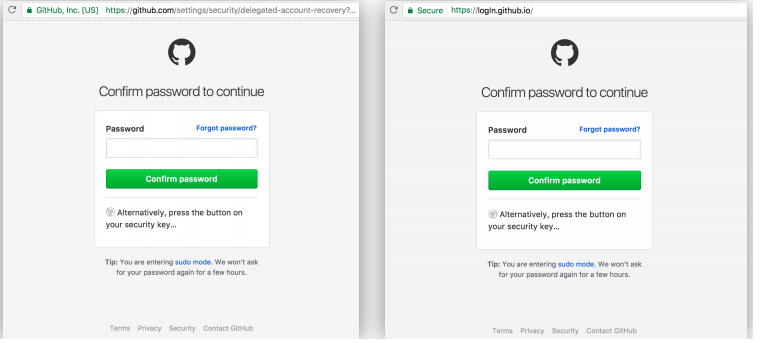

網路釣魚案例:GitHub網站(圖片來源/iThome)

單一登入機制搭配雙因素認證,可以降低網路釣魚風險

到底什麼才是最有效的預防網路釣魚郵件的方式呢?Karla Burnett認為,雖然多數企業都認為,搭配完善的釣魚郵件的教育訓練,可以降低網路對於郵件帶來的損害,事實上,即便員工在教育訓練有好的成績,遇到手法更精密複雜的類似憑證網路釣魚事件時,就幾乎只能碰運氣。

他建議,企業可以採取相關配套作法來防制,包括了單一登入機制(SSO)、使用者端的SSL認證,以及使用越來越普遍的通用型雙因素認證(Universal Second Factor)。

單一登入就是由其他第三方提供的認證登入服務,代替使用者登入某個系統,因為這是組織系統管理員所提供的代登入服務,所有代登入的網站都經過合法驗證,不會發生突然轉址到惡意網址、登入惡意網站的情況。

再者,Karla Burnett指出,使用者端透過瀏覽器提供SSL認證,是最友善且接受度高的認證服務,使用者幾乎都可以無痛認證而不覺得麻煩。最後,就是目前普遍使用的通用型雙因素認證機制,他表示,這些通用型產品通常是採用USB介面或者是藍牙方式,連結認證網站上無限多的認證號碼,每登入一個網站就要輸入一個認證號碼以確認身分。

一般而言,Karla Burnett建議企業在進行滲透測試的同時,就應該納入防範網路釣魚信件的測試,同時運用上述三種作法,就能善用科技產品更有效預防憑證釣魚。

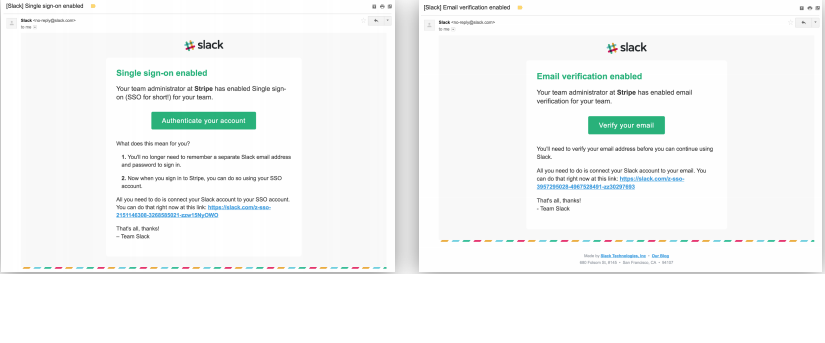

網路釣魚案例:Slack網站(圖片來源/iThome)

熱門新聞

2026-02-06

2026-02-06

2026-02-09

2026-02-06

2026-02-06

2026-02-06

2026-02-06