李宗翰攝影

一般而言,開放原始碼的風潮,是因為軟體開發者希望實現自由、開放、分享的精神,促進軟體的多元化發展與品質提升,然而,近幾年來,一些惡意軟體也開始應用這種方式,將原始碼公諸於世,像是去年9月底發起Tb等級巨量DDoS攻擊、導致使用者無法存取知名網站的惡意軟體Mirai,作者在網路論壇公布程式碼,今年則出現了開放原始碼的勒索軟體HiddenTear和EDA2,原本是基於教學性質而開發出來的,卻遭到網路罪犯的濫用,以此培養出變種惡意軟體,例如AngleWare、GC47、Zorro、Enjey Crypter。

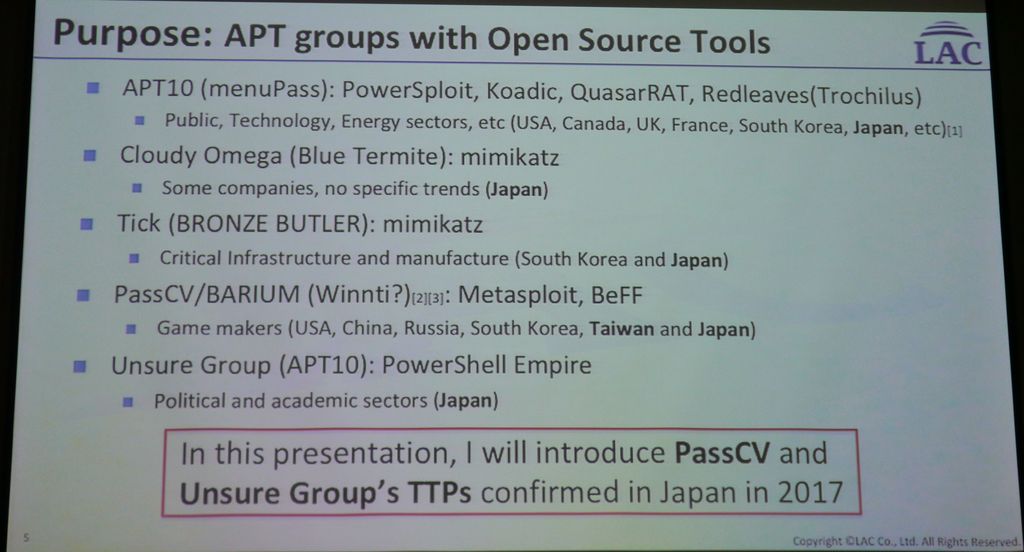

然而,令人憂心的是,並非只有惡意軟體開發圈彼此共享程式碼,設計APT攻擊的人,也會運用既有的開放原始碼的資安工具軟體,在12月8日舉行的HITCON Pacific資安大會,來自日本資安服務公司LAC網路威脅還擊團隊的資安研究員Yoshihiro Ishikawa,也在現場分享他們對於這個現象的進一步觀察與研究。

他特別列出了5大APT攻擊集團,所慣用的開放原始碼軟體工具,像是知名的滲透測試工具Metasploit,運用PowerShell環境進行post-exploitation的PowerSploit、PowerShell Empire,以及針對網頁瀏覽器進行漏洞利用的滲透測試框架BeFF,還有遠端系統管理工具QuasarRAT、Trochilus,解出Windows系統帳號密碼的mimikatz等。

除此之外,他也看到有些鎖定MacOS為主要攻擊目標的惡意程式,使用了開放原始碼的軟體程式。在他們分析的案例裡面,看到可疑執行檔裡面的特徵字串,竟然出現了使用Tiny SHell原始碼的情況,並且是未通過簽署的程式碼,而Tiny SHell本身是一支開放原始碼的後門程式,能在所有POSIX相容的系統(例如:Unix)當中編譯。

而在進一步查看執行檔的原始碼,又發現與Tiny SHell及其衍生的變種惡意軟體,有許多相似之處。像是呼叫後門的相關函式、AES加密處理的部分,和Tiny SHell很像;而對於設定檔的命名與解密功能的處理,以及具備反分析(偵測tcpdump是否正在執行),內建不留指令操作記錄的匿蹤功能,則是Tiny SHell變種軟體的特性;此外,他們還發現裡面新增rootkit,並予以呼叫,rootkit當中使用了開放原始碼的rtkit,而這項獨有功能,是針對Linux系統的Tiny SHell變種軟體才提供的。

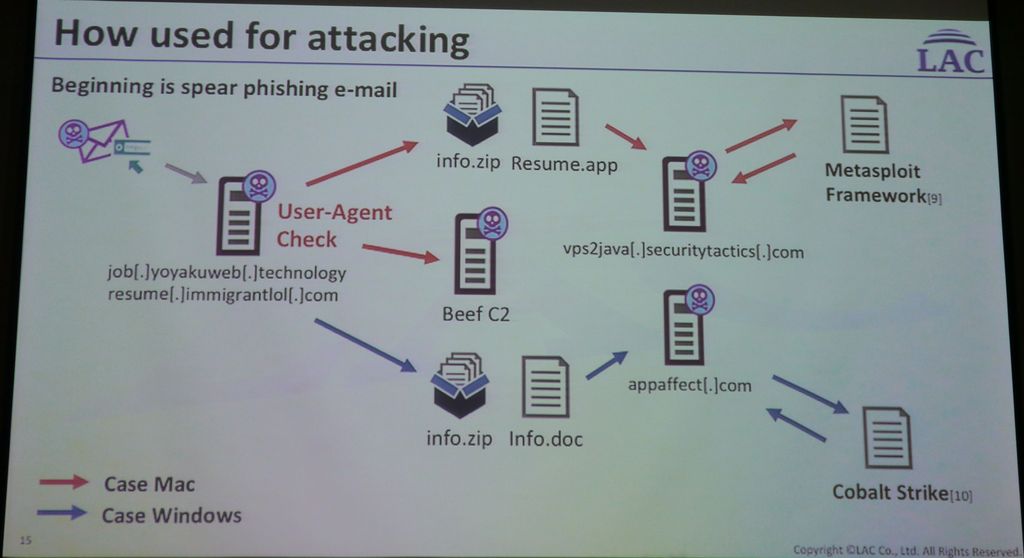

若從惡意軟體的發動過程,以及連接命令與控制伺服器(C&C或C2)的架構來看,Yoshihiro Ishikawa也指出感染的電腦,從開啟網路釣魚郵件之後,依據系統平臺為Windows或Mac,而連至不同的C2伺服器來下載惡意檔案,接著在開啟這些檔案後,連往其他惡意網站,再從這裡執行滲透測試工具,像是Metasploit和Cobalt Strike。

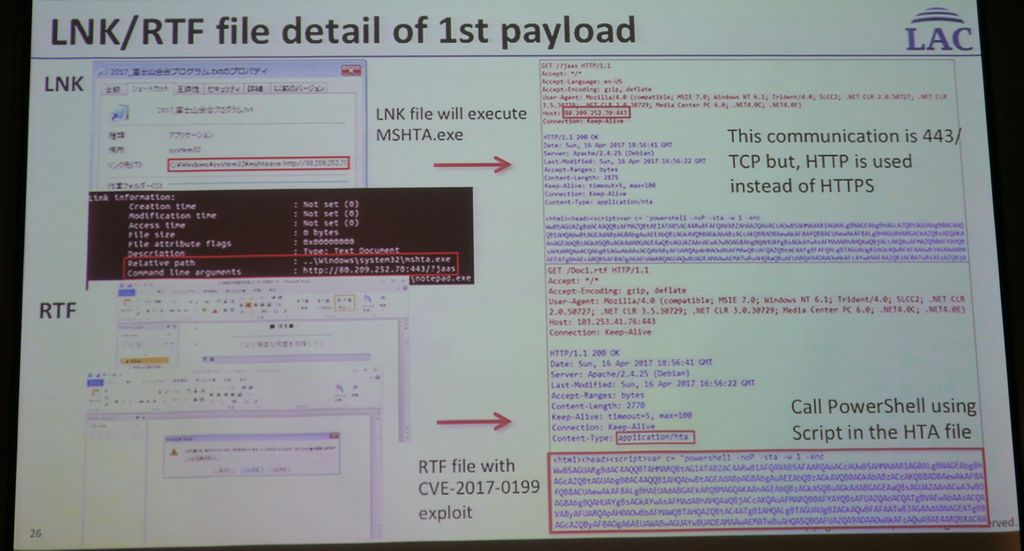

這支執行檔也各自根據使用者電腦平臺的差異,而利用了它們專屬的安全性弱點,然後再用惡意軟體與滲透測試工具的原始碼來攻擊。例如,若是Windows,就運用CVE-2017-0199的漏洞,並且運用了Cobalt Strike的Beacon攻擊手法,而這裡面混合使用了Don't Kill My Cat(DKMC),以及Metasploit的程式碼

使用者電腦如果是MacOS,這支執行檔則是透過惡意的JAR檔來攻擊——當中的打包作業,所使用的程式碼類似於開放原始碼的AppBundler,而在連接的C2伺服器的部分,據Yoshihiro Ishikawa的推測,有可能是執行了Metasploit的框架。

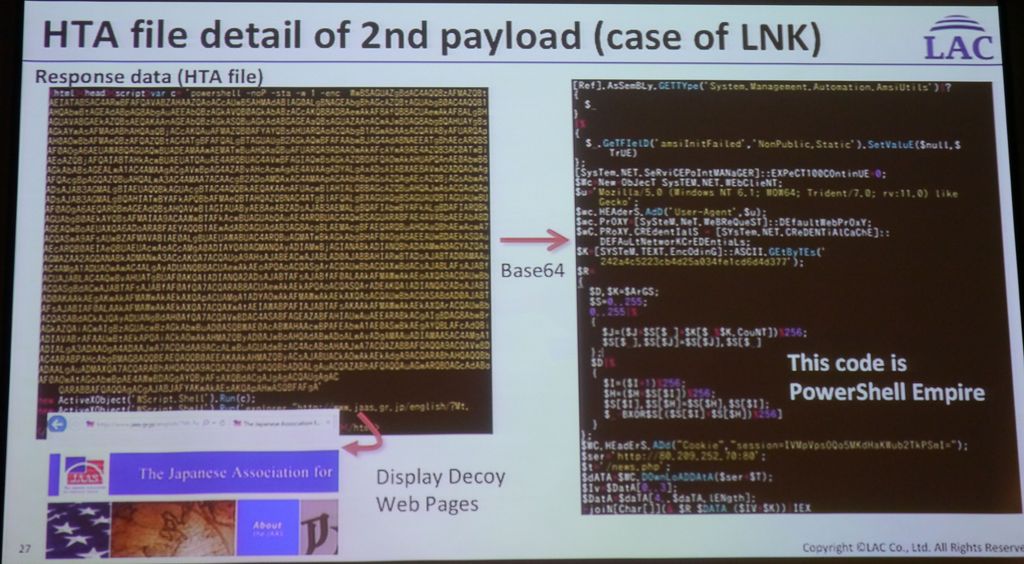

另一個Yoshihiro Ishikawa提出說明的例子,則是惡意軟體直接濫用開放原始碼資安工具PowerShell Empire。這套軟體原本是用於滲透測試與紅隊測試評估(Red Team Assessment),但他在一些攻擊事件當中看到這樣的現象。

該攻擊先是透過網路釣魚郵件夾帶惡意網址,再引誘使用者下載RTF文件檔與LNK連結檔,待檔案開啟之後,再直接或間接呼叫PowerShell來執行惡意程式碼。而在攻擊的第一階段及第二階段裡面的彈頭(payload),都使用了PowerShell Empire的程式碼。此外,在已感染惡意軟體電腦的Windows系統登錄機碼,也出現了啟動PowerShell,以及執行包含PowerShell Empire程式碼的指令碼。而在這支惡意軟體的網路連線架構上,也可以看到裡面也同時連向PowerShell Empire的C2伺服器。

基於這兩個案例,若要預防類似事件繼續發生,Yoshihiro Ishikawa提出4點建議。

首先,許多攻擊的初始階段都是透過魚叉式網路釣魚郵件,因此,系統、資安軟體、應用程式能否升級到最新版,具備較強健的安全性體質,仍是關鍵;同時,也要教育使用者,使他們認知到潛在的安全威脅,並且養成不要開啟未知信件的習慣。

第二,要注意近期漏洞利用攻擊針對的新面向,例如:動態資料交換協定(DDE)、XLL外掛檔,這些層面都很有可能被網路攻擊運用,因此,應該停用這些系統機制與Office設定。

第三,上述這類型的攻擊經常運用PowerShell,以及HTA網頁應用程式執行檔、CHM說明檔,所以,應運用微軟作業系統環境提供的軟體限制原則(SRP),或是AppLocker,予以阻擋,不讓指令碼與檔案有機會執行。

第四,意識到類似的攻擊手法會經常出現,而且裡面的基礎架構都幾乎相同,所以,我們可以妥善運用威脅情報(Threat Intelligence)的工具來掌握動態。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10