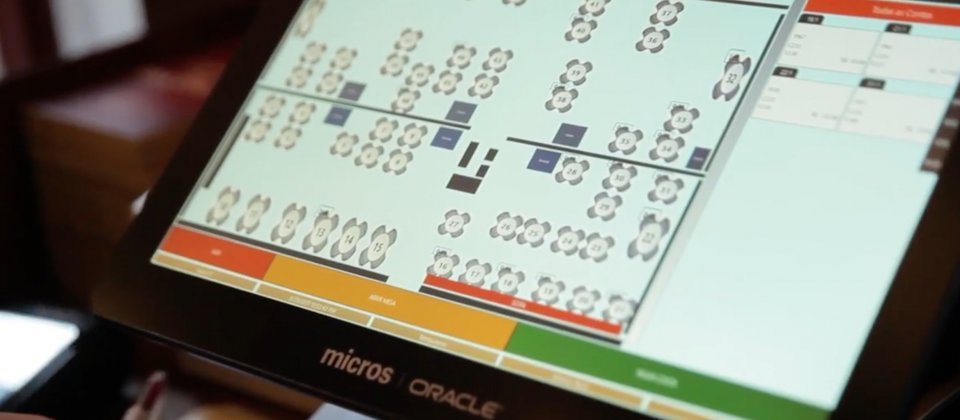

甲骨文提供

甲骨文POS漏洞波及全球33萬臺收銀機

資安業者ERPScan日前指出,甲骨文(Oracle)旗下Oracle Hospitality所開發的POS系統含有一安全漏洞,駭客可以發送一個特製封包到POS系統上的網路服務,即可自遠端讀取POS系統的檔案,以及存放密碼等機密資訊的配置檔,利用取得的憑證進入POS系統及與之連結的伺服器或資料庫。

根據估計,全球約有33萬臺收銀機採用Oracle Hospitality的POS系統,橫跨180個國家的餐廳及旅館業。不過,真正曝露在網路上的只有170個,意謂著其他大多數的POS系統無法藉由遠端攻陷,必須實際觸及POS系統才能開採漏洞。甲骨文已於今年1月修補了該漏洞。更多資料

熱門Chrome擴充程式Grammarly爆安全漏洞,可讓駭客窺視使用者的憑證

日前傳出Google Project Zero團隊的Tavis Ormandy發現,Chrome瀏覽器上的Grammarly文法檢查擴充程式有一個嚴重漏洞,惡意網站只要簡單地嵌入4行的程式碼,就能於安裝Grammarly的Chrome用戶造訪該站時,允許惡意網站窺視使用者憑證,並查看使用者於該程式中所儲存的文件、歷史紀錄或其它資訊。

Grammarly為一英文文法檢查工具,它能在使用者輸入英文時,提供文法上的改善建議,估計有高達2,200萬名Chrome用戶安裝。Grammarly在接獲Google的通知後,已經修補該漏洞,強調該漏洞只影響儲存於Grammarly Editor中的文字,並不影響Grammarly Keyboard、Microsoft Office上的Grammarly外掛程式,也不允許駭客偷窺使用者於網站上輸入的文字。更多資料

Linux核心專屬安全工具LKRG問世

開源社群Openwall開源專案團隊於日前釋出了Linux核心運行保鏢(Linux Kernel Runtime Guard ,LKRG),這是一個可加載的核心模組,可加載在各種版本的Linux核心上,從RHEL7、 Ubuntu 16.04到最新的版本,具有兩大功能,一是在Linux作業系統中開發延伸功能時實施各種規定,以避免那些不被Linux核心支援的變更,其次則是能偵測針對核心的攻擊,例如當核心要根據未授權的憑證賦予存取權時加以攔阻。LKRG現處於早期實驗階段,版本仍為LKRG 0.0,目前僅支援64位元的x86與AMD架構,並已開放下載。除了免費的LKRG版本之外,未來可能會因應企圖破解LKRG的攻擊程式供應付費的LKRG專業版(LKRG PRO)。更多資料

逾50萬臺Windows伺服器淪為門羅幣挖礦機,臺灣為第三大受災區

資安業者Proofpoint日前發現名為Smominru的傀儡網路程式,利用了美國國家安全局外流的攻擊工具EternalBlue,以散佈入侵Windows伺服器,使其成為傀儡網路一員協助挖Monero幣(門羅幣),而臺灣則名列三大節點集中區。據安全公司推估,約有50多萬臺Windows伺服器淪陷,為駭客賺進8,900個Monero幣,約280萬到360萬美元。

Smominru又被稱為Ismo,它從2017年5月就開始在網路上利用美國國家安全局(NSA)外流的攻擊工具EternalBlue,開採Windows漏洞CVE-2017-0144散佈、入侵Windows 伺服器,然後利用受害機器來挖Monero幣。才不過一個月前國安局才被影子掮客駭入公佈EnternalBlue等多項攻擊工具。而WannaCry也是約莫同時利用EnternalBlue攻擊全球上百萬電腦。更多資料

北韓用Flash零時差攻擊程式瞄準南韓

南韓電腦緊急應變小組(KR-CERT)日前警告,已有駭客利用Adobe Flash的零時差漏洞展開攻擊,利用同時存在於Windows、Mac及Linux等作業系統、編號CVE-2018-4878的漏洞,但駭客鎖定的對象為Windows用戶,在電子郵件中夾帶惡意的Flash內容,再藉由電子郵件散布。Adobe指出,這是一個「釋放後使用」(Use-after-free)漏洞,成功的開採將允許駭客掌控被駭電腦,於遠端執行任意程式,在2月5日釋出修補程式。

南韓資安公司Hauri的研究人員Simon Choi則透過Twitter表示,相關的攻擊程式是由北韓所開發,且於去年11月中便展開攻擊,攻擊目標為研究北韓的南韓民眾。更多資料

以色列央行警告:過去半年網路釣魚詐騙風險暴增

以色列央行日前針對該國銀行業者提出警告,過去半年來,有許多駭客利用網路釣魚信件進行詐欺,目的是為了竊取銀行用戶各種銀行服務的登入資料和其他個資,希望可以在不同帳戶之間,進行資金的轉移。在近期幾週,則發現有駭客透過仿冒PayPal訊息以竊取銀行用戶的個資,而在以色列,可以利用PayPal和其他國家的業者進行網路下單和採購。

不過,根據以色列銀行日前公布的一份報告則指出,在這些網路詐欺對銀行只帶來幾十萬新謝克爾的損失,並沒有對銀行客戶帶來實際的損害。因此,以色列央行建議,提高使用者的資安意識,才是減少這類網路詐欺最好的預防方式。更多資料

英國發表主動網路防禦計畫,曾一個月攔下3千萬封垃圾郵件

英國在2016年11月啟動新的國家網路安全中心戰略,包括在通訊總部GCHQ下設國家網路安全中心(National Cyber Security Centre),且公布一份「Active Cyber Defence (ACD)Programmes 」主動網路防禦計畫,希望可以確保英國在網路空間的利益。

「主動網路防禦計畫」主要目的是希望可以強化英國政府網站的安全性、攔阻偽冒的電子郵件、遏止網路釣魚郵件的橫行,以及避免政府公部門的系統感染惡意程式而成為惡意網站,透過解決影響民眾日常生活的大量攻擊,而不是針對其他更複雜及針對性的網路攻擊形式。

也在日前公布一份報告「Active Cyber Defence–one year on」,讓外界了解過去一年來的執行成效。從該份報告可以得知,英國政府已經阻擋駭客針對英國企業和民眾所發動的上百萬次的網路攻擊,平均一個月阻攔450萬封垃圾郵件,更在去年六月,攔下3千萬封垃圾郵件。但也因此,國家網路安全中心也特別提醒,駭客未來也會因應政府的網路防禦措施,而有更多的反制作為。更多資料

蘋果公司提供iCloud資訊,讓FBI順利逮捕垃圾郵件之王

曾經名列全球惡名昭彰俄羅斯垃圾郵件之王Peter Levashov,以代號Severa,透過匿名方式維運一個名為Kelihos的傀儡網路(Botnet)。但是,從美國法院公布的一份文件顯示,美國聯邦調查局可以順利逮捕Peter Levashov的一個重要關鍵就是,蘋果公司在聯邦調查局提供法院文件後,則提供Peter Levashov的iCloud帳號資訊,讓FBI可以從2016年5月20日持續監控iCloud的各種資訊,蒐集可以逮捕他的關鍵訊息。更多資料

美國司法當局逮捕2名涉嫌ATM盜領嫌犯

美國當局和ATM製造商先前紛紛對於ATM盜領提出各種警告,而相關單位也逮捕兩名涉嫌參與ATM盜領的嫌疑犯,其中美國特勤局更根據自己消息來源指稱,嫌犯已經成功從ATM盜領100萬美元。而ATM製造商則在一些受害的ATM機臺中發現有一個惡意程式Ploutus-D,和拉丁美洲ATM盜領案所使用的惡意程式一樣,可以從ATM取得所有的現金。

而美國司法單位也宣布在1月27日逮捕兩名嫌犯,在嫌犯車子中不僅發現相關的工具和設備,也發現總值超過9千美元的20元美金現鈔,並於2月5日接受司法審判,目前仍被拘留中。更多資料

McAfee調查:84%印度人會和另一半分享密碼

資安業者McAfee日前公布一份調查,希望可以了解印度民眾的線上行為,以及如何連結虛擬與真實世界的關係,調查顯示,印度民眾對於行眾裝置依賴日深,連確認各種行程日期,都仰賴各種App提供服務,但這些App卻也透過分享使用者的個資作為使用的代價。

調查指出,75%的印度人必須透過行動裝置確認日期行程,這個習慣只要開始之後就不會停止,而77%的印度人認為,行動裝置妨礙情感的互動;81%印度人表示,他們和手機在一起的時間比家人和朋友還長。即便個人隱私在維持一段關係時是很重要的議題,但84%的印度人會和另一半分享個人帳戶密碼以及手機登入PIN密碼;會分享銀行和金融服務網站密碼的有38%,更有39%的印度人表示,會允許他們另一半或重要夥伴使用他們工作用的筆電、手機和電子郵件帳號。更多資料

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06