我們對於資安威脅的認知,往往限於種種刻板印象而陷入迷思,卻並未察覺問題就出在組織內部。

而在2018臺灣資安大會的CISO論壇上,國際產業安全協會臺灣分會長楊博裕也呼籲,希望企業資安長能夠重視內部威脅,並分析管理上的盲點。

比起外部威脅,內部威脅更不易發現

雖然內部威脅發生的機率,的確比外部威脅低很多,但由於這樣的風險源於內部員工,並不容易察覺。為什麼內部威脅更是令人防不勝防?楊博裕表示,這些涉案者具有下列幾種特性,是外部威脅先天上所缺乏的優勢。

首先,在企業日常作業的過程中,他們已經取得了應有存取權限;第二,他們知道你重要資料存放的位置,也很清楚公司設立防護機制的所在。因此,這個時候,如果組織對於上述情況的發生,缺乏偵測或預防的機制,資料將被一點一滴地偷走,等到你發現時,可能就已經太遲了!

關於內部威脅所造成的災情,多數人可能了解不多,楊博裕舉出4種常見事件類型,來印證這樣的風險。

首先是一般使用者,經常會接觸到的網路釣魚攻擊,員工可能有意或無意地點選釣魚郵件,而開啟了惡意網址,導致個人電腦被入侵或遭到惡意軟體植入。第二種是與離職員工有關,他們可能為了跳槽,而在就職期間,偷偷竊取了企業的機密資料,然後攜往其他公司;或是因為不滿工作環境,員工在公司IT系統埋下了邏輯炸彈,等到解職之後,就啟動這樣的破壞。

第三種案例的主要發起對象是現職員工,他們可能利用職務之便來舞弊營私,為自己加薪。例如,在金融業,曾發生員工透過改寫程式,將他人帳戶利息轉存到自己帳戶。

第四種涉案者則是高階主管,且與社交工程攻擊有關。有家公司財務長帶全家出遊,因為家人在社群網站上打卡,意外暴露了自己正在旅遊的狀況,而使得駭客有機可乘,發動了社交攻擊,使員工聽從歹徒指示轉帳,而騙得款項。

牽涉到人性,使得內部威脅難以根除

既然內部威脅是真實而迫切的危機,為什麼大家還是繼續漠視、容許?楊博裕表示,我們習慣採取的三種態度——瞻前不顧後、無法衡量損失、家醜不外揚,所以,最終導致了這樣的結果。

所謂的瞻前不顧後,就是指關注外部威脅重於內部威脅的迷思。由於外部威脅較為顯著,且引人注目,例如,企業若發生網站被攻陷、應用系統面臨癱瘓、機敏資料遭人公布到網際網路等事故,許多媒體可能會爭相報導,連帶也吸引了社會大眾的目光。

也因此,不論是從人、科技、管理制度設計等方面,我們所投入的許多資源,都是為了防範外部威脅,而輕忽了內部威脅可能造成的影響。

而這樣的情況有多普遍?楊博裕引用SANS的數據來佐證,他們在2017年舉行的內部威脅調查,指出了認知的矛盾之處。在這份調查結果當中,多達62%的人士表示,從未遭遇內部攻擊,但同時,也有38%的人坦承,他們對於此類攻擊的偵測與預防不足,楊博裕認為,若將這兩個數據勾稽起來,代表可能有內部威脅正在組織中發生,但因為缺乏有效的預防與偵測機制,所以,根本不知道有內部威脅事件的發生。

而這樣的結果,也意味著,企業面臨的真正問題,可能是內部威脅無法妥善偵測,而不是沒有發生。

之所以無法正視內部威脅,另一個關鍵在於導致的損失無法衡量。楊博裕表示,在衡量內部威脅可能造成的影響時,缺乏量化的機制,所以,一旦發生這類事件時,資安長向公司高階經理人或董事會成員報告時,無法具體陳述究竟造成何種影響,使得組織內部必須持續面對這樣的議題,卻又無法有效聚焦。

至於家醜不外揚,也是面對內部威脅時容易採取的態度,我們不希望讓外人知道組織正處於這樣的危機,以免影響商譽,然而,這有可能會衍生出另一種局面,那就是,檯面下發生的內部威脅,其實遠比檯面上的多,原本存在的問題並沒有真正解決,而有可能隱藏在無人知曉的黑暗角落。

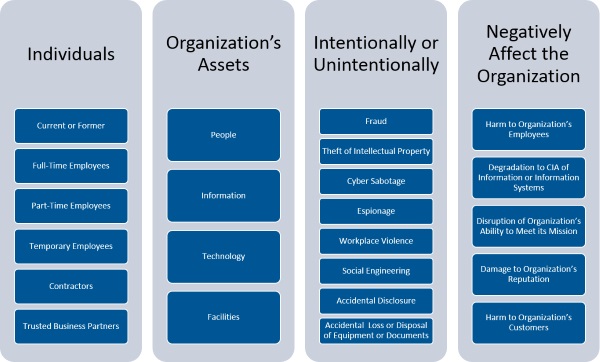

(圖片來源/卡內基美隆大學)

關於內部威脅管理的議題,楊博裕特別推崇卡內基美隆大學在這方面的研究,而在該校軟體工程研究所設立的內部威脅部落格文章上,也展現他們對於內部威脅的定義,當中區分四大領域:人員類型、組織資產、動機與意圖、負面影響。

內部威脅牽涉的人員,不只是正職員工

上述的種種狀況,影響到我們對於內部威脅的認知,楊博裕也引用美國電腦網路危機處理中心(US-CERT)的定義,來具體說明內部威脅具有的特徵,他認為,絕大多數內部威脅,都與「人」、「事件」等兩個因素有關。

以人的部份而言,US-CERT認為,這會包含到幾種人員,例如:在職員工、離職員工、約聘員工、企業合作廠商,尤其是可存取公司網路、系統與資料的人士。企業合作廠商為何也是內部威脅?因為許多企業把內部作業外包給廠商,而須納入內部威脅的範疇,因為這些合作廠商可能會派出人員到公司內部駐點,或是廠商的人員雖然位在企業辦公室外,但同時對你的公司提供服務。

接著,再從事件來看,US-CERT也認為,只要是因刻意或不小心誤用存取權限,而對公司資訊資產的機密性、正確性、完整性,造成負面影響的狀況,就屬於內部威脅。

為了印證內部威脅的真實性,楊博裕以2013年美國國家安全局(NSA)史諾登案,細數這類威脅爆發前的徵兆,提醒企業注意。

首先是組織對於人員背景調查、教育訓練的不足。

在事發當時,史諾登的身分是NSA的外包雇員,然而他在先前於美國中央情報局任職,就有非法下載資料的記錄。另外,NSA對於新人到職的教育訓練,囿於法令限制而無法涵蓋到外包雇員,所以,在這部分,也無法盡到充分傳達工作使命、凝聚向心力的作用。

其次,則是組織在效率與安全的取捨,有了重大偏差。

史諾登身為外包雇員,卻同時身兼系統管理員,以及資料庫管理師等兩種角色。或許在權責沒有區分,也缺乏預防與監控的機制,單位本身無法察覺這類異狀的狀況下,產生內部人員盜取機密資料的機會。

最後,則是與員工的日常人際關係,以及差勤表現有關。

據傳,史諾登在工作上與其他高階主管起了嚴重衝突,雖然當時他向對方道歉而落幕,但可能已埋下對組織心生不滿的種子。另一個狀況則是,史諾登開始改變上班作息時間,經常藉故晚上加班,可能是為了盜取資料;而在即將逃亡之際,史諾登也經常請病假、甚至直接曠職,雖然主管曾介入關心,詢問其是否需要協助,但最後仍沒料想到他失蹤多時之後,出現在香港,並將取得的國家級機密資料公諸於世。

而基於這些跡象,其實也顯示了,多數人對於內部威脅的防範,其實是掉以輕心的。因此,企業若已經有所體認,並打算建立相關的管理作業架構,楊博裕也提出幾點建議。

他認為最重要的部分是,需建立內部威脅管理作業流程;其次,是了解公司對於內部威脅的策略,以及預期達到的目標;接下來,則是資安主管經常進行的資訊資產盤點,並且要注意組織的事件反應機制,不能單就外部威脅的層面來進行處置,也必須要考慮到內部威脅的可能性。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10