Intel

自今年初爆出Meltdown與Spectre兩款針對處理器的推測執行旁路攻擊手法之後,來自魯汶大學、以色列理工學院、密西根大學、阿德雷得大學及CSIRO Data 61的研究人員於今年1月再度向英特爾(Intel)與各大業者揭露第三款處理器攻擊手法—L1終端故障(L1 Terminal Fault,L1TF),英特爾與Google等業者則在本周一(8/14)公布L1TF的細節與修補途徑。

L1TF同樣屬於推測執行旁路攻擊(Speculative Execution Side-Channel)手法,上述研究人員找到的漏洞為CVE-2018-3615,影響支援英特爾「軟體保護擴充」(Software Guard Extensions,SGE)的某些處理器產品,英特爾的進一步研究則發現另外兩個與L1TF手法有關的漏洞—CVE-2018-3620與CVE-2018-3646,其中的CVE-2018-3620涉及作業系統與系統管理模式,CVE-2018-3646則涉及Hypervisor軟體,針對上述3個漏洞的攻擊可導致L1快取中的資訊外洩,迄今尚未傳出攻擊事件。

英特爾表示,該公司於今年初陸續釋出的微碼更新已是緩解上述3個漏洞的重要元件,再加上作業系統業者與Hypervisor軟體供應商本周開始發表的修補程式,將能協助消費者、IT專家或雲端服務供應商取得他們所需的保護。

根據英特爾的說明,L1TF的每個漏洞都可能影響某些英特爾處理器,這些漏洞對大多數企業或消費者的衝擊並不大,因為前兩個漏洞可藉由英特爾的微碼更新及作業系統更新減緩,對效能也沒有太大的影響。第三個漏洞則相對複雜,但主要波及採用虛擬化技術的資料中心,除了微碼與作業系統的更新之外,還需採取額外的步驟來保護系統,特定任務的效能或資源的利用率則會遭到波及。

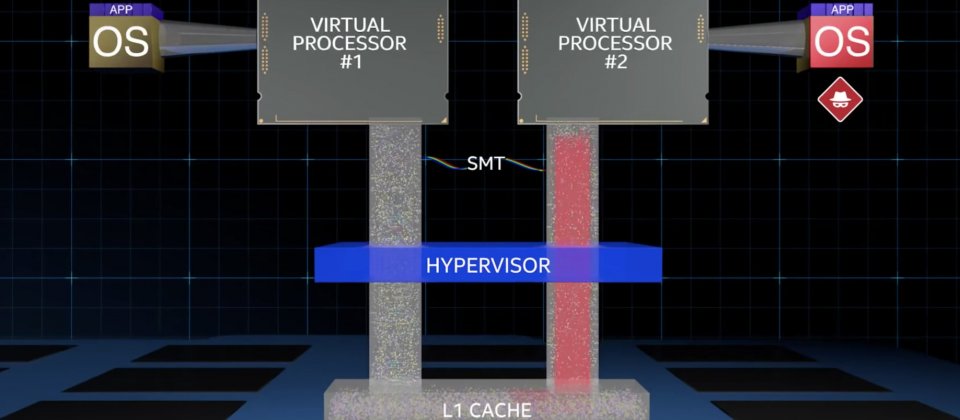

英特爾特別針對CVE-2018-3646進行詳細的說明,指出虛擬化允許多個作業系統在同一台機器上運作,經常被應用在諸如雲端運算的資料中心,並由Hypervisor軟體負責管理,讓資料中心中的每個伺服器可同時執行不同的任務,有時這些虛擬化系統也會利用名為「同步多執行緒技術」(Simultaneous Multi-Threading Technology,SMT)的硬體技術。

SMT允許單一的CPU核心表現得像是兩個不同的虛擬處理器,被稱為手足執行緒(Sibling Thread),英特爾則以超執行緒(Hyper-threading)技術導入SMT,支援SMT之處理器的每個核心都含有一個名為L1快取的共享記憶體,也使得這兩個手足執行緒可共享L1快取。

在特定的虛擬環境中,若有一個在手足執行緒上運作的客座平台遭駭客掌控,也許能針對其它手足執行緒上的資訊觸發推測操作,就算系統知道這是不被允許的,也拒絕了駭客的請求,但若駭客想要的資訊正巧位於L1快取中,即有機會存取資訊。

英特爾表示,第三個漏洞仍然有緩解之道,首先是確保所有執行於處理器核心的客座平台都已部署L1TF緩解更新,以預防某個手足執行緒攻擊另一個,其次則是部署微碼與Hypervisor更新,以清除L1快取中殘留的資訊,降低駭客自L1快取中存取資訊的機會。

倘若IT管理人員或雲端服務供應商無法確保所有的虛擬作業系統皆已更新,則可啟用某些Hypervisor所具備的核心調度(Core Scheduling)功能,以確保只有可靠的手足執行緒可存取同樣的處理器核心,或者是規定每個核心只能執行一個執行緒。

事實上,在遭遇Meltdown與Spectre之後,英特爾已於今年3月宣布變更硬體設計,將在處理器上進行分區(partitioning),於應用程式與使用者權限之間建立保護牆,提高駭客的攻擊難度,此一變更同時可預防Meltdown、Spectre與L1TF攻擊手法,不管是代號為Cascade Lake的新一代Intel Xeon Scalable處理器,或是預計今年下半年出貨的第八代Intel Core處理器都會採用新設計。

英特爾說明L1TF攻擊手法:

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-10

2026-02-13