Moodle Project

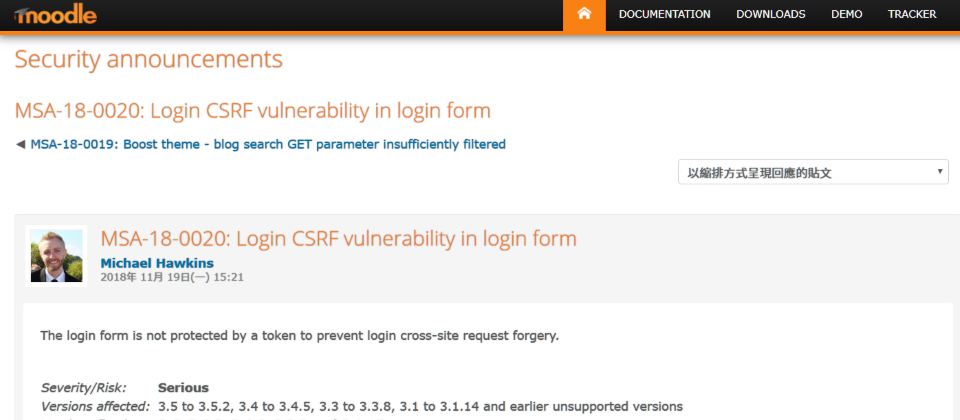

廣受國內學術單位歡迎的開源電子學習平臺Moodle,在19日時公告,因軟體出現跨站請求偽造(Cross-site Request Forgery,CSRF)漏洞,開發者已經推出了3.1至3.5各分支的修正版本,而根據臺灣電腦網路危機處理暨協調中心(TWCERT/CC)指出,光是國內大學就有37間採用這套軟體,因此呼籲要趕快進行修補。這個漏洞的危險程度為重大,已建檔為CVE-2018-16854列管。

這項弱點來自Moodle登入表單的安全機制,伺服器端透過authenticate_user_login( )函數,驗證使用者的請求是否合法,同時也可以一併檢查位於..\core\session\manager路徑之Token,不過,這項功能預設並未啟動。而外掛驗證工具或是內建的密碼變更模組執行時,上述的函數驗證請求的效力仍在,但缺乏Token檢驗,因此若是攻擊者加入新的組態參數$CFG->disablelogintoken,就能製造跨站請求偽造攻擊,迴避Moodle對所有表單內的Token內容偵測。

這種攻擊手法,主要是利用網站信任瀏覽器的機制,以惡意連結控制瀏覽器,存取一個使用者曾經成功認證身分的網站,然後暗地執行某些工作,像是寄送電子郵件、傳送訊息、線上轉帳或購物等等。由於瀏覽器確實通過驗證程序,而且登入資訊也尚未過期,因此網站便完全信任,然而,這樣的流程只能證實請求來自瀏覽器,並不能確保是使用者自願執行。因惡意網址可用各種形式散播,可放置在網頁任意位置,駭客只需將其寄生在一般的論壇或是部落格,一旦伺服器管理者疏於防範,攻擊者便能假冒使用者的名義,利用瀏覽器執行不當操作。

經臺灣電腦網路危機處理暨協調中心調查,國內超過37所大專院校執行Moodle,包含臺灣師範、成功、淡江、景文、慈濟、政治、臺灣科大、義守、亞洲、暨南、清華、台灣首府、聖約翰、東吳、銘傳、東南、華梵、東海、中國科大、輔仁、大華、玄奘、屏東科大、臺南、康寧、樹德科大、海洋、中國醫藥、實踐、元智、朝陽科大、宏國德霖科大、長庚、嶺南、嘉義、中原、宜蘭等。因此,他們也建議學術單位儘速清查之後,修補Moodle程式。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10