微軟

微軟宣布從去年6月就邁入公開預覽的Azure AD Password Protection功能正式上線了,當Azure管理人員啟用該功能之後,它就會自動拒絕使用者設定薄弱密碼,以預防密碼噴灑(Password Spraying)攻擊。

所謂的密碼噴灑攻擊是以同一組密碼去測試大量的帳號,與鎖定特定帳號、以大量密碼進行配對的暴力破解(Brute Force)攻擊手法剛好相反。不管是哪一種,都有可能讓企業網路因特定員工的帳號遭到入侵而受到危害,而Azure AD Password Protection即是針對密碼噴灑攻擊的安全解決方案。

Azure AD(Azure Active Directory)是Azure平台上負責身分驗證與存取管理的服務,在啟用Azure AD Password Protection之後,它將不許使用者設定逾500個最常用的密碼,再加上超過1萬個相關密碼的變種。

負責身分管理的微軟副總裁Alex Simons解釋,這逾500個最常用的密碼是從數十億筆的外洩憑證分析而得,微軟將會定期更新此一禁止使用的密碼資料庫。Simons還舉例說明了所謂的密碼變種,以「Password」密碼為例,有不少人會將它改成「P@$$w0rd」,以@取代a、$取代s,以及0取代o,這類的密碼同樣會遭到Azure AD Password Protection的攔阻。

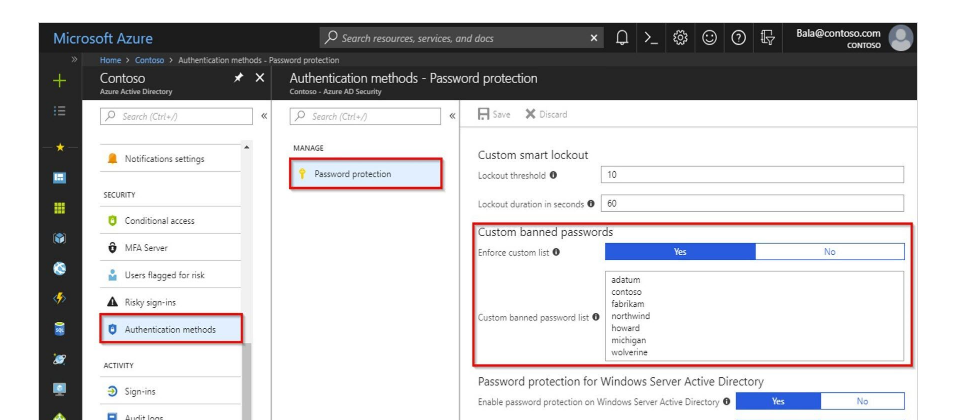

伴隨著Azure AD Password Protection而來的,還有智慧封鎖(Smart Lockout)功能,透過雲端智慧來封鎖那些企圖猜測使用者密碼的歹徒,它能夠辨識來自有效用戶或歹徒的登錄而採取不同的作法。

智慧封鎖為Azure AD的預設值,亦允許管理員設定輸入錯誤密碼的次數、或允許下次重新輸入密碼的時間。

此外,AD Password Protection功能不僅適用於Azure,也適用於就地部署的Windows Server Active Directory,以同時保障雲端環境及混合環境的帳號安全。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10