奧義智慧提供

繼資安公司ESET日前發布,中國APT網軍利用家用路由器及中間人攻擊(MITM)手法,對華碩網路硬碟服務WebStorage更新軟體感染Plead惡意程式後,臺灣資安業者奧義智慧日前也揭露,總計有5個A級政府機關以及地方政府,在4月下旬利用華碩網路硬碟軟體更新服務,連向Plead惡意程式的中繼站後,再後續安裝另外的主要惡意程式及其他3支後門程式,進行抓密碼、加密通訊與傳資料等惡意行為。

行政院資安處則表示,已經接獲相關受駭單位的通報,目前依照正常資安事件通報程序做後續的處理,也會將這樣的資安情報,分享到政府部門的G-ISAC(資安情資分享與分析中心)。

造成此次出包的華碩雲端公司,該公司總經理吳漢章受訪時表示,接到相關消息後,除了第一時間公告,暫停華碩雲端軟體更新伺服器的更新服務外,預計在5月下旬,將新版的更新伺服器上線,之後也會將新版用戶端的更新程式上線;內部團隊也痛定思痛,第一時間針對所有的資安問題,做根因分析與相對應的矯正措施。

臺資安業者奧義智慧查獲網軍在政府A級單位活動蹤跡

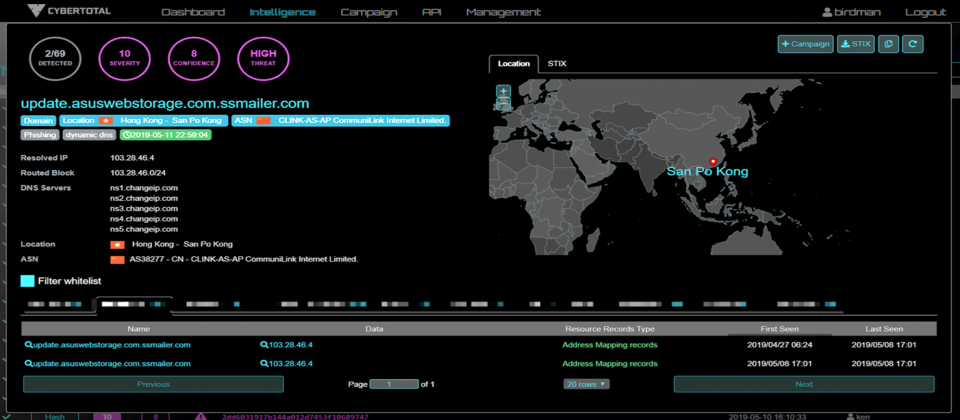

相較於ESET發現到駭客利用華碩雲端服務安裝Plead惡意程式的攻擊手法,奧義智慧執行長邱銘彰指出,根據該公司資安情報儀表板指出,早在4月24日就有許多中國網軍開始在多個政府單位活動,目前受駭電腦都有安裝華碩雲端服務Asus WebStorage。

邱銘彰也說,目前在4月24日在多個政府機關發現的惡意程式,多是透過Asus WebStorage Update程式啟動,至少發現7隻相關的惡意程式,在當時,VirusTotal上並沒有任何紀錄,多數防毒軟體業者都還無法偵測到相關的惡意程式。至於在4月30日發現的惡意程式,則到5月7日出現第一隻惡意程式上傳到VirusTotal的紀錄後,陸續有防毒業者可以偵測到相關的惡意程式。

先連到中繼站後,再下者後續的主惡意程式

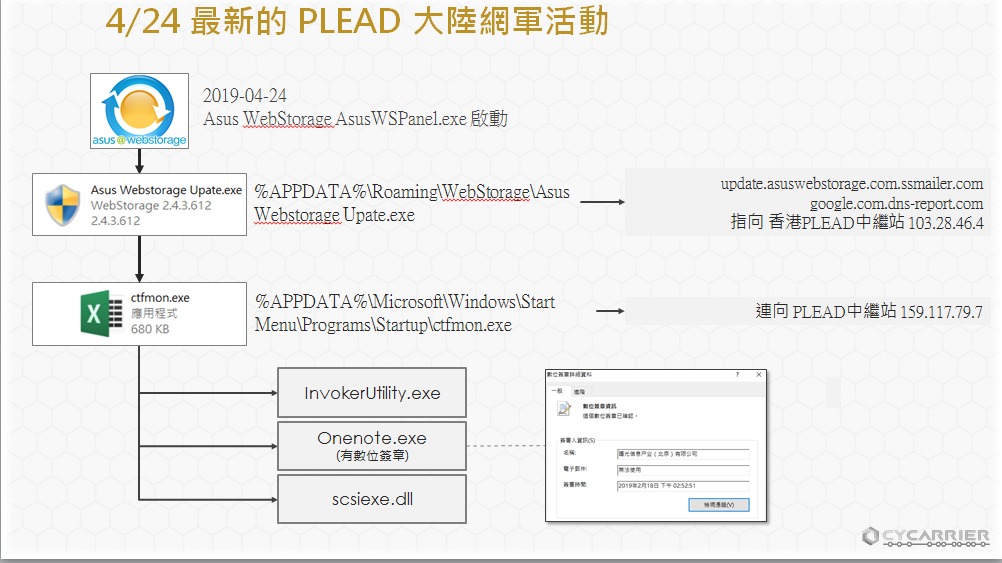

根據奧義智慧資安情報顯示,駭客事先入侵華碩雲端服務的更新服務,並在4月24日先透過Asus WebStorage AsusWSPanel.exe啟動,但這個只是一個軟體安裝包,會先連到特定的中繼站(103.28.46.4)後,才會繼續下載安裝主要的惡意程式ctfmon.exe。

邱銘彰表示,這個主要的惡意程式ctfmon.exe並沒有在ESET的報告中被提及,而該惡意程式的圖示,看起來很像一般人經常使用Excel的圖示,一不小心很容易視為Excel檔案直接執行。

當使用者開始執行這個主要惡意程式後,才會再連上第二個中繼站(159.117.79.7)後,下載另外3隻惡意程式,分別是InvokerUtility.exe,這是常見微軟的應用程式之一;另外還有由中國北京曙光信息產業公司數位簽章的Onenote.exe;最後一個就是scsiexe.dll的檔案。其中,邱銘彰表示,這個攻擊使用的合法數位簽章,與2019年初某政府機關發現後門一樣。

從這次的資安情資發現,駭客駭入華碩雲端儲存服務(Asus WebStorage)後,透過軟體更新的手法,安裝並啟動後門程式,接著下載多種不同payload與後門程式,進行各種密碼與資料竊取,常搭配雲端分享平臺的資料上傳方式,如Google Drive、One Drive與DropBox等。

但是,邱銘彰也提醒,此次駭客還在活動當中,包括許多端點掃毒或是網路攔阻設備難以偵測,所有的被害者都使用華碩雲端儲存服務(Asus WebStorage),有使用相關雲端服務的使用者,都應該要特別注意。

進一步了解,這些受駭電腦端所使用的華碩雲端儲存服務,都是來自共同供應契約的選購,就目前所知,這些雲端儲存服務是不允許放置任何機敏的公務資訊,主要是作為公務人員在作業流程上另外一個儲存選項。

根據臺灣資安公司奧義智慧發現到的資安情報並彙整出相關的攻擊流程圖可以發現,駭客利用華碩雲端服務系統的更新機制,連上中繼站後,陸續安裝Plead惡意程式的主程式以及相關的惡意程式,其中,有中國北京曙光信息產業公司數位簽章的Onenote.exe這支惡意程式,也曾經在年初公務機關爆發的資安事件中使用過。

資料來源:臺灣奧義智慧,2019年5月

華碩雲端儲存服務立即暫停更新,更新軟體重寫上線

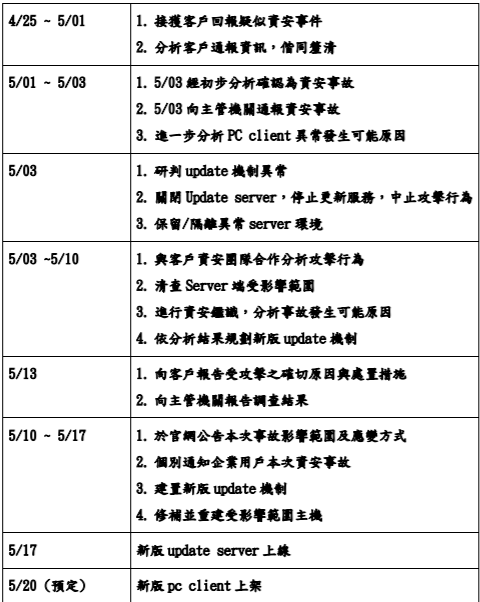

吳漢章表示,華碩雲端公司從2008年開始提供雲端儲存服務,迄今已經超過10年,而資安議題一直是雲端服務業者必須十分重視的項目。因此,此次爆發華碩雲端儲存服務更新機制遭到駭客入侵的資安事件,第一時間獲報後,除了協同客戶確認是資安事件後,也立即向相關主管機關通報,並於第一時間暫停軟體更新的服務,之後相關資安事故的處理過程,則依照美國NIST SP 800-61電腦事件處理準則(Computer Security Incident Handling Guide)進行後續的處理。

吳漢章進一步指出,從4月25日~5月1日,接獲客戶通知用戶端出現異常行為後,也蒐集客戶端的資訊並分析是否是資安事件,當確認是資安事件後,並於5月3日暫停更新伺服器的更新,並保留與隔離更新伺服器的作業環境,協同外部資安團隊分析駭客的攻擊行為與確認伺服器受駭範圍,並依照資安鑑識結果,重新規畫新版更新伺服器的更新機制。

從確認遭駭後,也展開為期一週的事故分析調查,吳漢章表示,除了保存受駭主機、分析駭客入侵範圍,並全面清查系統程式碼,與資安顧問針對保存的受害主機進行資安鑑識後,則發現程式碼過濾機制遭到駭客竄改,也於受駭主機內發現惡意程式以及遭到竄改的程式碼檔案,更關鍵的是,發現受駭主機內惡意程式檔案及遭篡改程式碼檔案,檔案時間都遭到篡改。

為了杜絕未來不再發生類似資安事件,吳漢章說:「找出根因是最重要的關鍵。」因此,第一時間關閉更新伺服器的更新機制,先暫停駭客後續的攻擊行為外,也全面清查駭客是否還有其他入侵管道。

他表示,主要的清查內容包括:清查華碩雲端公司內部系統是否有其他受駭主機;端點設備與所有的伺服器,則做到全面更換密碼、強制掃毒,並檢查終端設備以及相關伺服器的修補軟體更新狀態,是否已經全面做到修補軟體的更新;網路設備則全面清查所有的可疑連線資訊,清查所有的登錄檔(Log)與重新檢視所有防火牆的規則,也同步進行弱點掃描確認是否有重大弱點。

找到問題點並作相關的資安盤點後,吳漢章指出,為了杜絕之後類似資安事故再度發生,重新著手設計更新伺服器的更新機制,主要的改善內容包括:將通訊協定改為加密的HTTPS,確保傳輸機密性、完整性及信任來源;再者,所有下載檔案都使用數位簽章,並於安裝檔案前,驗證簽章的完整性與確認來源;也同步升級企業內舊版的作業系統,重新建置新版的更新伺服器並強化資安。

更新伺服器資安防護強度遜於核心系統,舊系統沒有及時更新

吳漢章表示,該公司雖然將資安視為重要的服務環節,但從這一起資安事件爆發後發現,因為軟體更新伺服器與重兵防守的核心系統相較,資安防護強度不足,加上收集的登錄檔也不夠完整,推測駭客入侵的管道可能是利用舊版的作業系統漏洞,但還沒有升級到新版修補程式時期的空窗期入侵,駭客並竄改更新伺服器的程式碼,讓用戶端的使用者可以連線到惡意網站下載惡意程式,再加上用戶端並沒有對下載的更新程式做程式碼來源與完整性的驗證,導致用戶端可以下載並執行相關的惡意程式。

透過此次的根因分析與回復作業後,吳漢章強調,未來更新伺服器除了全面改用HTTPS通訊協定外,所有釋出的軟體都會加上數位簽章,也會在下載安裝前,驗證簽章以及資料正確性;未來所有對外服務的資安防護以及核心系統,都採用一致的高強度標準,以避免出現「最弱環節」為駭客所利用;也會強化網路以及主機偵測機制以及登錄檔完整性;主機的防禦機制不只重新檢視防火牆規則、防毒政策、檢視來源IP、白名單以及連出限制外,也會擴大第三方弱點掃描以及滲透測試的範圍。

最後,吳漢章也說,這一起資安事件看起來式鎖定特定目標的針對式攻擊(Target Attack),駭客利用系統弱點入侵防護較弱的外圍系統(更新伺服器),並竄改後來程式以及程式邏輯,加上更新伺服器沒有限制對外連線也沒有對下載程式驗證來源及完整性,才導致此次資安事件爆發。他也強調,透過此次的弱點強化,並找出事件根因及補強措施後,也將大幅提升華碩雲端公司對資安防護縱深防禦能力。

華碩雲端公司在確認駭客利用華碩雲端儲存服務的軟體更新機制,導致用戶端下載到網軍針對臺灣政府部門惡意程式Plead後,也於第一時間於官方部落格發佈資安事件的公告。

華碩雲端公司在確認更新伺服器遭到駭客入侵後,也展開一連串的資安事件鑑識與調查流程。

資料提供:華碩雲端公司,2019年5月

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02