【PowerShell是駭客最慣用的攻擊手法】對於ATT&CK的應用,以國外網路安全公司Red Canary為例,他們將近年蒐集檢測的資訊對應到ATT&CK攻擊手法,並在2019年的威脅檢測報告中指出,其中PowerShell攻擊手法最常被駭客使用,同時,也從產業面,去分析駭客最常使用的攻擊手法,這也讓各個產業能有一個參考。

關於ATT&CK框架的應用及發展,正開始成為各界關心資安人士的焦點,而這個像是百科全書的剖析駭客入侵技術知識庫,其實也還在持續演進的階段。

為了推動ATT&CK,近年MITRE做了很多努力,像是在這份知識庫中,對於現有入侵策略所採用的各式技術手法,都有詳細的介紹與說明,他們並提出了ATT&CK矩陣,讓防守方可以更容易理解駭客的入侵過程。而且,每隔一段時間,就會將新的技術手法整入其中。目前看來,大約每3個月就會更新,讓這個框架能持續符合現實世界的攻擊態勢。

值得注意的是,最近MITRE對於ATT&CK Enterprise,以及ATT&CK評估計畫,都有明顯的調整與改變。因此,接下來,我們將介紹ATT&CK的基本概念與最新變化,同時也請熟悉ATT&CK的資安業者與專家,來幫助我們更進一步理解與認識這個框架。

將戰略階段擴大至衝擊面,且歸納的不同攻擊手法增加至244個

首先,以ATT&CK矩陣而言,簡單來說,它的呈現方式如同一份表格,矩陣中的第一列,也就是最上面一橫排,列出了定義的駭客攻擊戰略階段,由左至右表示攻擊階段的前後順序。而在每一個戰略階段之下,則是列出該階段可能使用的各式技術手法。

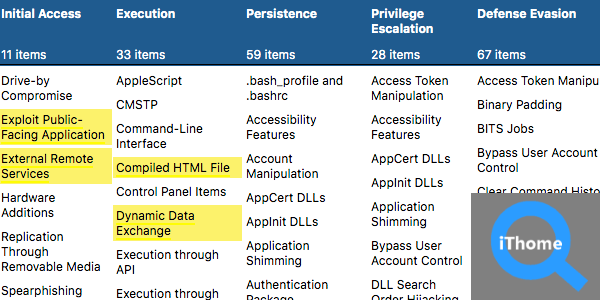

例如,目前在ATT&CK Enterprise中,將駭客在入侵駭客使用的戰略,畫分成12個階段:包括入侵初期(Initial Access)、執行(Execution)、持續潛伏(Persistence)、權限提升(Privilege Escalation)、防禦逃脫(Defense Evasion)、憑證存取(Credential Access)、發現(Discovery)、橫向移動(Lateral Movement)、收集(Collection)、命令與控制(Command and Control)、滲出(Exfiltration)與衝擊(Impact)。

值得注意的是,去年只分成11個階段,今年多出最後一項「衝擊」,而且,還有倒數第二項與第三項的戰略順序也予以對調。

對於新增的衝擊階段,奧義智慧共同創辦人叢培侃指出,他認為這是要完成整個風險計算公式,以更進一步將攻擊事件對企業本身的影響,也涵蓋在整體框架之內。

而在這12項戰略階段當中,目前總共歸納了244個不同的技術手法,比起我們在年初看到的223項,又多了21項。當中,不僅是多了新階段所包含的14個項目,既有11個階段所包含的內容,也有一些調整與新增。

特別的是,一些技術手法會用在不同戰略階段,因此,在ATT&CK矩陣之下,若把每個階段下技術的數量相加,總和為314個,也比之前的291個要多。

更進一步來看,其中駭客使用技術手法最多元的階段,是在持續潛伏與防禦逃脫方面,分別包含了59個與67個技術手法,相對來說,像是有些階段的技術就較少,僅有10個左右。

對於這樣的現象,叢培侃提供了兩個觀點,首先,技術手法越多,也就代表越不容易防範,這也意味著,企業單位資安防護設施最容易被繞過,因此,能否從其他階段來觀測到整個攻擊行為,就是一種策略;另一個角度來看,若是各種駭客潛伏方式都能涵蓋,各種防禦逃脫方式都能監控到,也企業能在駭客必經路線設下重重關卡,同樣能觀測到攻擊行為的發生,及早反應。

此外,從這些技術手法的分類來看,奧義智慧共同創辦人邱銘彰也提到,過去業界大家對於攻擊手法每個人講法不一樣,像是對於駭客偷取密碼的行為描述,大家可能習慣說Keylogger,還有像是偷密碼、截畫面、側錄等,現在則有了能被業界接受的標準用法,例如,ATT&CK就將這類技術手法歸類為Input Capture,這也讓大家在描述同樣的行為時,能對應到通用的語言去溝通。

借助自動化攻擊模擬平臺,企業可自行發起演練

在MITRE舉行的ATT&CK評估計畫之外,他們也提供了開源的自動化攻擊模擬平臺Caldera,將可以透過ATT&CK建立攻擊情境,因此,企業能夠應用來執行紅藍隊的攻防演練與產品評估。

評估計畫將偵測類型畫分更細,更有助於產品偵測能力的解析

另一方面,去年發起的ATT&CK評估計畫,最近也有了新的進展。從首次計畫的進行來看,除了初期參與的7家業者,年初又有3家跟進,確實獲得更多資安業者響應,探究其主要原因,過去並沒有一個好的方式,去衡量EDR的偵測能力與覆蓋範圍,最近MITRE更是宣布將要啟動第二回合的評估計畫。

對此計畫的轉變,叢培侃提供了他們的觀察與心得,他說,這是需要付費參加的計畫,先前的第一回合已經結束,因為較晚參與的業者多半較為有利,可以看到別人的問題並補強,等於是一邊開票、一邊投票的狀況。目前,第二回合預計在8月開始測試,並將套用俄羅斯駭客團體APT29的攻擊情境,而不是之前的中國駭客團體APT3。

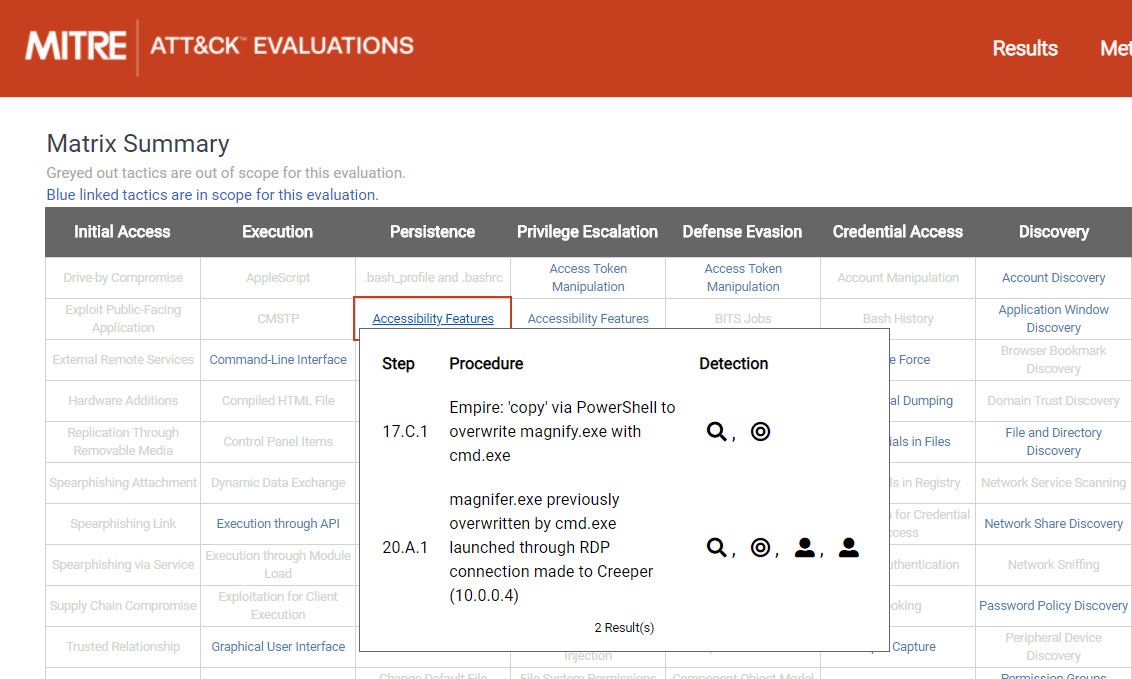

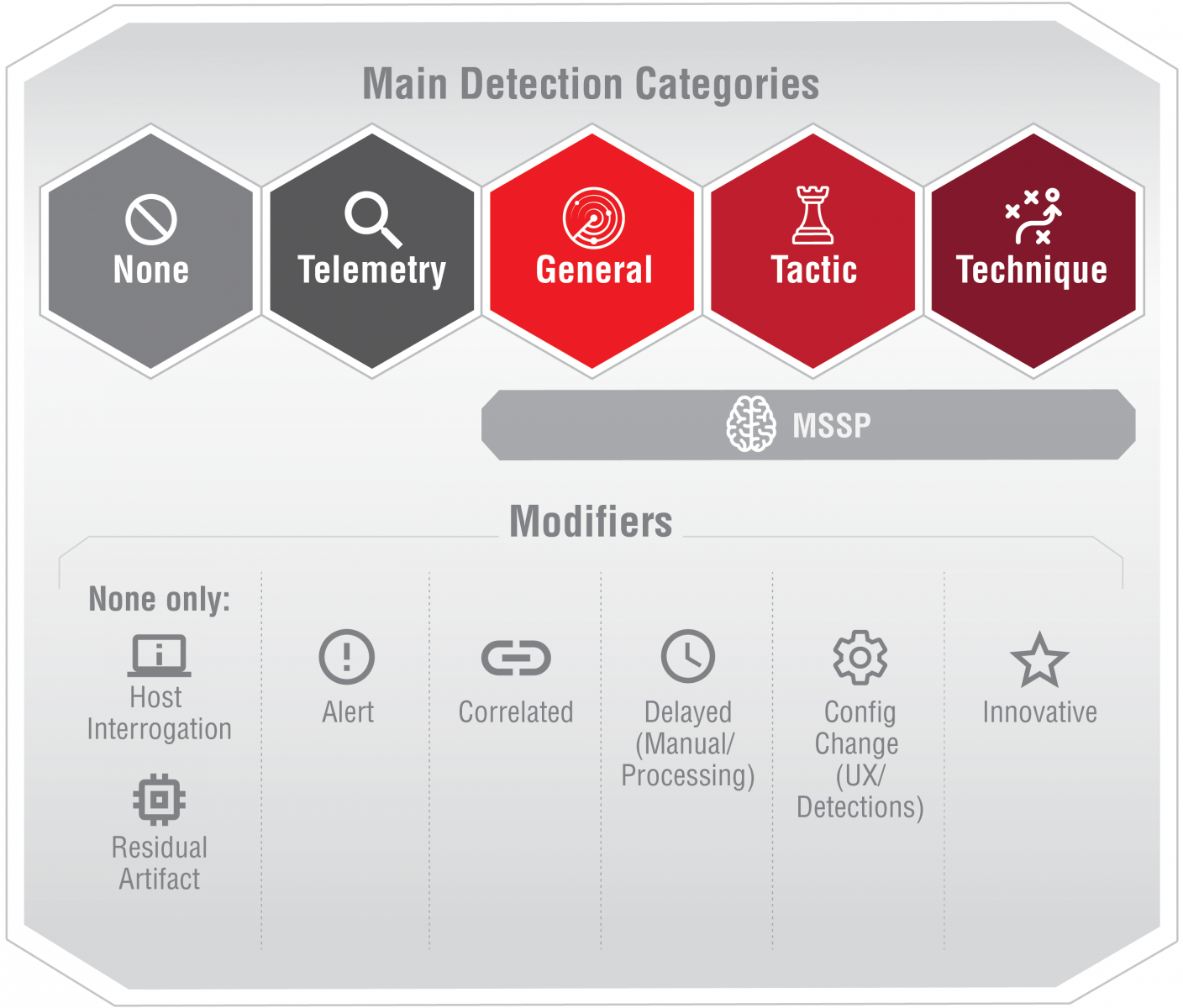

值得我們注意的是,MITRE在評估計畫的內容會有很大的變動。原本定義了6種主要偵測類別,以及3種子偵測類型。基本上,這部分就是企業在評估時的重要參考,可以了解產品在個技術手法的偵測能力。而在結果報告中,也可檢視分析人員提供的系統畫面截取,證明該攻擊行為的偵測。

而新的評估計畫有大幅調整,雖然主要偵測類別仍是6種,但僅無偵測(None)、遙測(Telemetry)相同,其他調整為MSSP、General、Tactic與Technique,子類別更是細分為7種,包括:Alert、Correlated、Delayed、Host Interrogation、Residual Artifact、Configuration Change與Innovative。

顯然,新評估計畫提出的偵測類別,區分得更細,等於是讓偵測能力可以有更好的程度畫分,例如,Delayed細分成兩個子類型,以提供有關事件延遲原因的更多資訊,幫助用戶更容易去評估,而MSSP偵測類別的新增,也相當引人注意,符合MDR服務興起的態勢。

對此,叢培侃表示,最好的偵測能力表現,就是要達到Technique與Alert,而能自動發出警告;至於MSSP偵測類別的加入,不僅有助於評估產品面,同時也還評估後端分析人員的分析能力,考驗這邊的人員如何使用系統找出駭客攻擊行動,因為有時需要專家知識。

更進一步來看,這也將反映出各家資安產品,在自動化程度的未來趨勢。叢培侃預期,業界會越來越重視自動化偵測警告,而邱銘彰也觀察到,一旦這種評估方法變成標準,將對舊型態產品開發商有很大的衝擊,因為改動成本太大,會因此拉開新舊業者的差距,另外,資安服務化也會變得越來越明顯。

同樣地,達友科技副總經理林皇興也有類似看法。以第一回合的測試結果為例,他表示,對於每個技術手法,產品是只有遙測到,還是有辦法去知道前後情境,甚至能夠正確描述其特殊行為,才更具意義,而且,偵測也有即時與非即時的差別。同時,他也以CarbonBlack測試結果為例,強調即時分析、與不需人工過濾的重要性,應是未來這類資安產品發展的目標,而像是Sophos等業者,近期正併購與SOAR有關的公司,顯示不少業者都是朝此方向邁進。

另外,從首次評估結果也可以看出,針對APT3所使用的各項技術手法,每個產品並非都能全部偵測到。但重要的是,如果能夠在整個攻擊流程裡面,某一地方偵測到或阻擋,事實上就能破壞整串攻擊行動。

不過,可能基於中立的緣故,MITRE並未將這些偵測能力,量化成可以打分數的指標,但至少讓企業能有一個較為客觀的架構來檢視,自己對既有駭客攻擊手法的涵蓋率與偵測能力。

最後值得一提的是,在ATT&CK評估計畫之外,MITRE也提供了開源的自動化攻擊模擬平臺Caldera,將可以運用ATT&CK的框架來做攻防演練。

關於這一方面,OPSWAT亞太區副總經理林秉忠在年初接受我們採訪時,曾指出;市面上這類開源模擬平臺,已經不少,包括:Metta、APT Simulator、Red Team Automation、Invoke、Atomic Red Team、Infection Monkey、Blue Team Training Toolkit、DumpsterFire與AutoTTP等。而這些工具大部分都有支援ATT&CK,有些甚至是因ATT&CK框架而起。因此,企業也可以利用這樣的工具,來驗證業者產品的偵測能力,像是作為評估EDR產品的參考。

新版ATT&CK Enterprise,將攻擊戰略增加為12階段

在今年4月更新的ATT&CK框架,開始將駭客使用的戰略擴大至衝擊面,而既有的技術手法內容也有一些調整與新增,例如,在圖中的黃色部分,就是技術手法項目有變動,而綠色部分則是這次新增。圖片來源/MITRE

在ATT&CK Enterprise矩陣的第一列,也就是最上面的橫排(圖中藍色區域),由左至右列出了駭客入侵攻擊的戰略階段,下方則是該階段的各式攻擊技術手法。其中持續潛伏與防禦逃脫的階段,駭客使用過的攻擊手法最多,因此也讓整個矩陣外觀的呈現,是一個容易往下擴張的表格形式。

較特別的是,在今年4月的更新版本中,最後階段新增了衝擊的戰略,此外,命令與控制與滲出這兩個戰略的順序也被對調。而從整個矩陣來看,各階段下方累計呈現出314個技術手法,比之前291個更多,不過,一個手法可能會出現在不同階段,若扣掉重複的部分,目前ATT&CK共區分出244個不同的技術手法。

10家業者參與評估計畫,驗證產品入侵偵測能力,第二回合會將偵測類別更細分為13項

在MITRE ATT&CK框架之下,不僅有系統且具體的歸納出駭客的攻擊流程,MITRE還發起了ATT&CK評估計畫,透過已經建立的既有駭客團體攻擊情境,來檢視端點防護產品的偵測能力,目前已有10家業者參與這樣的測試。最近,MITRE更是即將施行第二回合的評估計畫,預期將會有更多業者加入。

在第一回合針對APT3所有技術手法的測試中,已經解析了各業者針對該攻擊情境,在每項技術手法的偵測能力,報告中也可看到證明偵測到這個攻擊行為的系統畫面截取。而在第二回合的評估計畫中,將以ATP29的攻擊來驗證,特別的是,MITRE為了讓偵測能力的表現,可以更具體且清楚,因此,將其定義的主要偵測類別與子類別,做出大幅度的調整。例如,在主要偵測類別並加入MSSP一項,在子類別更是增加到7項。

更進一步來看,這對於企業與資安業者都有好處,將更容易理解企業的防禦或業者的產品,對於這些手法的涵蓋率有多廣,以及偵測能力的程度。而企業也可從企業自身環境來考量,需要優先補足或強化的部分。

在首次ATT&CK評估計畫之下,是以APT3作為攻擊情境,從評估結果中,可檢視各家產品,對於APT3使用各技術手法的偵測能力表現。

在即將展開的第二回合的ATT&CK評估計畫中,除了將改以APT29為攻擊情境,MITRE並將偵測能力做出更細緻且具體的畫分。圖片來源/MITRE

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13