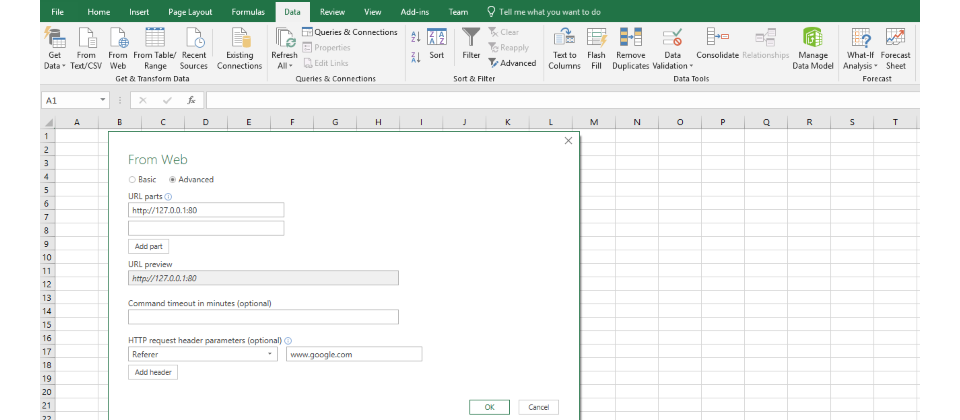

利用Power Query執行惡意攻擊示意圖(圖片來源:Mimecast )

資安業者Mimecast Threat Center近日指出,微軟Excel試算表中的Power Query,可能遭到駭客開採而自遠端植入惡意程式,不過,微軟並未將它當成安全漏洞,也不打算修補,而是提出了基於安全設定的解決辦法。

Power Query為一資料連結技術,可用來搜尋、連結、整合或調整不同的資料來源以滿足使用者的分析需求,當連結這些來源時,資料即可被存入或動態載入,該功能同時出現在Excel與Power BI上。

Mimecast安全研究團隊負責人Ofir Shlomo指出,藉由Power Query,駭客可在某個來源中嵌入一個惡意內容,並在試算表開啟時載入該內容,以用來植入或執行惡意程式,屬於遠端動態資料交換(Dynamic Data Exchange,DDE)攻擊。

Shlomo表示,Power Query具備豐富的控制能力,可在遞送任何酬載(payload)前辨識沙箱或受害者機器,有機會讓駭客取得潛在的預先載入或預先開採控制能力,在將惡意酬載傳送給受害者時,還能讓檔案看起來無害。

Mimecast並不確定這是Power Query功能或是安全漏洞,但在知會微軟之後,微軟並不打算修補,而是提供了解決方案,包括利用群組原則(Group Policy)或是Office的信任中心(Office Trust center)來阻擋外部的檔案連結。

不過,Shlomo依然認為Power Query過於強大而帶來許多潛在的攻擊機會,像是本地端權限擴張、DDE攻擊或遠端程式執行等。Mimecast也展示如何以一個外部的伺服器來代管惡意酬載,當Microsoft Excel 2016用戶以Power Query請求該網頁時,載入惡意內容。

另一方面,過去微軟也曾提供有關Office應用程式中處理動態資料交換時的安全建議,Mimecast呼籲所有Excel用戶應導入相關的安全設定,以避免成為網路攻擊的受害者。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09