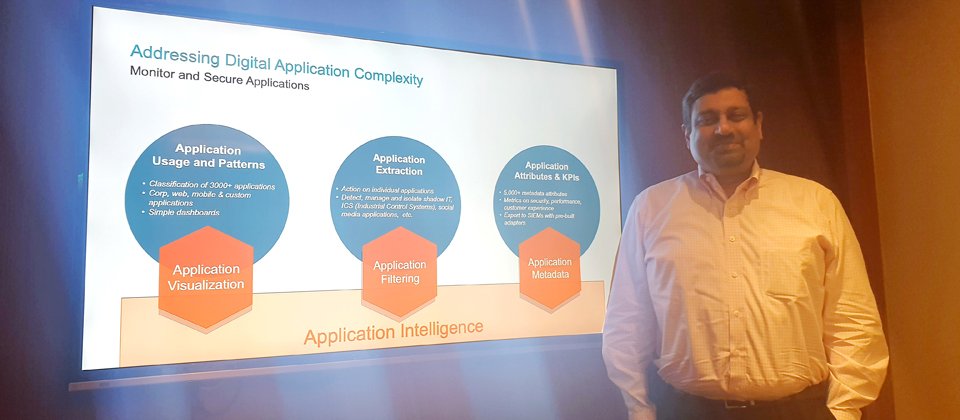

Gigamon產品管理部門主管Preetham Gopalaswamy來臺介紹GigaSmart的新模組Application Intelligence,其中提供了3種功能,分別是Application Filtering、Application Metadata,以及Application Visualization。(攝影/周峻佑)

隨著企業的網路環境越來越複雜,涵蓋內部網路、機房,以及雲端服務,不再有明顯的內外邊界區分之際,從監管網頁應用程式流量著手,已有許多資安廠商在自家產品線中,推出網路流量的事件收集與分析(Application Intelligence)功能,藉由監控這些網頁應用程式的存取動態,來找出企業可能出現的攻擊事件。專精於加密流量控管的Gigamon,最近也開始在GigaSmart平臺裡,納入相關機制,讓企業得以快速取得應用程式活動跡象,該公司產品管理部門主管Preetham Gopalaswamy特別來臺宣傳這項新功能。

隨著企業運用網路的方式出現變化,面臨數位轉型浪潮,出現了敏捷開發流程與極為分散的應用程式,使得網路環境變得極為複雜,而且,大多數的網路流量,都是經由HTTP或HTTPS協定傳送,不若以往能基於網路協定和連接埠,區隔出特定的應用程式流量。Preetham Gopalaswamy指出,許多企業正在進行數位轉型,雖然,首當其衝的問題,仍然是轉型的願景,同時,應用數位工具的作法,要能切合公司原本的自身文化。但是在轉型過程會導入的各式應用程式,企業不只需要面對上述網路環境的變化,同時還要兼顧效能與使用者體驗,以及資安及法規的要求。因此,Preetham Gopalaswamy認為,透視網路第7層的內容,便成為管理網路流量的切入點,並且能從中找尋潛在的資安事件。

在Gigamon推出Application Intelligence之前,網管人員還是能藉由GigaSmart平臺,使用該平臺內建的過濾機制,也就是Application Packet Filtering與Application Session Filter,處理封包和連線通訊過程,手動設定條件,針對指定的應用程式逐一進行控管。隨著企業需要管理的應用程式數量出現爆炸性成長,而且普遍需要透過網路第7層的流量,來識別應用程式存取行為,為此,Gigamon也依據上述激增的企業需求,開發出Application Intelligence。

為何企業會需要自動化套用政策?以往企業所需列管的應用程式數量不多,網管人員或許能夠定期維護相關的管理政策。但隨著企業運用的應用程式範圍,不再局限於自行內部建置的型態,也包括了各式各樣的雲端服務。同時,除了公司的桌上型電腦,員工還會透過自己的筆電與行動裝置上網。再者,企業內部越來越多的物聯網裝置,流量也應該受到管理。若是企業完全倚靠網管人員自行設定這些政策,難免會出現缺漏的情況,或者,無法跟隨網頁應用程式與雲端服務的改版,即時調整。

而在Application Intelligence當中,內建了超過3,200種常見的應用程式範本,只要直接在管理介面上勾選,企業的網管人員就可以加以管理網路流量,並且傳送到指定的資安設備進行檢測,可大幅減輕管控流量負擔。

相較於Palo Alto等其他資安廠商推出的網路流量分析平臺,Preetham Gopalaswamy認為,Gigamon提供的Application Intelligence模組,特色在於網路流量的收集更為完整,訴求在南北向網路流量之餘,GigaVUE節點同時也收集內部網路設備之間的流量,因此,應用程式存取的面貌將會更清晰。而這些由Gigamon節點設備所收集到的網路流量資料,可進一步傳送到資安事件管理(SIEM)平臺,讓企業著手進行深入調查。

依據主要功能區分的角度來看,Gigamon Application Intelligence提供了3種模組,分別是Application Filtering、Application Metadata,以及Application Visualization軟體。它們所對應的流量管控功能,涵蓋了應用程式流量控管與資訊進階運用,以及視覺化呈現應用程式的執行趨勢等。其中的Application Filtering,以及Application Visualization,已正式推出,Application Metadata則將於7月上線。

解析應用程式流量內容,並提供流量分布圖表

在Gigamon Application Intelligence的3種功能模組裡,首先,我們可透過Application Filtering過濾應用程式流量,再引導到指定的資安檢測設備,這是相當重要的功能,企業能藉此指定檢測流量的策略。

例如,對於員工使用臉書和推特社群網站的行為,這些流量可能要送到上網安全閘道,檢查其中是否含有潛在威脅;針對上傳到Dropbox、GitHub的檔案,以及程式碼,可能必須經由資料外洩防治(DLP)措施,過濾傳輸機敏資料的行為;對於企業使用的MongoDB資料庫,以及Elasticsearch搜尋引擎,企業可能特別需要監控它們的效能,將存取流量交由網路流量的管理工具進行監控等。Preetham Gopalaswamy表示,若是流量沒有經過分門別類,全數直接交給資安防護措施執行檢測,企業所需花費的資源將會非常龐大。

而在Application Filtering的流量導引政策來看,Preetham Gopalaswamy表示,這個模組的功能,涵蓋工業控制系統(ICS)、影子IT(Shadow IT)等層面,能夠進行識別和管理,或是進一步加以隔離。

對於企業所有應用程式的流量情況,Gigamon則是透過Application Visualization,提供分析圖表,網頁應用程式的流量使用狀態,網管人員能夠更容易掌握。不過,Preetham Gopalaswamy表示,這項元件目前的功能,仍然以提供應用程式流量的監控資訊為主,企業若要從中找出可能的資安事件,仍然需要搭配其他分析工具,而Gigamon也計畫將加入更多分析資訊的呈現。

提供圖像化的流量資訊

Application Visualization提供了易於判讀的應用程式流量圖表,讓網管人員能快速得知大量占用流量的應用程式,以及流量運用走勢。

能指定特定應用程式流量的管理政策

Application Filtering能過濾與分派網路流量,將流量交由特定的網路監控工具或是資安設備,進行分析。圖中的設定裡,便是指定將雅虎網站流量,傳送到Wireshark進行封包檢測。

可輸出多種格式中繼資料,到資安系統進一步運用

在GigaSmart平臺裡,有了Application Intelligence,將應用程式的流量態勢初步彙整後,網管人員能直接由Application Visualization檢視,然而,Preetham Gopalaswamy強調,這些已識別的網路流量,可轉換成中繼資料(Metadata),透過Netflow、IPFIX,以及CEF等格式檔案,傳送到企業的資安事件管理平臺上,執行深度分析作業。而這個將網路流量整理成中繼資料的模組,稱為Application Metadata。

在Application Metadata可彙整中繼資料的識別元素而言,總共逾5,000種以上。以前述的檔案共享雲端服務Dropbox、Box等而言,中繼資料可能會包含的內容,像是使用者登入服務,或是檔案上傳、下載的記錄等;企業若要監控資料庫的活動,像是MongoDB或是PostgreSQL的動態,在登入的資訊外,中繼資料還會記錄操作識別碼、傳送訊息長度等。

至於SCADA與工業控制系統的部分,Application Metadata會在中繼資料列入功能代碼、控制標籤,以及記錄下系統所儲存的資料等內容,因此,這套分析平臺,也能夠包括這些工控設備。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06