資安公司Intezer Labs研究人員發現一種新的Linux惡意軟體EvilGnome,其瞄準的對象是Linux桌面使用者,EvilGnome會偽裝Gnome殼層擴充,但實際上為Linux後門植入程式,偷偷地上傳螢幕截圖或是文件等私密資料,目前主要的安全解決方案都無法偵測到EvilGnome,研究人員提到,這個惡意軟體可能與俄國的APT(Advanced Persistent Threat)攻擊集團Gamaredon有關。

這個惡意軟體的特殊之處在於瞄準的族群,是Linux的桌面使用者,研究人員提到,過去在Linux上發現的惡意程式,通常是加密礦工或是DDoS殭屍網路工具等,這類瞄準伺服器的攻擊工具,畢竟Linux伺服器占總Linux使用組成的70%,而桌面作業系統僅只有2%。

EvilGnome會偽裝成知名桌面環境GNOME的擴充,進行桌面截圖、竊取文件,並從麥克風擷取錄音,還能自行下載其他模組擴充功能。EvilGnome帶有5個模組,ShooterSound模組會擷取使用者麥克風聲音,ShooterImage模組則會擷取螢幕截圖,而ShooterFile模組負責掃描檔案系統中的新檔案,這些模組收集到的檔案,都會被上傳到指揮與控制伺服器(C2),另外還有ShooterPing模組能接受新命令,每個模組都使用獨立的執行緒運作。

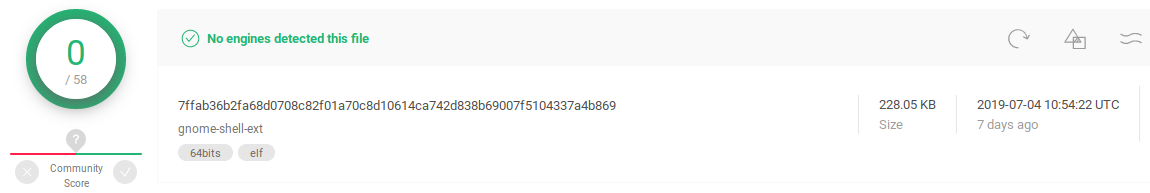

這些模組與C2伺服器間資料傳輸,都會加密以躲避基本的流量掃描。研究人員提到,這個被上傳到網路安全分析服務VirusTotal上(下圖)的後門植入程式,感覺是一個測試版,因為其中包含了未完成的鍵盤側錄模組ShooterKey,以及程式註解以及編譯元資料,而這些元資料通常不應該出現在正式生產版本中。

研究人員還發現,EvilGnome與俄羅斯駭客集團Gamaredon有關,EvilGnome使用的主機供應商與Gamaredon一直以來使用的相同,EvilGnome的C2伺服器的IP位置,與Gamaredon使用的域名相關聯,而在基礎設施上,EvilGnome的C2伺服器使用連接埠3436提供SSH服務,而Gamaredon正在運作的C2伺服器,也使用連接埠3436提供SSH服務。

由於Gamaredon習慣不使用任何已被發現的Linux植入程式,因此研究人員也無從進行直接的比對,因此只能從這些較高階的特徵判斷觀察。Gamaredon從2013年來一直就非常活躍,專針對與烏克蘭政府相關的人進行攻擊,會使用惡意附件感染受害者,而Gamaredon的植入程式的特性,包括使用資訊竊取工具SFX,偷取螢幕截圖或是文件,這項特性也有在EvilGnome上被發現。

Intezer Labs建議用戶可以檢查~/.cache/gnome-software/gnome-shell-extensions目錄,看是否存在名為gnome-shell-ext的可執行檔,以確認是否遭到感染,Intezer Labs也創建了自定義的YARA規則,供用戶檢測EvilGnome未來的變體。

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13