AWS擴大支援以屬性作為基礎的存取控制(Attribute-Based Access Control,ABAC),用戶現在可以在AWS對話(Session)中傳遞使用者屬性,把外部身份系統中定義的屬性,用作AWS內部ABAC的一部分。

不少系統皆提供基於角色的存取控制(Role-Based Access Control,RBAC),這是一種限制系統僅供被授權使用者存取資源的方法,在RBAC中,用戶定義資源的存取權限,並把這些權限分組成政策,企業中的角色會被賦予這些政策,而角色會被指定給諸如人、伺服器或是應用程式等實體。

但AWS提到,複雜的資源使RBAC難以被擴展,在新資源添加到系統之後,系統管理員必須要將新資源權限新增到所有相關的政策,但是當系統中存在上千種資源與上千種政策時,這個工作變得困難,當用戶或是應用程式被授與了不必要的權限,系統管理員也難以驗證權限配置的正確性。

為了在資源數量不斷成長的情況下,簡化系統管理員管理權限的工作,AWS提供了新興管理典範ABAC,用戶可以在政策中使用任何的屬性,包括使用者屬性、資源屬性和環境屬性等,政策可以使用IF...THEN來編寫規則,像是IF用戶屬性角色是經理,THEN可以存取檔案屬性為機密的檔案資源。

而現在AWS進一步宣布,當使用標準SAML(Security Assertion Markup Language),以外部身份提供者(IdP)提供的身份,聯合(Federation)連線進AWS,則可以在AWS對話中傳遞用戶屬性,存取具相同屬性的資源。外部身份系統的管理員可管理使用者屬性,並在聯合期間傳遞屬性,這些屬性稱為對話標籤,對話標籤是臨時標籤,僅在聯合期間有效。

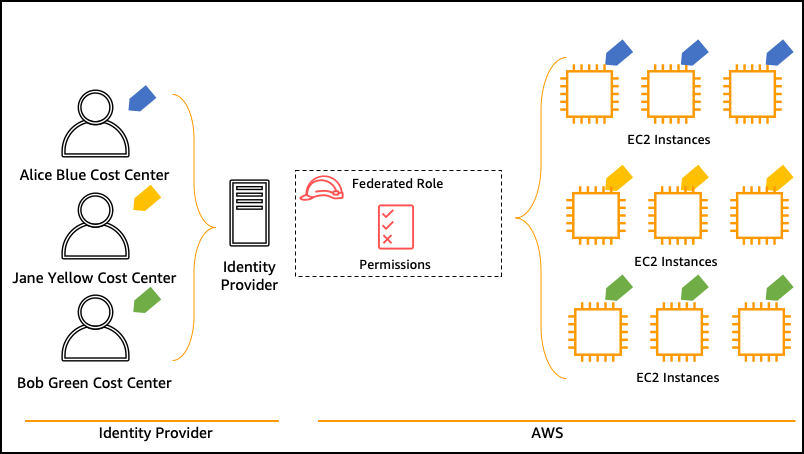

要於AWS的ABAC上使用外部身份提供者,流程如下圖,藍、黃和綠代表三個不同的成本中心(Cost Center),企業可以用成本中心的標籤標記所有專案資源,系統管理員可在外部身份系統的開發者對話中,加人成本中心標籤,如此,只有具有相同成本中心標籤值的連線,才能存取對應的標籤的資源。

當用戶需要變更存取不同標籤的資源,則系統管理員只要更新外部身份系統連線的標籤,在AWS中不需要進行額外更改授權的動作,AWS就會根據外部連線的標籤,自動應用新的存取授權。AWS現在已經與Auth0、ForgeRock和IBM等多家企業的身份系統合作,確保系統對話的屬性正確,而對於其他身份供應商來說,只要是使用標準SAML 2.0和OpenID Connect,也都可以配置對話標籤。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09