近年受到資安領域極大關注的MITRE ATT&CK,剖析了駭客攻擊戰術流程,並匯整成具體且通用的架構,成為資安攻防評估的實用工具,最近他們又公布了針對工業控制系統的ATT&CK for ICS,讓日益嚴峻的工控系統安全領域,也能有相關知識能幫助自身的防禦。

隨著針對性攻擊的風險大增,了解自己並了解敵人越來越受重視,由美國聯邦政府資助的非營利組織MITRE,近年提出了MITRE ATT&CK,透過有系統性的整理與歸納,剖析出攻擊方的具體手法,並彙整為理解攻擊者具備能力的知識庫,在ATT&CK模型中, ATT&CK for Enterprise是最為人所熟知,此外還有PRE-ATT&CK與Mobile方面。

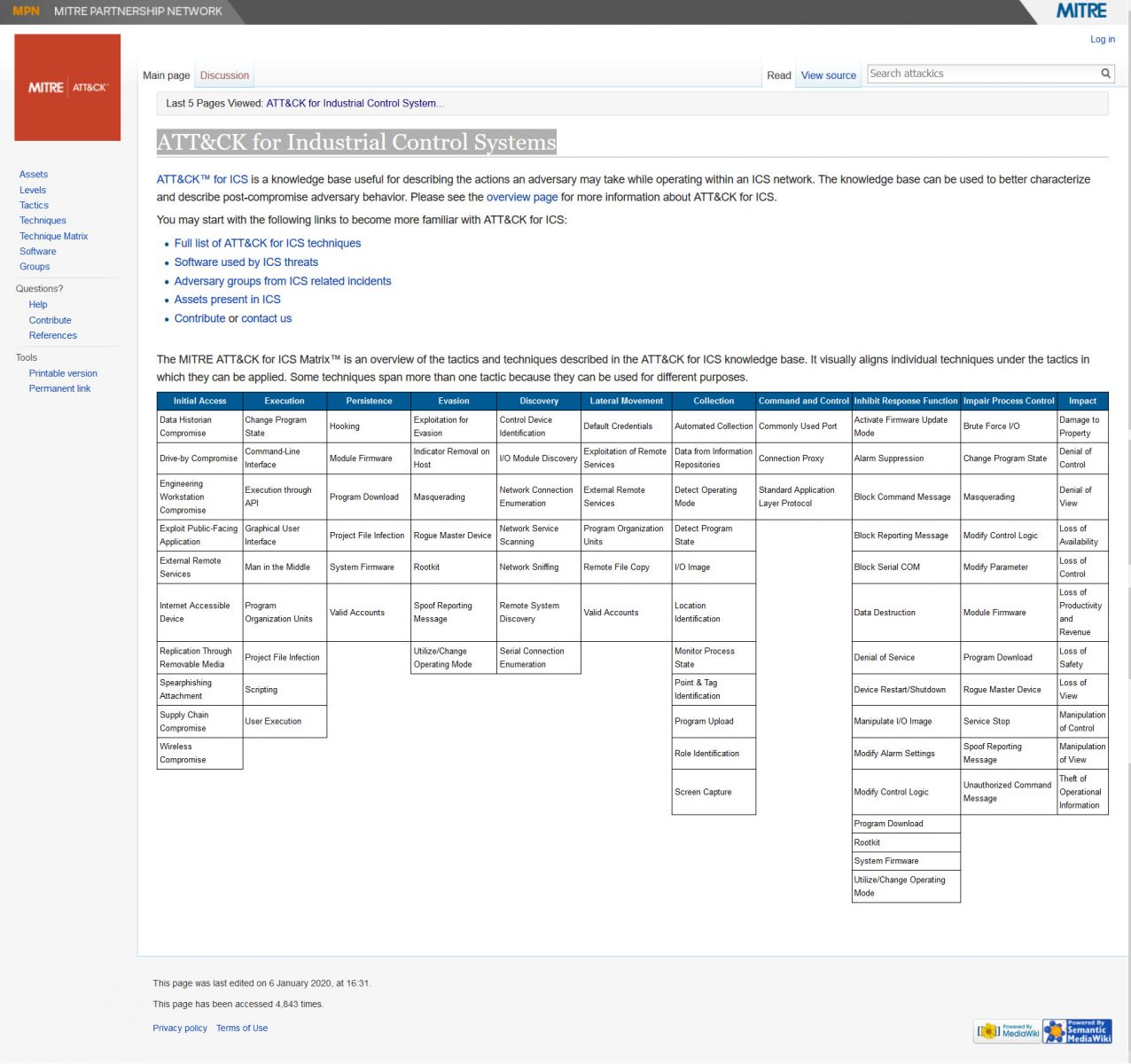

在2020年1月6日,MITRE正式在其網站上公布ATT&CK for ICS,該框架將駭客在入侵ICS使用的戰略,畫分成11個階段,並歸納出79個不同的技術手法。事實上,這個ICS ATT&CK在2017年就已經提出,在2019年1月底於美國邁阿密舉行的ICS安全會議S4x19,MITRE首席網路安全工程師Otis Alexander也特別對外說明框架中的戰略與技術手法,只是可能因為關鍵基礎設施較為敏感,這兩年多來,此框架一直沒有發布在ATT&CK官網上。

隨著這次ICS ATT&CK的正式對外公布,未來資安領域在談關鍵基礎設施的安全議題時,也將有更多可以參考的資源。

根據MITRE首席網路安全工程師Otis Alexander的說明,ATT&CK for ICS試圖利用ATT&CK for Enterprise對攻擊者的行為進行分類,並強調不能忽視攻擊者經由IT或企業系統入侵。而對於ICS ATT&CK框架的使用,他提到可用於攻擊模擬、行為分析、網路威脅情報、防禦差距評估、SOC成熟度評估、故障場景開發、跨網域攻擊者追蹤與教育資源。

另外值得一提的是,新一年度的ICS安全會議S4x20即將在本月底,也就是在1月20日到23日展開;而ATT&CK評估計畫第二回從去年下半開始進行,也將告一段落,這輪共有21家資安業者參與,預計近期就會公布評估結果,比第一回的12家更多(初期7家,之後又有5家跟進)。

在ATT&CK for ICS的矩陣模型當中,將入侵期間駭客使用的戰略分為11個階段,當中可以看出少部分與ATT&CK for Enterprise並不相同。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-10

2026-02-10