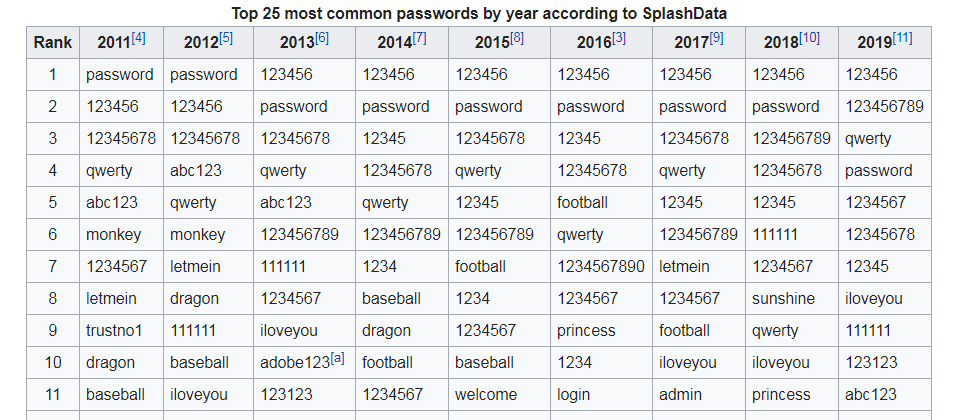

洩露這批名單的駭客聲稱,他是利用預設使用者名稱、密碼以及簡單易猜測的使用者名稱及密碼組合,來掃描開啟Telnet服務連上網路的物聯網裝置後,找到51.5萬台裝置IP位址、用戶名稱與密碼。上圖為資安業者統計歷年重複度最高的弱密碼資料示意圖,圖片來源/https://en.wikipedia.org/wiki/List_of_the_most_common_passwords。

ZDNet報導,超過51萬台的伺服器、家用路由器和物聯網(IoT)裝置的Telnet服務的登入資訊──包括帳密,被人公佈於駭客論壇上。

遭到洩露的清單包含51.5萬台裝置IP位址、Telnet用戶名稱與密碼。它們都是因為開啟Telnet服務連上網路。Telnet是用以控制裝置的遠端存取服務協定。

根據安全研究人員和洩密者本人的說法,他是透過以機器人程式利用預設使用者名稱、密碼以及簡單易猜測的使用者名稱及密碼組合,來掃描連網的物聯網裝置。這類可讓駭客植入惡意程式以建立殭屍網路,又稱為殭屍清單(bot list),通常不會公佈出來。在此之前,這個清單外洩最嚴重的事件,為2018年7月3.3萬台裝置Telnet密碼外洩。因此,本次涉及51.5萬台裝置的殭屍清單外洩事件,也成為史上最高。

ZDNet報導,洩密者自稱是受僱型DDoS(DDoS-for-hire)服務的營運者。至於他為什麼要公佈這份名單,駭客解釋他的DDoS服務模式從IoT裝置殭屍網路,轉為租用高傳輸量的雲端伺服器,所以不再需要這類名單。

記者並未用這份名單確認資訊的準確性,但利用Shodan等搜尋引擎顯示受害者集中在特定ISP或特定公有雲端業者的網路,前者多半是家用路由器或IoT裝置。

報導指出,這份名單的資訊為2019年10月到11月時的資訊。到了現在,可能有些裝置IP或密碼已經換新。

但安全人員說,即使如此也不代表這些用戶脫離危險了,因為手段更厲害的駭客可以利用這份名單辨識出ISP,接著掃瞄該ISP網路來更新IP位址,因為這類ISP往往也是管理較疏漏的業者,因而還是可能會再給駭客可乘之機。

取得這份清單的安全研究人員已經通知ISP和雲端業者。當然,連網裝置還使用預設或太簡單密碼的用戶最好儘速變更。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10