周峻佑攝

隨著威脅態勢更加嚴峻,使得許多國家相繼透過法規,要求企業做好資安。以往,企業可能只要參照有關資安標準,再隨著公司業務進行調整、落實相關工作,但在全球化貿易往來的情況,使得企業需因地制宜,遵循各國法規要求,如何在不同法律規範下,有統一的資安策略,便成為落實資安全的難題。

在今年1月,我們看到思科在Cisco Connect Taipei大會,介紹了相關內容。他們認為,可採用美國國家標準暨技術研究院(NIST)提出的網路安全框架(CSF),提升企業管理資訊安全的成熟度,同時,他們也強調,無論規模大小,企業都能使用這套資安框架。

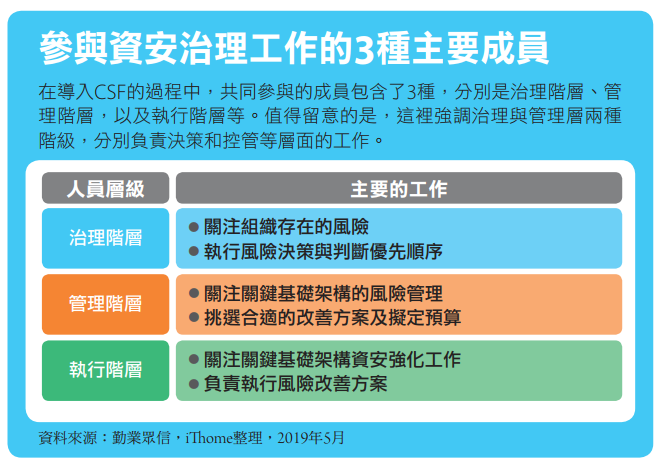

到了3月的臺灣資安大會,勤業眾信也以NIST CSF為題發表演講。他們認為,臺灣企業需尋求治理資訊安全的框架,便以輔導國內企業導入CSF的經驗,提出需留意的方向。

NIST制訂CSF之際,便是因為相關標準不夠精細,難以詳細規範企業所需執行的方向,但美國政府又面臨多種關鍵基礎設施之間,資訊化程度不一的情況,例如,當時許多美國的航空業者將相關系統連上網路,已經算是相當普遍的做法,而像是供應油、水、電等單位,連網程度較低,許多的控制設備在離線環境作業,若是採取法規要求,很難一體適用。CSF便是在上述的背景下,由NIST於2013年所推出的資安管理系統,目前廣泛落實在美國聯邦政府所屬單位,以及簽約的合作廠商。這5年發展下來,CSF也受到英國、義大利、日本、以色列等國的政府採用,同時衍生出針對特定產業的規範,像是美國聯邦金融機構考試委員會(FFIEC)便以CSF為基礎,推出專屬於金融業的網路安全評估工具,稱為Cybersecurity Assessment Tool(CAT)。

雖然,臺灣先接觸到落實CSF框架的企業,是在生產供應鏈負責代工、製造的業者,以及美國企業的臺灣分公司,但是,現在許多臺灣企業為了因應各國法規,同樣遭遇到不同標準,導致無法再套用相同管理政策的情況,CSF便成為探討整體防護策略的方針。例如,臺灣許多企業在海外設立了分公司,在整體資訊安全管理上,就可以透過CSF的要求,兼顧不同國家分公司現況,建立一致的管理原則。

導入NIST CSF之前,企業需突破過往稽核的心防

時下許多資安框架的出發點,往往從企業可能會面臨的攻擊型態,反推所需的防護工作,而CSF則是以管理的角度出發,將需要執行的工作,歸納成5大類型──識別、防護、偵測、回應,以及復原等。

與企業裡品質管理中常會提及的PDCA類似,CSF也強調持續改進的周期,訴求的是將所需執行的目標和資源量化,定期檢視資安治理的成熟度,進而使得企業資安治理能夠逐步提升。不過,勤業眾信副總經理林彥良說,由於被稽核ISO 27001等資安標準,在許多臺灣企業已經可說是例行公事,他在輔導企業導入CSF時,常會被承辦人員問到:今天是要「討論」或「稽核」?

林彥良表示,誠如前述CSF檢視的層面,是企業資安治理的成熟與否,讓企業的情況更加透明,事前充分揭露現況,才能研擬更適合的執行方向,自然是採取討論角度進行,更不會出現稽核裡所謂的「缺失」,因此,他認為,企業導入CSF框架,首先要先擺脫過往執行稽核的角度,避免出現員工怕麻煩而不敢承報的情況,錯失預防的先機。例如,企業不應該將資訊安全沒有到位的地方,一概都以打考績扣分的方式處理。

尤其是NIST規畫CSF框架的背景,已是認為企業隨時都有可能被駭客入侵,而非早期資安想要試圖做到滴水不漏的防堵措施。取而代之的策略是,要在遭受攻擊的情況下,企業仍然能持續營運,不致因此停擺。在看待資安防護工作的角度上,企業勢必要予以調整,持續改進相關的管理。

與高層與部門間的溝通,是推動資安框架的重要工作

在企業的權責畫分上,資訊安全的工作經常由IT部門全權負責,因此,過去界定要做資訊安全的範圍,往往局限在IT環境,或是特定的辦公大樓,甚至可能與公司業務關係相當遙遠。但實際上,資訊安全與公司整體業務可說是息息相關,隨著資安情勢的變化,企業只在IT環境採取相關防護措施,所帶來的影響近年來逐步浮上枱面,像是現在倍受重視的操作科技(OT)安全,便是以往以IT環境做為防護規畫的範圍下,長年被企業忽略的領域。林彥良強調,資訊安全工作是企業整體的事情,尤其是要執行資安防護,牽涉到人力和經費,如何將目標具體量化,變成可執行的任務,便是CSF所提供的功能。

基於上述在企業中,普遍存在由IT部門負責資安工作的現象,林彥良指出,在CSF框架裡,特別強調企業要落實資安防護工作,要到董事會的層級。再者,由於公司各部門之間也需要分工合作,執行相關的資安工作,普遍由在IT部門主導有關防護策略的情況下,IT部門也可能要居中進行溝通和協調。

過往資訊安全的工作,普遍由IT部門執行,但到了爭取經費和資源時,仍需高層許可,導致不少工作因此受阻的情況,時有所聞。例如,臺灣企業的海外分公司,編制很可能只有業務,但依照CSF框架加入專責資安人員,企業顯然會增加不少營運成本,此時,勢必就要高層核准才行。

而在CSF這套框架裡,NIST將董事會納為落實資安防護的決策單位,對於IT部門的承辦人員而言,便會擔心董事會是否因為缺乏資安知識,而做出令相關執行者難以因應的決策。林彥良舉例,有間跨國企業IT部門製作了一份完整的年度資安報告,呈交給董事會,高層閱畢,便要求下個月提供20多個分公司的報告,殊不知IT部門準備前述報告,就耗時一年之久。由這樣的例子來看,林彥良說,雖然IT部門通常是推動者和執行者,但高層可能不甚了解資訊安全領域,其下達決策的出發點,多半從營運的層面判斷,而忽略資安防護的需求。因此,與董事會溝通,並且充實這些主管的資安教育,也是相關承辦人員推動CSF時的關鍵工作。

此外,溝通不光是與公司高層之間需要,事實上,所有相關的部分也需要資訊安全的職能分工、協調。以上述臺灣企業的海外據點情形為例,分公司可能會認為,資安工作的分配,要看總公司的指派,但是總公司卻覺得由分公司全權處理就好的現象。這時IT部門的角色,就要協助總公司與子公司之間,釐清需要執行的資安工作和分工。

資訊治理成熟度是否達到水準,可參考同業落實情形

雖說企業導入CSF框架後,要避免用稽核的思維執行資安工作,但究竟企業應該做到什麼程度才算能夠接受?要如何確認成熟度達到標準?在CSF框架裡,NIST援引了多項標準和指南,包含ISO 27001、COBIT等,以及NIST自己制訂的規範SP800-53,不過,隨著企業的組織規模,以及分公司所面臨的法規不同,還是可能導致執行的結果出現明顯差異。因此,林彥良說,企業想要了解成熟度是否足夠,應該與同行比較,檢視自己的資安成熟度是否向業界看齊。

資安治理的成熟度差異,也會影響企業策略發展規畫。林彥良指出,以接收外部的威脅情資後續應用為例,從CSF的框架核心(Framework Core)檢核表來看,大家可能都會認為,已做到這項工作,事實上,外國企業往往會藉此當作資安演練的題材,而對於國內的企業而言,卻是只盡到通報使用者的義務。面對相同的資源,企業卻有不同運用方式,這在資安治理的成熟度上,就會有顯著的差異。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10