FireEye

在武漢肺炎(COVID-19)疫情大爆發的情況下,駭客假借傳送相關的資訊進行詐騙,最近2個月可說是時有所聞。不過,這些攻擊到底來自何處?資安公司FireEye表示,他們發現主要來自中國、俄羅斯,以及北韓等國家,而且背後極有可能是政府當局支持的攻擊行動。

FireEye網路間諜分析部門資深主管Ben Read指出,他們觀察到利用疫情做為主題的目標式網路釣魚攻擊,基於背後潛藏的經濟因素,導致自從今年1月開始,數量呈現爆炸性的成長。該公司預期,攻擊者濫用這種全球性議題作為引人上鈎的途徑,未來不僅鎖定特定目標,也可能會採取亂槍打鳥的做法,來發動攻擊。不過,這次FireEye發現的駭客組織,其共同點是鎖定特定國家為下手的範圍。

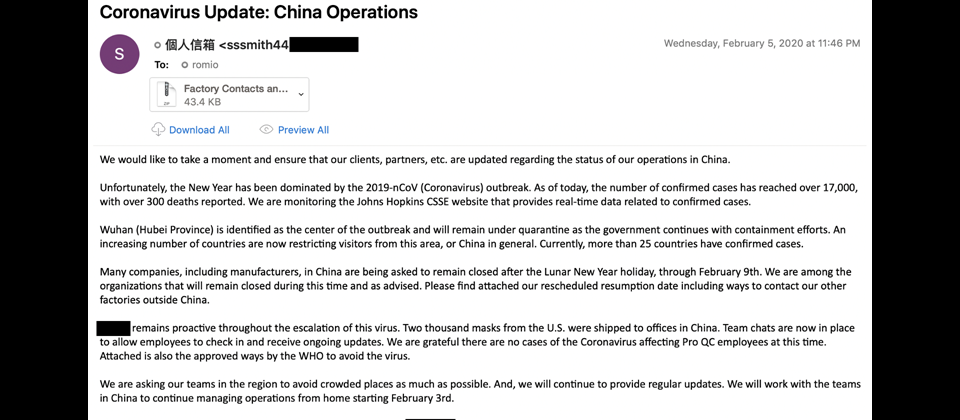

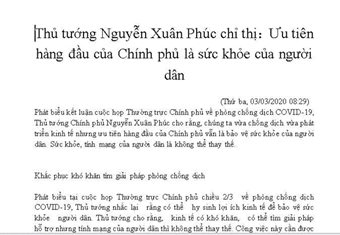

以中國的駭客組織而言,FireEye發現了兩個組織正在發動有關網路釣魚攻擊,其中一個是TEMP.Hex,鎖定臺灣、越南,以及菲律賓等國,藉著冒充政治人物的聲明,或者是對於防疫有關的建議,來誘使關切疫情的民眾上當,進而在受害者電腦植入Sogu與Cobalt Strike等攻擊工具。

另一個中國駭客組織則是針對蒙古,利用看似為當局發布的武漢肺炎感染數據文件檔案,進而在受害者電腦上安裝Poisonivy後門程式。

而FireEye在俄國發現從事有關釣魚攻擊TEMP.Armageddon,該駭客組織也是使用宣稱是法律文件的惡意檔案,向烏克蘭發動攻擊。至於疑似由北韓駭客發動的攻擊,則是FireEye發現一個由南韓非營利組織寄出的釣魚信件,主旨是武漢肺炎回函,該公司指出,雖然他們正在進一步分析其中包含的惡意軟體,但從攻擊的手法來看,與過往北韓駭客的行徑有一些共通之處,因此認為相關攻擊是由該國駭客所為。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06