圖片來源:

微軟

Office 365企業用戶要小心了,微軟周四提醒,才剛改版1個月的Azure AD登入頁面(sign-in pages)已經出現偽造版本,攻擊者透過釣魚信件將用戶引導至惡意網站以竊取帳密。

微軟的Office 365 ATP軟體資料偵測到多起釣魚郵件攻擊,牽涉至少幾十個釣魚網站。由於新版Azure ID登入頁面於今年2月公布,4月才上線。這幾波釣魚信件攻擊顯示,駭客因應情勢變化的速度有多快。

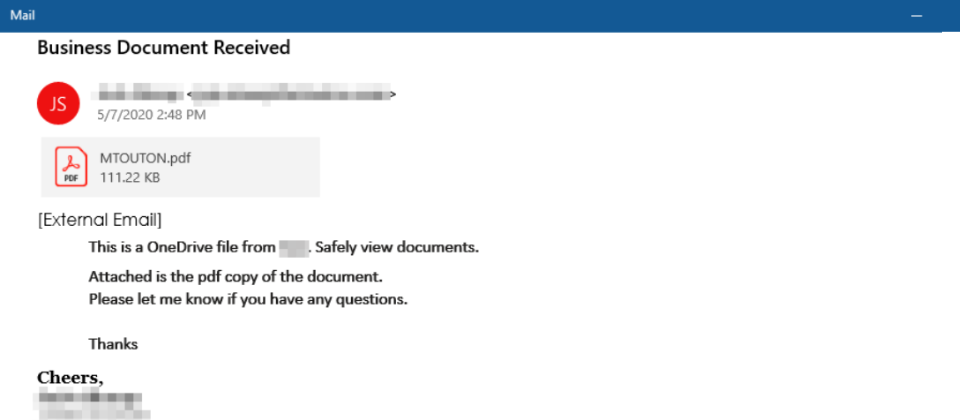

其中一則釣魚郵件以「收到業務檔案」為主旨,內文附上一個偽裝為OneDrive共享檔案文件的PDF檔,點擊「存取文件」後,會被導向一個看似新版的Azure ID登入頁面,企圖騙取Office 365用戶的帳密。這封郵件隨後被Office 365 ATP(Advanced Threat Protection)偵測到。

駭客經常利用火紅議題及常見服務,提高網釣攻擊效果。像是去年詐騙人士傳送假冒中華郵政查詢包裹網頁,以騙取民眾手機號碼,今年則有假冒的武漢肺炎疫情地圖,上周則有駭客散布和思科WebEx有關的網釣信件,謊稱用戶憑證有問題,導引緊張的用戶連到假WebEx網頁輸入帳密。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-10

2026-02-10

2026-02-09

2026-02-10

Advertisement