瑞士洛桑聯邦理工學院(École Polytechnique Fédérale de Lausanne)的研究人員近日出版研究報告,指稱藍牙協定中的兩個核心配置含有安全漏洞,將允許駭客假冒裝置身分,從而存取與之配對的藍牙裝置。研究人員測試28種藍牙晶片與採用相關晶片的31款裝置,其中iPhone 8、Pixel 3、Nokia 7、MacBook Pro 2017、iPad 2018或第三代ThinkPad X1,都面臨了攻擊風險。

藍牙協定的核心規格中,總計定義了6種核心配置,研究人員所發現的安全漏洞則出現在基本傳輸速率(Basic Rate,BR)與增強資料速率(Enhanced Data Rate,EDR)兩種核心配置中,它們都被應用在低耗電的短距通訊上,當要建立一個加密連線時,兩個藍牙裝置必須透過一個連結金鑰互相配對,但存在於這兩個配置中的安全漏洞,卻允許駭客偽裝成先前曾經配對過的裝置,而繞過金鑰認證程序,形成藍牙假冒攻擊(Bluetooth Impersonation Attack,BIAS)。

根據研究人員的說明,兩個藍牙裝置在第一次進行配對時,會產生一個長期金鑰,未來的連結就會使用該長期金鑰所衍生的期間金鑰,而不必再重新經歷配對程序,而漏洞則存在於首次配對之後的認證程序,允許駭客假冒為之前曾經成功配對過的裝置。

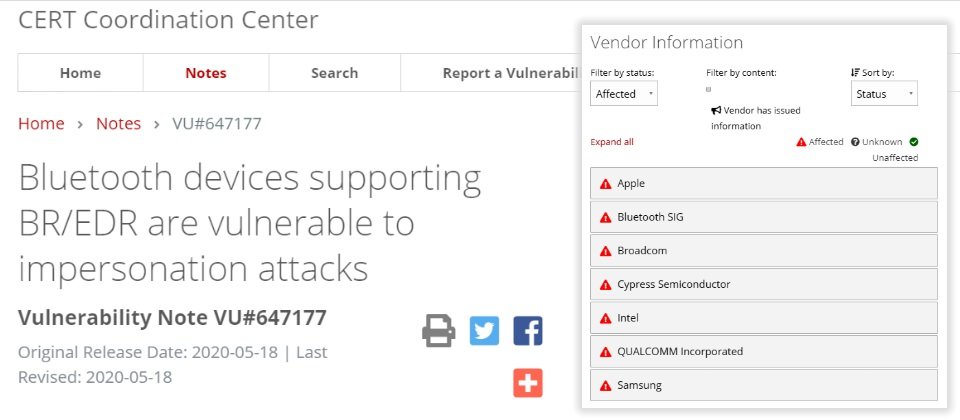

值得注意的是,此一藍牙假冒攻擊適用於所有的藍牙版本、安全模式,以及任何裝置製造商,使得市場上的數十億藍牙裝置都將被波及。

制定藍牙規範的藍牙技術聯盟(SIG)在去年就收到了研究人員的通知,坦承相關漏洞將允許駭客調降金鑰的強度,再暴力破解金鑰以偽裝成已配對的裝置。SIG公布了暫時補救措施,強烈建議藍牙供應商應禁止降級至長度低於7 Octet的加密金鑰;主機在執行傳統認證時應啟用交互認證;主機應儘可能支援唯一安全連線( Secure Connections Only)模式;若未先要求建立加密連結,不得使用藍牙認證來變更裝置的信任度。

此外,SIG已更新藍牙規格,只是該規格要等到新一代的藍牙協定出爐,才能真正落實。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10