Intizer

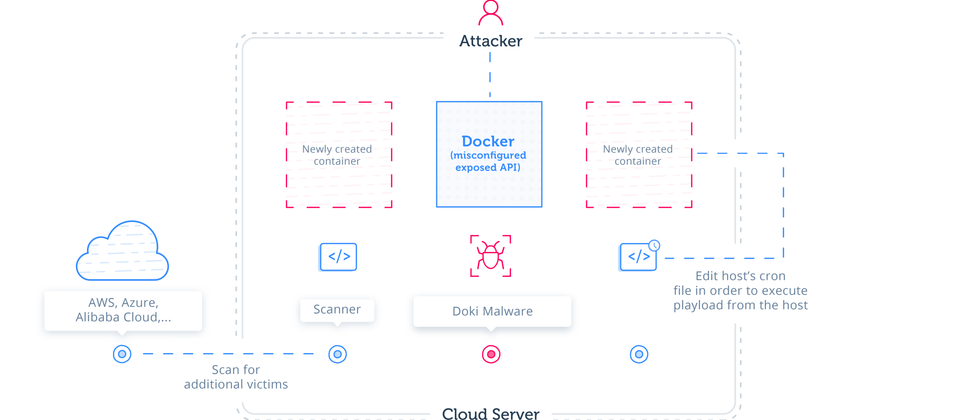

企業在公有雲建置容器以提供服務的情況,如今逐漸普遍,但這些容器也成為駭客下手用來挖礦的目標。例如,我們看到ZDNet、Hacker News、Bleeping Computer等媒體報導,資安業者Intizer於7月28日,揭露一種鎖定Docker的Linux惡意軟體Doki,它採用了過往曾未出現的攻擊手法,導致在今年1月中旬就被上傳到惡意軟體分析平臺VirusTotal,半年內卻沒有防毒引擎發現它是惡意軟體。該公司表示,如果企業建置的Docker提供了能夠公開存取的API,就可能是潛在的攻擊對象,必須加以防範,而且他們已經發現到攻擊事件。不過,Intizer沒有進一步提及受害的規模。

Doki是一款鎖定Linux作業系統的後門程式,駭客採用了DynDNS提供的DNS服務,以及極為獨特的網域生成演算法(Domain Generation Algorithm,DGA),來建立與攻擊者通訊的管道。這個DGA的特別之處,在於攻擊者運用了一種名為多奇幣(Dogecoin)加密貨幣的區塊鏈,來算出Doki需要存取的C&C中繼站網域,而這樣的手法讓人難以捉摸。

一般來說,後門程式取得C&C中繼站位置的方式,往往是採用了一組字串清單,供後門程式拼湊出可能的網址,嘗試進行連線,只要其中一個中繼站的網址可用,駭客就能對後門程式下達指令,不過,此種作法很可能被企業以黑名單阻擋網址而失效。而Doki透過區塊鏈來即時產生所需的網址,企業便難以透過封鎖的策略來進行防禦。

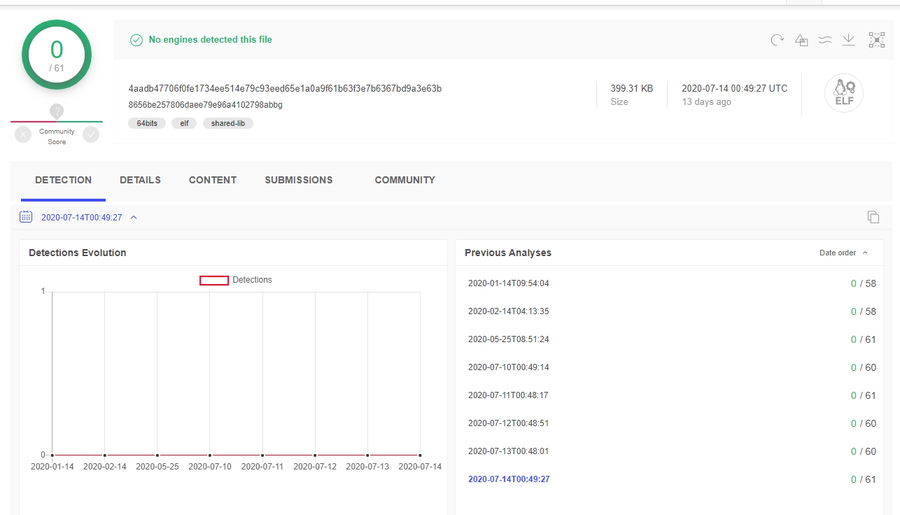

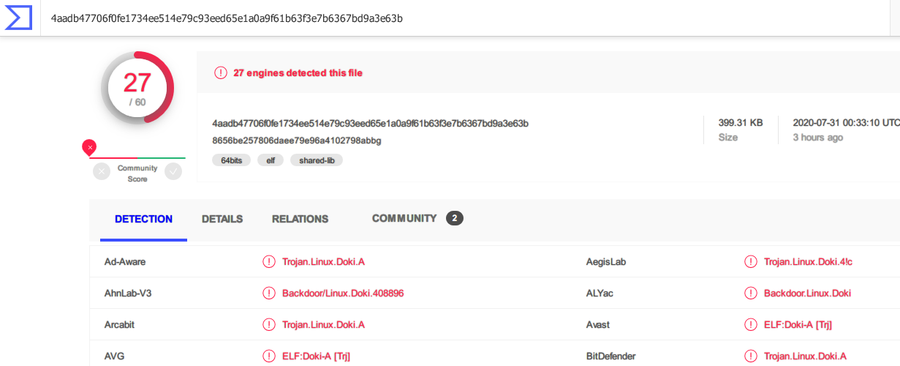

由於因為這樣的做法前所未見,Intizer看到有人在今年1月14日把Doki上傳到VirusTotal,當時60個防毒引擎全都沒有識別出攻擊特徵,過了半年之後,也就是到了7月14日,仍然還是沒有任何一款防毒引擎認為有害。而在Intizer揭露之後,我們在31日早上檢視VirusTotal,發現有27個防毒引擎指出它就是Doki,當中有趨勢、賽門鐵克、卡巴斯基、Check Point,以及FireEye等大型資安廠商,驗證Doki為後門程式或是木馬程式。Intizer呼籲,企業應該要從對外曝露的連接埠著手檢查,並留意環境裡是否出現未列管的容器等現象。

Intizer指出,Doki自今年1月14日有人上傳到VirusTotal後,直到半年後的7月14日,還是沒有防毒引擎認為這個惡意程式有害。

在Doki被揭露後,我們實際在7月31日上午瀏覽VirusTotal分析網頁,全部60款防毒引擎裡,有27款已標示為後門程式或是木馬。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10