在臺灣資安大會供應鏈安全論壇上,奧義智慧共同創辦人叢培侃說明供應鏈安全的大小構面,指出供應鏈評核與軟體物料清單將是重點,並從攻擊實例說明駭客相當擅長突破保護機制,企業必須更加重視應變變與復原。

圖/iThome

潛在的攻擊管道不斷增加,企業在關注終端、裝置與網路等內部風險之外,合作夥伴、供應商與委外的外部風險,以及各式IoT風險,都讓當前企業對於資安威脅可見性與控制能力,顯得越來越低。

對於供應鏈方面的風險與安全,在2020臺灣資安大會的供應鏈安全論壇中,奧義智慧共同創辦人叢培侃(PK)指出,近年來駭客藉此滲透的情形是越來越多,更值得國內關注的是,臺灣企業或組織遭遇的APT攻擊中,已發現有多起案例,駭客都是從供應鏈下手,令人防不勝防,這也說明了駭客相當擅長突破保護機制,因此,企業對於應變與復原必須更加重視。

供應鏈安全成近年成焦點,從供應商到軟體元件等不同層面都是挑戰

對於供應鏈安全的議題,有那些構面值得關注?叢培侃表示,一般所指的供應鏈,大可以大到公司對公司,小也可以小到軟體的元件和元件。

他進一步解釋,以公司對公司的供應鏈安全而言,企業除了做好自己的安全,當供應商可能有部分網路與企業自家的網路介接,或是有部分資料跟自家的系統做交換,不僅是造成了突破口的出現,也意謂著,「對方的安全也變成我的安全的一部分」叢培侃說。

因此,從網路上觀察供應商的外在表現,建立資安評核標準,評估對方的資安成熟度,就是很具挑戰性的課題,他表示,現在國內企業正慢慢開始意識到這樣的問題,像是現在竹科大廠都在做上下游供應鏈資安評鑑,這是很好的一件事。

進一步來看,各個產業都有自己的供應鏈體系要面對,舉例來說,以政府單位而言,包含從屬機關,以及各部會專屬的內外網,包括健保、警政、外交可能都有自己的VPN網路環境,還有各式交換系統委外開發;而以高科技業而言,包括上下游供應商、協力廠商,還有實例是新被併購的公司有資安風險,而影響到併購者,因此現在創業投資(Venture Capital,VC)或大企業在併購公司時,資安也會變成評估時的一大項目;以金融業而言,包括各地區分行、聯徵、SWIFT與ATM;至於電子商務的面向則是更多,包括物流、金流、客服、簡訊、倉儲與委外開發等。因此,各領域是否有辦法盤點這些守備範圍,就是一件重要的事。

擴展守備範圍,除了供應鏈評核,軟體物料清單也將成因應重點

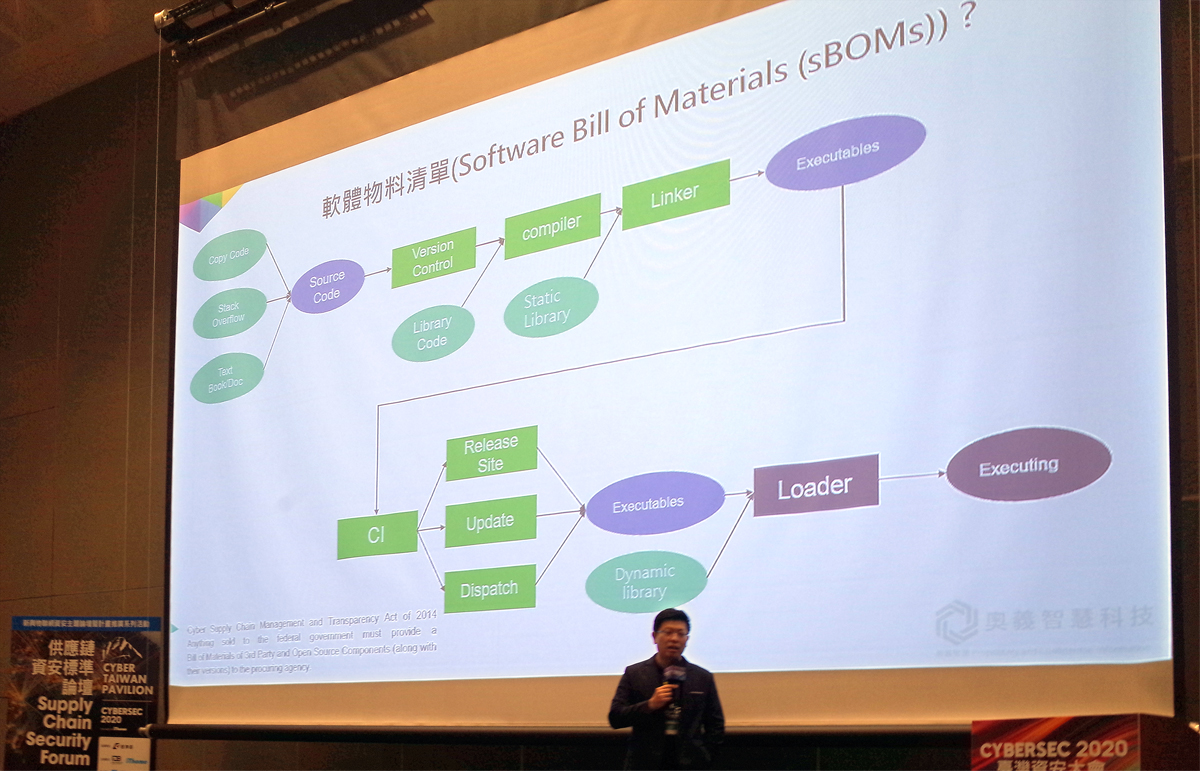

在公司對公司的供應鏈安全之外,不同層次的軟體供應鏈元件安全,也是近年關心的一大焦點。例如,單從原始碼部分而言,就有安全破口存在,叢培侃表示,有時一些程式碼,可能從網路或從Stack overflow技術問答論壇網站,或Pastebin程式碼分享網站複製、貼上而來,但裡面是否被摻雜了什麼,或是存在弱點,使用者在第一時間很難知道;又或者是從教科書上直接抄下一段程式碼,但他提醒,一般教科書上最主要不是教你寫出安全程式碼,只是教你如何去實作這個功能,因此其實不具安全性。

而在原始碼之後,還包括版本控制(Version control)、編譯器(Compiler)、連結器(Linker)到執行檔(Executables)的過程,以及後續CI、更新部署,再到執行檔。而這些開發環節,其實也都存在供應鏈攻擊的風險,並有不少攻擊實例。

例如,駭客即便無法修改原本的程式碼,但從第三方程式庫(Library)下手,在2019年的Ruby_Strong_passward Backdoor,就是駭客將後門放在Ruby密碼強度檢查的程式庫程式碼(Liberay code)當中;在Compiler的環節,2015年曾發生的XcodeGhost事件,駭客將蘋果開發工具Xcode植入惡意程式碼,並散布到雲端空間與論壇,竟導致多款知名App都受影響;在Executables的環節,像是2017年CCleaner遭植入後門,攻擊者非法修改CCleaner.exe binary,並植入一個2階段的後門程式;還有2019年華碩筆電的Live Update更新伺服器遭駭等。這些事件,已經顯示了駭客在不同階段都有可利用的方式。

面對這樣的威脅,叢培侃強調了軟體物料清單(Software Bill of Materials,SBOMs)的重要性。因為有很多遭受攻擊的案例,是第三方程式庫(Library)有問題,但該企業卻沒法即時修正Binary(二進位包),原因在於,他們根本不知道Binary裡面用了那些第三方的元件,也不清楚這些元件使用的版本。

談到物料清單(Bill Of Material,BOM),對於電子產業興盛的臺灣而言,相信不少人都感到熟悉,但這次提到的軟體物料清單,比較少人關注。我們過去雖也曾聽資安專家提及,因應系統開發時第三方套件出現弱點,最好要建立第三方套件清單,並做到盤點清冊的關聯,但這樣的提醒仍在少數。

叢培侃在說明SBOMs的議題時,指出這樣的觀念在之前就已受到討論。在2014年,美國曾經立法提案,也就是The Cyber Supply Chain Management and Transparency Act of 2014,要求政府機關為其購買的任何新產品需取得軟體BOM表,雖然當時法案沒有通過,但叢培侃認為,這樣的觀念相當不錯,並給了後續IoT相關法案有很大的啟發,其他相關法案也正慢慢將這樣的概念放進去。

不論如何,叢培侃強調,軟體元件、廠商等供應鏈錯綜複雜,因此突破口都需要持續風險控管,而供應鏈評核,以及軟體原物料管理,將是企業關注的重點。

針對臺灣的APT攻擊中,已有不少是採供應鏈攻擊手法,包括偽裝合法GCB、檔案加密系統等

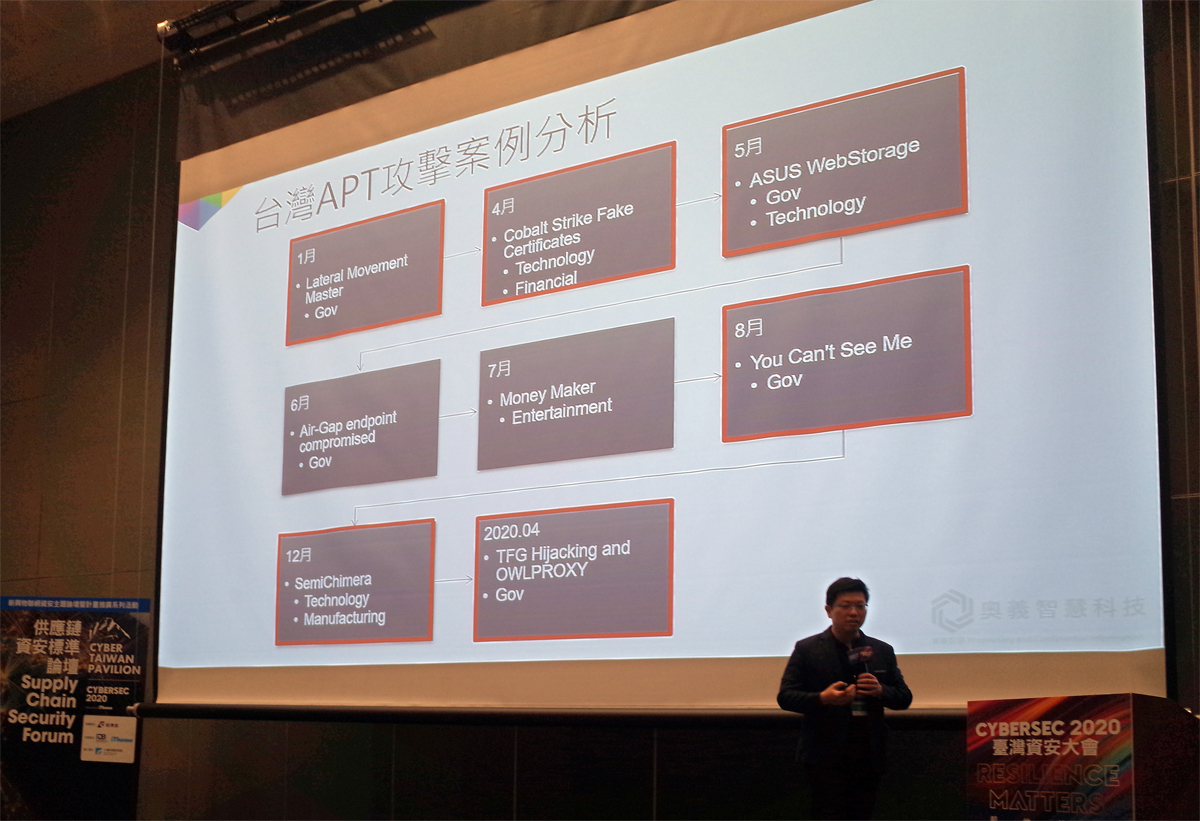

供應鏈安全問題在近年持續受關注,臺灣企業組織也有遭受這樣的攻擊嗎?叢培侃給出了答案,臺灣已有不少遇害實例,根據奧義自身的經驗,近一年來,鎖定臺灣企業與組織的APT攻擊中,他們挑出具代表性,且只有少數廠商有發出警告的案例,當中就有相當高比例的事件,都與不同程度的供應鏈有關。

在這次議程上,叢培侃特別挑出了8起針對臺灣企業或組織的APT攻擊,都是在這一年多內發生,並具代表性的最新威脅,來說明他們關注到的攻擊趨勢,值得注意的是,當中有6起事件都與不同程度的供應鏈安全有關,包括偽裝成GCB合法軟體、更新程式與檔案加密系統等。

例如,2019年1月針對政府產業的攻擊,奧義稱之為Lateral Movement Master。這是利用國內政府單位會導入政府共通組態基準(GCB),以規範資通訊設備的一致性安全設定,駭客當時則偽裝成合法程式FGCBUpdater.exe,並利用GPO來派送;2019年4月鎖定科技與金融業的攻擊,他們稱之為Cobalt Strike Fake Certificaties,這是華碩更新伺服器遭駭的後續,他們發現有潛在的攻擊行動,是有攻擊者在祕密製作看似Live Update的程式,但裡面卻是滲透測試工具Cobalt Strike的程式碼;2019年5月針對政府與科技業的華碩Asus WebStorage事件,駭客透過入侵華碩雲端儲存服務的軟體更新服務,作為下載Plead惡意程式的手法。

此外,還包括2019年8月針對政府的You Can't See Me,2019年針對科技業與製造業的Semichimera等,以及2020年4月還發生TFG Hijacking與OWLProxy攻擊,前者是透過組織單位使用的加密軟體埋放後門,後者會利用惡意程式在受害主機上架HTTP伺服器。顯然這些攻擊實例,已經顯示出,駭客會將攻擊延伸到相關目標供應鏈的廠商或軟體。叢培侃強調:「近年駭客除了直接攻擊使用者或企業,現在更開始嘗試從供應鏈體系下手,這是有明顯增加的趨勢。」

剖繪駭客攻擊手法與共通特性,可作為檢視企業安全的參考

對於此一攻擊態勢,叢培侃在會中特別說明了奧義在此的分析,像是這些攻擊是否有些共通性存在,讓企業可以更了解這類攻擊的特性。

關於攻擊者的身分,叢培侃表示,以臺灣常見的APT族群而言,主要是與中國有關的WaterBear、Winnti Group、APT 27與APT 10,這些族群都已經活躍了10年之久。他笑著說:「這些針對我們的朋友已經跟著我們10年,研究了我們10年,陪伴了我們10年,提供了天然的養分讓我們研究,這也造就臺灣現在有如此蓬勃的資安新創產業。

在攻擊手法的共通性方面,大量使用合法簽章或無檔案式攻擊,最值得關注。叢培侃強調,關於程式碼的簽章驗證,在今日已經不具顯著的參考性,他認為,這對於現在駭客來說,已經沒有任何門檻;而在無檔案攻擊上,駭客使用Powershell、WMI已經相當常見,因此企業無法用傳統防毒來阻擋這樣的APT攻擊。

而且,VPN是駭客主要侵入管道之一,叢培侃指出,許多案例駭客都是從VPN進入,或者是駭客「幫」單位裝一個VPN,像是SoftEther VPN等。他表示,普遍而言,企業不會允許同仁安裝SoftEther VPN這樣的工具,因此,企業是否有辦法能盤點出這樣的狀況,或是其他不必要的程式,是值得關注的一件事。

叢培侃並提醒,這類駭客攻擊主要以竊取資料為目的,擅長內網滲透,平均一周內可拿下企業Active Directory(AD),使用單位合法程式攻擊,善於偽裝,而且潛伏期長,當一個單位發現有攻擊活動,通常會有連鎖反應,其他受害單位也會在這段時間遭受攻擊。

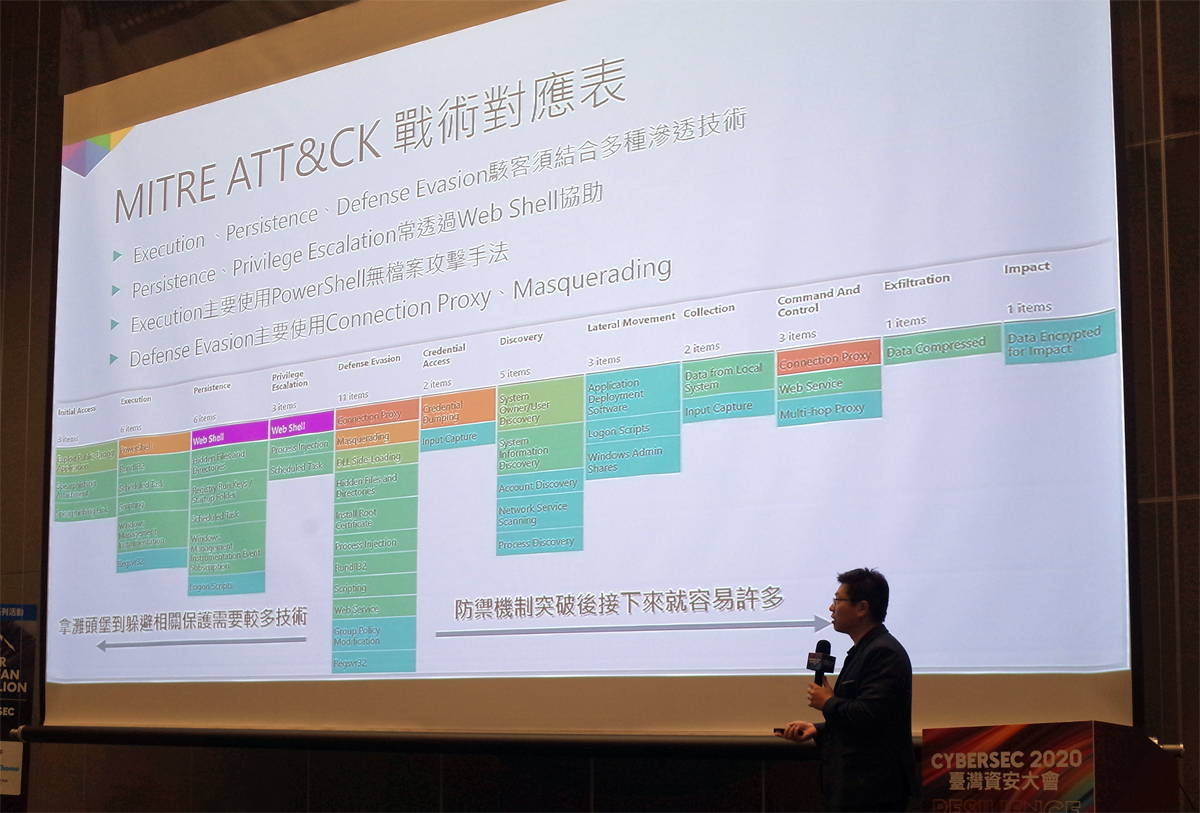

特別的是,他們將這些攻擊案例套用到MITRE ATT&CK,以觀察並分析駭客常用的手法。根據他們的統計,在這些案例中最常見的10種駭侵技術,前三名分別是WebShell、Phishing、Credential Dumping,其他依序是Connection Proxy、PowerShell、Logon Autostart Execution、Masquerading、User Discovery、Exploit Public-Facing Application與Dll Side-Loading。

同時,他們也以產業來畫分,例如,政府機關常見攻擊,包括Exploit Public-Facing Application、WebShell、Phishing Email與VPN;此外,像是金融與高科技業的常見攻擊,駭客都會利用滲透測試工具Cobalt Strike來下手,表示遇到管理嚴謹的產業與環境,駭客也會使用較進階的工具。

另外,他們也將這些技術手法放在ATT&CK戰術對應表上呈現,也就是ATT&CK矩陣的12大階段,叢培侃說明,這時可以看到一些特別的現象,例如,駭客在前面幾個階段,包括在執行(Execution)、持續潛伏(Persistence)、權限提升(Privilege Escalation),需結合多種滲透技術,但到了後面幾個階段,駭客使用的技術手法相對要少上許多。

對此,叢培侃進一步解釋,他說:「駭客在拿到灘頭堡之前,在躲避相關保護需要時,使用較多的技術,等到防禦機制突破後,接下來竊取資料與橫向移動就容易許多。」

因此,他提醒,企業往往在資安投資上有不平衡的狀況,但由於駭客擅長突破保護機制,因此應變與復原更是格外重要。而且,由於駭客平均一周內可成功進入企業內網,因此企業需要知道的是,需要比駭客能更快反應。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10